原题链接:http://www.wechall.net/challenge/php0817/index.php

点看题目

意思是他有一个php写的系统,但是他很容易收到LFI的影响,然后我们的任务就是包含solution.php,然后给了我们三个链接

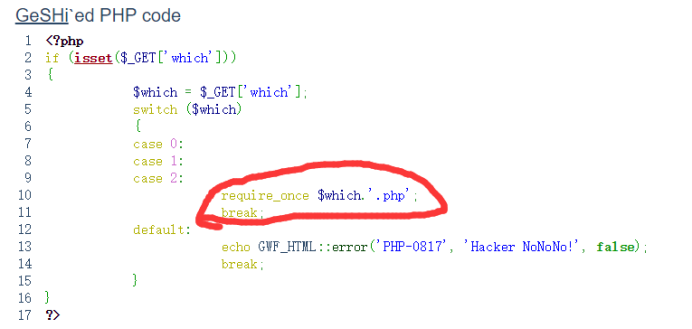

我们依次点击,会跳到三个不同的界面,然后url中进行了which传值,依次为0,1,2

再康康我们的php代码

首先是确定有无which的值,如果有就让which变量读入GET方式传入,然后是一个switch函数,0,1,2分别对应不同的0.php,1.php,2.php除此之外就输出Hacker NoNoNo

然后我们依次试试0,1,2发现只是下面的链接而已,步骤就终端了

Emmmm,这里唯一的思路是LFI,我们百度一下

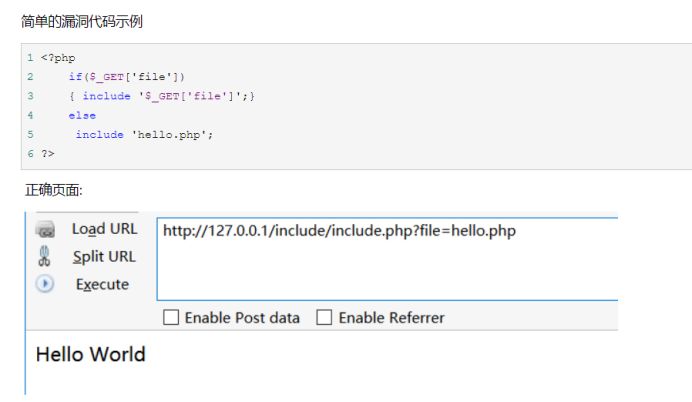

果不其然,一下就找到了LFI漏洞利用

再倒回来看这个题,大概意思就是,我还写了其他的一个include系统,而include()函数则是LFI漏洞的主要利用对象

这里找到了个简单LFI利用(源链接:https://www.cnblogs.com/c1e4r/articles/7806819.html)

所以对照我们这里$which = $_GET['which'],构造payload

http://www.wechall.net/challenge/php0817/index.php?which=solution.php

......似乎不行

再康康源代码。。。原来这里是返回which.php

所以这里我们直接让which=solution就行了

真正的payload:http://www.wechall.net/challenge/php0817/index.php?which=solution