OVS常用命令参考

如何添加bridge和port

ovs-vsctl add-br br0

ovs-vsctl del-br br0

ovs-vsctl list-br

ovs-vsctl add-port br0 eth0

ovs-vsctl set port eth0 tag=1 #vlan id

ovs-vsctl del-port br0 eth0

ovs-vsctl list-ports br0

ovs-vsctl show

给OVS端口配置IP

ovs−vsctl add−port br-ex port tag=10 −− set Interface port type=internal # default is access

ifconfig port 192.168.100.1

如何配置流镜像

ovs-vsctl -- set Bridge br-int mirrors=@m -- --id=@tap6a094914-cd get Port tap6a094914-cd -- --id=@tap73e945b4-79 get Port tap73e945b4-79 -- --id=@tapa6cd1168-a2 get Port tapa6cd1168-a2 -- --id=@m create Mirror name=mymirror select-dst-port=@tap6a094914-cd,@tap73e945b4-79 select-src-port=@tap6a094914-cd,@tap73e945b4-79 output-port=@tapa6cd1168-a2

# clear

ovs-vsctl remove Bridge br0 mirrors mymirror

ovs-vsctl clear Bridge br-int mirrors

利用mirror特性对ovs端口patch-tun抓包

ip link add name snooper0 type dummy

ip link set dev snooper0 up

ovs-vsctl add-port br-int snooper0

ovs-vsctl -- set Bridge br-int mirrors=@m \

-- --id=@snooper0 get Port snooper0 \

-- --id=@patch-tun get Port patch-tun \

-- --id=@m create Mirror name=mymirror select-dst-port=@patch-tun \

select-src-port=@patch-tun output-port=@snooper0

# capture

tcpdump -i snooper0

# clear

ovs-vsctl clear Bridge br-int mirrors

ip link delete dev snooper0

如何配置QOS,比如队列和限速

# egress

$ ovs-vsctl -- \

add-br br0 -- \

add-port br0 eth0 -- \

add-port br0 vif1.0 -- set interface vif1.0 ofport_request=5 -- \

add-port br0 vif2.0 -- set interface vif2.0 ofport_request=6 -- \

set port eth0 qos=@newqos -- \

--id=@newqos create qos type=linux-htb \

other-config:max-rate=1000000000 \

queues:123=@vif10queue \

queues:234=@vif20queue -- \

--id=@vif10queue create queue other-config:max-rate=10000000 -- \

--id=@vif20queue create queue other-config:max-rate=20000000

$ ovs-ofctl add-flow br0 in_port=5,actions=set_queue:123,normal

$ ovs-ofctl add-flow br0 in_port=6,actions=set_queue:234,normal

# ingress

ovs-vsctl set interface vif1.0 ingress_policing_rate=10000

ovs-vsctl set interface vif1.0 ingress_policing_burst=8000

# clear

ovs-vsctl clear Port vif1.0 qos

ovs-vsctl list qos

ovs-vsctl destroy qos _uuid

ovs-vsctl list qos

ovs-vsctl destroy queue _uuid

如何配置流监控sflow

ovs-vsctl -- --id=@s create sFlow agent=vif1.0 target=\"10.0.0.1:6343\" header=128 sampling=64 polling=10 -- set Bridge br-int sflow=@s

ovs-vsctl -- clear Bridge br-int sflow

如何配置流规则

ovs-ofctl add-flow br-int idle_timeout=0,in_port=2,dl_type=0x0800,dl_src=00:88:77:66:55:44,dl_dst=11:22:33:44:55:66,nw_src=1.2.3.4,nw_dst=5.6.7.8,nw_proto=1,tp_src=1,tp_dst=2,actions=drop

ovs-ofctl del-flows br-int in_port=2 //in_port=2的所有流规则被删除

ovs-ofctl dump-ports br-int

ovs-ofctl dump-flows br-int

ovs-ofctl show br-int //查看端口号

- 支持字段还有

nw_tos,nw_ecn,nw_ttl,dl_vlan,dl_vlan_pcp,ip_frag,arp_sha,arp_tha,ipv6_src,ipv6_dst等; - 支持流动作还有output:

port,mod_dl_src/mod_dl_dst,set field等;

流表管理

流规则组成

每条流规则由一系列字段组成,分为基本字段、条件字段和动作字段三部分:

- 基本字段包括生效时间

duration_sec、所属表项table_id、优先级priority、处理的数据包数n_packets,空闲超时时间idle_timeout等,空闲超时时间idle_timeout以秒为单位,超过设置的空闲超时时间后该流规则将被自动删除,空闲超时时间设置为0表示该流规则永不过期,idle_timeout将不包含于ovs-ofctl dump-flows brname的输出中。 - 条件字段包括输入端口号

in_port、源目的mac地址dl_src/dl_dst、源目的ip地址nw_src/nw_dst、数据包类型dl_type、网络层协议类型nw_proto等,可以为这些字段的任意组合,但在网络分层结构中底层的字段未给出确定值时上层的字段不允许给确定值,即一条流规则中允许底层协议字段指定为确定值,高层协议字段指定为通配符(不指定即为匹配任何值),而不允许高层协议字段指定为确定值,而底层协议字段却为通配符(不指定即为匹配任何值),否则,ovs-vswitchd中的流规则将全部丢失,网络无法连接。 - 动作字段包括正常转发

normal、定向到某交换机端口output:port、丢弃drop、更改源目的mac地址mod_dl_src/mod_dl_dst等,一条流规则可有多个动作,动作执行按指定的先后顺序依次完成。

流规则中可包含通配符和简写形式,任何字段都可等于*或ANY,如丢弃所有收到的数据包

ovs-ofctl add-flow xenbr0 dl_type=*,nw_src=ANY,actions=drop

简写形式为将字段组简写为协议名,目前支持的简写有ip,arp,icmp,tcp,udp,与流规则条件字段的对应关系如下:

dl_type=0x0800 <=>ip

dl_type=0x0806 <=>arp

dl_type=0x0800,nw_proto=1 <=> icmp

dl_type=0x0800,nw_proto=6 <=> tcp

dl_type=0x0800,nw_proto=17 <=> udp

dl_type=0x86dd. <=> ipv6

dl_type=0x86dd,nw_proto=6. <=> tcp6

dl_type=0x86dd,nw_proto=17. <=> udp6

dl_type=0x86dd,nw_proto=58. <=> icmp6

屏蔽某个IP

ovs-ofctl add-flow xenbr0 idle_timeout=0,dl_type=0x0800,nw_src=119.75.213.50,actions=drop

数据包重定向

ovs-ofctl add-flow xenbr0 idle_timeout=0,dl_type=0x0800,nw_proto=1,actions=output:4

去除VLAN tag

ovs-ofctl add-flow xenbr0 idle_timeout=0,in_port=3,actions=strip_vlan,normal

更改数据包源IP地址后转发

ovs-ofctl add-flow xenbr0 idle_timeout=0,in_port=3,actions=mod_nw_src:211.68.52.32,normal

注包

# 格式为:ovs-ofctl packet-out switch in_port actions packet

# 其中,packet为hex格式数据包

ovs-ofctl packet-out br2 none output:2 040815162342FFFFFFFFFFFF07C30000

流表常用字段

in_port=port传递数据包的端口的OpenFlow端口编号dl_vlan=vlan数据包的VLAN Tag值,范围是0-4095,0xffff代表不包含VLAN Tag的数据包dl_src=<MAC>和dl_dst=<MAC>匹配源或者目标的MAC地址01:00:00:00:00:00/01:00:00:00:00:00代表广播地址00:00:00:00:00:00/01:00:00:00:00:00代表单播地址dl_type=ethertype匹配以太网协议类型,其中:dl_type=0x0800代表IPv4协议dl_type=0x086dd代表IPv6协议dl_type=0x0806代表ARP协议nw_src=ip[/netmask]和nw_dst=ip[/netmask]当dl_typ=0x0800时,匹配源或者目标的IPv4地址,可以使IP地址或者域名nw_proto=proto和dl_type字段协同使用。当dl_type=0x0800时,匹配IP协议编号;当dl_type=0x086dd代表IPv6协议编号table=number指定要使用的流表的编号,范围是0-254。在不指定的情况下,默认值为0。通过使用流表编号,可以创建或者修改多个Table中的Flowreg<idx>=value[/mask]交换机中的寄存器的值。当一个数据包进入交换机时,所有的寄存器都被清零,用户可以通过Action的指令修改寄存器中的值

常见的操作

output:port: 输出数据包到指定的端口。port是指端口的OpenFlow端口编号mod_vlan_vid: 修改数据包中的VLAN tagstrip_vlan: 移除数据包中的VLAN tagmod_dl_src/ mod_dl_dest: 修改源或者目标的MAC地址信息mod_nw_src/mod_nw_dst: 修改源或者目标的IPv4地址信息resubmit:port: 替换流表的in_port字段,并重新进行匹配load:value−>dst[start..end]: 写数据到指定的字段

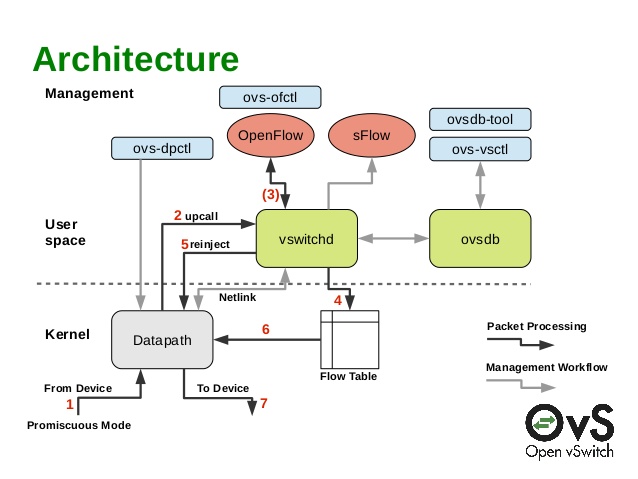

2.ovs的内部结构

ovs的架构如上图所示,主要由内核datapath和用户空间的vswitchd、ovsdb组成。

https://blog.csdn.net/column/details/openvswitch.html

https://www.jianshu.com/p/bf112793d658

https://www.slideshare.net/rajdeep/openvswitch-deep-dive

4.主流包处理硬件平台

- 硬件加速器:

ASIC、FPGA - 网络处理器

- 多核处理器

主流包处理硬件平台

- 硬件加速器:

ASIC、FPGA - 网络处理器

- 多核处理器

5.VPN分类标准

根据不同的划分标准,VPN可以按几个标准进行分类划分:

1). 按VPN的协议分类:

VPN的隧道协议主要有四种,PPTP、L2TP、IPSec和SSL,其中PPTP和L2TP协议工作在OSI模型的第二层,又称为二层隧道协议;IPSec是第三层隧道协议;而SSL是工作在OSI会话层之上的协议,如果按照TCP/IP协议模型划分,即工作在应用层。

2). 按VPN的应用分类:

Access VPN(远程接入VPN):客户端到网关,使用公网作为骨干网在设备之间传输VPN数据流量;Intranet VPN(内联网VPN):网关到网关,通过公司的网络架构连接来自同公司的资源;Extranet VPN(外联网VPN):与合作伙伴企业网构成Extranet,将一个公司与另一个公司的资源进行连接。

3. 按所用的设备类型进行分类:

网络设备提供商针对不同客户的需求,开发出不同的VPN网络设备,主要为交换机、路由器和防火墙:

- 路由器式VPN:路由器式VPN部署较容易,只要在路由器上添加VPN服务即可;

- 交换机式VPN:主要应用于连接用户较少的VPN网络;

- 防火墙式VPN:防火墙式VPN是最常见的一种VPN的实现方式,许多厂商都提供这种配置类型

4. 按照实现原理划分:

- 重叠VPN:此VPN需要用户自己建立端节点之间的VPN链路,主要包括:GRE、L2TP、IPSec等众多技术。

- 对等VPN:由网络运营商在主干网上完成VPN通道的建立,主要包括MPLS、VPN技术。

VPN分类标准

根据不同的划分标准,VPN可以按几个标准进行分类划分:

1. 按VPN的协议分类:

VPN的隧道协议主要有四种,PPTP、L2TP、IPSec和SSL,其中PPTP和L2TP协议工作在OSI模型的第二层,又称为二层隧道协议;IPSec是第三层隧道协议;而SSL是工作在OSI会话层之上的协议,如果按照TCP/IP协议模型划分,即工作在应用层。

2. 按VPN的应用分类:

Access VPN(远程接入VPN):客户端到网关,使用公网作为骨干网在设备之间传输VPN数据流量;Intranet VPN(内联网VPN):网关到网关,通过公司的网络架构连接来自同公司的资源;Extranet VPN(外联网VPN):与合作伙伴企业网构成Extranet,将一个公司与另一个公司的资源进行连接。

3. 按所用的设备类型进行分类:

网络设备提供商针对不同客户的需求,开发出不同的VPN网络设备,主要为交换机、路由器和防火墙:

- 路由器式VPN:路由器式VPN部署较容易,只要在路由器上添加VPN服务即可;

- 交换机式VPN:主要应用于连接用户较少的VPN网络;

- 防火墙式VPN:防火墙式VPN是最常见的一种VPN的实现方式,许多厂商都提供这种配置类型

4. 按照实现原理划分:

- 重叠VPN:此VPN需要用户自己建立端节点之间的VPN链路,主要包括:GRE、L2TP、IPSec等众多技术。

- 对等VPN:由网络运营商在主干网上完成VPN通道的建立,主要包括MPLS、VPN技术。

6.vpn的两种类型:

ipsec:https://tonydeng.github.io/sdn-handbook/secure/vpn/ipsecvpn.html

ssl:https://tonydeng.github.io/sdn-handbook/secure/vpn/sslvpn.html

7.思科dna

https://www.cisco.com/c/dam/assets/global/CN/pdfs/innovation/en_dnadeveloperbestpracticesharing_ppt_sc.pdf

8.yang

https://blog.csdn.net/ohohoohoho/article/details/52129076

https://www.sdnlab.com/18270.html

https://tonydeng.github.io/sdn-handbook/sdn/sbi/yang-module-for-netconf-monitoring.html

https://tools.ietf.org/html/rfc6241#section-7

9.ODL在github上的项目

https://tonydeng.github.io/sdn-handbook/sdn/controller/odl/projects.html

10.p4的官方文档

https://p4.org/p4-spec/docs/P4-16-v1.0.0-spec.html