一、资产等级划分

为什么要划分?

资产等级划分是所有工作的基础,这项工作能够帮助我们明确目标是什么,要保护什么。

什么是资产?

在互联网的基础设施已经比较完善的今天,互联网的核心其实是由用户数据驱动的——用户产生业务,业务产生数据。互联网公司除了拥有一些固定资产,如服务器等死物外,最核心的价值就是其拥有的用户数据。互联网安全的核心问题,是数据安全的问题。

如何实施?

每个公司因为业务不同对数据的侧重也不同。做资产等级划分的过程,需要与各个业务部门的负责人一一沟通,了解公司最重要的资产是什么,他们最看重的数据是什么。通过访谈的形式,安全部门才能熟悉、了解公司的业务,公司所拥有的数据,以及不同数据的重要程度,为后续的安全评估过程指明方向。

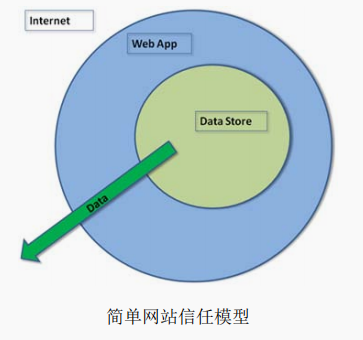

划分信任域和信任边界

最简单的划分方式,就是从网络逻辑上来划分。比如最重要的数据放在数据库里,那么把数据库的服务器圈起来;Web 应用可以从数据库中读/写数据,并对外提供服务,那再把 Web 服务器圈起来;最外面是不可信任的 Internet

二、威胁分析

造成危害的来源称为威胁(Threat),而把可能会出现的损失称为风险(Risk)。两者紧密联系

什么是威胁分析?

威胁分析就是把所有的威胁都找出来。怎么找?一般是采用头脑风暴法。当然,也有一些比较科学的方法,比如使用一个模型,帮助我们去想,在哪些方面有可能会存在威胁,这个过程能够避免遗漏,这就是威胁建模。

一种威胁建模的方法,它最早是由微软提出的,叫做 STRIDE 模型。

STRIDE 是 6 个单词的首字母缩写,我们在分析威胁时,可以从以下 6 个方面去考虑。

| 威 胁 | 定 义 | 对应的安全属性 |

| ----------------------- | -------------------|------------------------------------- |

| Spoofing(伪装)| 冒充他人身份 | 认证 |

|Tampering(篡改) | 修改数据或代码 | 完整性|

| Repudiation(抵赖) | 否认做过的事情 | 不可抵赖性|

| InformationDisclosure(信息泄露) | 机密信息泄露 | 机密性 |

| Denial of Service(拒绝服务) | 拒绝服务 | 可用性 |

| Elevation of Privilege(提升权限) | 未经授权获得许可 | 授权 |