- 问题

本案例要求采用gpg工具实现加/解密及软件签名等功能,分别完成以下任务:

- 检查文件的MD5校验和

- 使用GPG实现文件机密性保护,加密和解密操作

- 使用GPG实现软件包的完整性校验,检查软件包签名

- 方案

使用两台RHEL6虚拟机,加密操作主要在svr5上完成,而pc205作为接收方、测试用客户机、软件签名发布用机,如图-1所示。

图-1

- 步骤

实现此案例需要按照如下步骤进行。

步骤一:检查文件的MD5校验和

1) 查看文件改动前的校验和,复制为新文件其校验和不变

[root@svr5 ~]# vim file1.txt

abcdef

123456779

[root@svr5 ~]# cp file1.txt file2.txt

[root@svr5 ~]# cat file1.txt > file3.txt

[root@svr5 ~]# md5sum file?.txt //文件内容一致,则校验和也不变

b92aa0f8aa5d5af5a47c6896283f3536 file1.txt

b92aa0f8aa5d5af5a47c6896283f3536 file2.txt

b92aa0f8aa5d5af5a47c6896283f3536 file3.txt

2) 对文件内容稍作改动,再次检查校验和,会发现校验和已大不相同

[root@svr5 ~]# echo "x" >> file1.txt

[root@svr5 ~]# md5sum file?.txt

6be3efe71d8b4b1ed34ac45f4edd2ba7 file1.txt

b92aa0f8aa5d5af5a47c6896283f3536 file2.txt

b92aa0f8aa5d5af5a47c6896283f3536 file3.txt

步骤二:使用GPG对称加密方式保护文件

1) gpg对称加密操作

执行下列操作:

[root@svr5 ~]# gpg -c file2.txt

.. ..

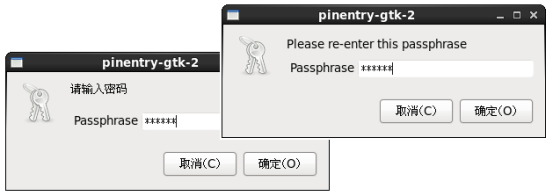

根据提示依次输入两次密码即可。如果是在GNOME桌面环境,设置密码的交互界面会是弹出的窗口程序,如图-2所示:

图-2

如果是在tty终端执行的上述加密操作,则提示界面也是文本方式的,如图-3所示。

图-3

根据提示输入两次口令,加密后的文件(自动添加后缀 .gpg)就生成了,传递过程中只要发送加密的文件(比如 file2.txt.gpg)就可以了。

[root@svr5 ~]# file file2.txt*

file2.txt: ASCII text

file2.txt.gpg: data //传递给其他人时用这个文件

2) gpg对称解密操作

收到加密的文件后,必须进行解密才能查看其内容。

[root@pc205 ~]# head -1 file2.txt.gpg //未解密查看显示为乱码

X▒ܶn▒-E▒▒0▒▒▒ u▒▒(▒

7>0-▒▒▒,=2▒9[*c\▒{▒/▒▒,▒▒eSx

[root@pc205 ~]# gpg -d file2.txt.gpg > file2.txt //解密后保存

gpg: 3DES 加密过的数据

.. .. //根据提示输入正确密码

gpg: 以 1 个密码加密

gpg: 警告:报文未受到完整的保护

[root@pc205 ~]# cat file2.txt //查看解密后的文件

abcdef

123456779

步骤三:使用GPG非对称加密方式保护文件

非对称加密/解密文件时,发送方(UserA)以接收方(UserB)的公钥加密文件,接收方以自己的私钥解密,实现过程如下所述。

1)接收方UserB创建自己的公钥、私钥对

执行gpg --gen-key操作,根据提示选择并创建密钥:

[UserB@pc205 ~]$ gpg --gen-key

gpg (GnuPG) 2.0.14; Copyright (C) 2009 Free Software Foundation, Inc.

This is free software: you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.

请选择您要使用的密钥种类:

(1) RSA and RSA (default)

(2) DSA and Elgamal

(3) DSA (仅用于签名)

(4) RSA (仅用于签名)

您的选择? //直接回车默认(1)

RSA 密钥长度应在 1024 位与 4096 位之间。

您想要用多大的密钥尺寸?(2048) //接受默认2048位

您所要求的密钥尺寸是 2048 位

请设定这把密钥的有效期限。

0 = 密钥永不过期

<n> = 密钥在 n 天后过期

<n>w = 密钥在 n 周后过期

<n>m = 密钥在 n 月后过期

<n>y = 密钥在 n 年后过期

密钥的有效期限是?(0) //接受默认永不过期

密钥永远不会过期

以上正确吗?(y/n)y //输入y确认

You need a user ID to identify your key; the software constructs the user ID

from the Real Name, Comment and Email Address in this form:

"Heinrich Heine (Der Dichter) <[email protected]>"

真实姓名:UserB

电子邮件地址:[email protected]

注释:User B

您选定了这个用户标识:

“UserB (User B) <[email protected]>”

更改姓名(N)、注释(C)、电子邮件地址(E)或确定(O)/退出(Q)?o //输入o确认

您需要一个密码来保护您的私钥。

can't connect to `/home/UserB/.gnupg/S.gpg-agent': 没有那个文件或目录

我们需要生成大量的随机字节。这个时候您可以多做些琐事(像是敲打键盘、移动

鼠标、读写硬盘之类的),这会让随机数字发生器有更好的机会获得足够的熵数。

//此处根据提示做些写操作,比如dd命令

gpg: /home/UserB/.gnupg/trustdb.gpg:建立了信任度数据库

gpg: 密钥 421C9354 被标记为绝对信任

公钥和私钥已经生成并经签名。

gpg: 正在检查信任度数据库

gpg: 需要 3 份勉强信任和 1 份完全信任,PGP 信任模型

gpg: 深度:0 有效性: 1 已签名: 0 信任度:0-,0q,0n,0m,0f,1u

pub 2048R/421C9354 2013-08-16

密钥指纹 = 8A27 6FB5 1315 CEF8 D8A0 A65B F0C9 7DA6 421C 9354

uid UserB (User B) <[email protected]>

sub 2048R/9FA3AD25 2013-08-16

2)接收方UserB导出自己的公钥文件

用户的公钥、私钥信息分别保存在pubring.gpg和secring.gpg文件内:

[UserB@pc205 ~]$ gpg --list-keys //查看公钥环

/home/UserB/.gnupg/pubring.gpg

------------------------------

pub 2048R/421C9354 2013-08-16

uid UserB (User B) <[email protected]>

sub 2048R/9FA3AD25 2013-08-16

[UserB@pc205 ~]$ gpg --list-secret-keys

/home/UserB/.gnupg/secring.gpg //查看私钥环

------------------------------

sec 2048R/421C9354 2013-08-16

uid UserB (User B) <[email protected]>

ssb 2048R/9FA3AD25 2013-08-16

使用gpg命令结合--import选项将其中的公钥文本导出,传给发送方UserA:

[UserB@pc205 ~]$ gpg -a --export UserB > /tmp/UserB.pub

[UserB@pc205 ~]$ ftp 192.168.4.5

.. ..

Name (192.168.4.5:UserB): ftp

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> cd pub

250 Directory successfully changed.

ftp> lcd /tmp/

Local directory now /tmp

ftp> put UserB.pub //通过FTP将公钥传给发送方主机

local: UserB.pub remote: UserB.pub

227 Entering Passive Mode (192,168,4,6,59,39).

150 Ok to send data.

226 Transfer complete.

1719 bytes sent in 0.000127 secs (13535.43 Kbytes/sec)

ftp> quit

221 Goodbye.

3)发送方UserA导入接收方的公钥信息

使用gpg命令结合--import选项导入发送方的公钥信息,以便在加密文件时指定接收人来调用对应的公钥。

[UserA@svr5 ~]$ gpg --import /var/ftp/pub/UserB.pub

gpg: 密钥 421C9354:公钥“UserB (User B) <[email protected]>”已导入

gpg: 合计被处理的数量:1

gpg: 已导入:1 (RSA: 1)

[UserA@svr5 ~]$ echo "I love you ." > tosend.txt

[UserA@svr5 ~]$ gpg -e -r UserB tosend.txt

gpg: 9FA3AD25:没有证据表明这把密钥真的属于它所声称的持有者

pub 2048R/9FA3AD25 2013-08-16 UserB (User B) <[email protected]>

主钥指纹: 8A27 6FB5 1315 CEF8 D8A0 A65B F0C9 7DA6 421C 9354

子钥指纹: 08EA 5D11 FB25 9AF1 8137 0E47 AD13 F31B 9FA3 AD25

这把密钥并不一定属于用户标识声称的那个人。如果您真的知道自

己在做什么,您可以在下一个问题回答 yes。

无论如何还是使用这把密钥吗?(y/N)y //确认使用此密钥加密文件

[UserA@svr5 ~]$ exit

logout

[root@svr5 ~]# cp /home/UserA/tosend.txt.gpg /var/ftp/tosend.txt.gpg

4)接收方UserB收取加密文件,以自己的私钥解密文件

[UserB@pc205 ~]$ wget ftp://192.168.4.5/tosend.txt.gpg

2013-08-16 15:28:30 (40.8 MB/s) - “tosend.txt.gpg” 已保存 [355]

[UserB@pc205 ~]$ gpg -d tosend.txt.gpg > tosend.txt

您需要输入密码,才能解开这个用户的私钥:“UserB (User B) <[email protected]>”

2048 位的 RSA 密钥,钥匙号 9FA3AD25,建立于 2013-08-16 (主钥匙号 421C9354)

//验证私钥口令

can't connect to `/home/UserB/.gnupg/S.gpg-agent': 没有那个文件或目录

gpg: 由 2048 位的 RSA 密钥加密,钥匙号为 9FA3AD25、生成于 2013-08-16

“UserB (User B) <[email protected]>”

[UserB@pc205 ~]$ cat tosend.txt //获得解密后的文件内容

I love you .

步骤四:使用GPG实现软件包的完整性校验,检查软件包签名

1)在pc205上,作者UserB为软件包创建分离式签名

将软件包、签名文件、公钥文件一起发布给其他用户下载,。

[UserB@pc205 ~]$ tar zcf tools-1.2.3.tar.gz /etc/hosts //建立测试软件包

[UserB@pc205 ~]$ gpg -b tools-1.2.3.tar.gz //创建分离式数字签名

[UserB@pc205 ~]$ ls -lh tools-1.2.3.tar.gz* UserB.pub

-rw-rw-r--. 1 UserB UserB 170 8月 17 21:18 tools-1.2.3.tar.gz

-rw-rw-r--. 1 UserB UserB 287 8月 17 21:22 tools-1.2.3.tar.gz.sig

-rw-rw-r--. 1 UserB UserB 1.7K 8月 17 21:26 UserB.pub

[UserB@pc205 ~]$ exit

logout

[root@pc205 ~]# yum -y install vsftpd

[root@pc205 ~]# cp /home/UserB/tools-1.2.3.tar.gz* /var/ftp/

[root@pc205 ~]# cp /home/UserB/UserB.pub /var/ftp/

[root@pc205 ~]# service vsftpd start

为 vsftpd 启动 vsftpd: [确定]

2)在svr5上,下载软件包并验证官方签名

下载主机pc205发布的UserB的软件包、签名、公钥,导入UserB的公钥后即可验证软件包的完整性。

[root@svr5 ~]# wget ftp://192.168.4.205/tools-1.2.3*

.. ..

2013-08-17 21:29:46 (31.7 MB/s) - “tools-1.2.3.tar.gz” 已保存 [170]

2013-08-17 21:29:46 (23.3 MB/s) - “tools-1.2.3.tar.gz.sig” 已保存 [287]

[root@svr5 ~]# wget ftp://192.168.4.205/UserB.pub

.. ..

2013-08-17 21:32:27 (208 MB/s) - “UserB.pub” 已保存 [1719]

[root@svr5 ~]# gpg --import UserB.pub //导入作者的公钥信息

.. ..

[root@svr5 ~]# gpg --verify tools-1.2.3.tar.gz.sig tools-1.2.3.tar.gz

gpg: 于 2013年08月17日 星期六 21时22分15秒 CST 创建的签名,使用 RSA,钥匙号 421C9354

gpg: 完好的签名,来自于“UserB (User B) <[email protected]>”

.. ..