一、实验题目

实验一 使用ApkTool分析Android程序

二、预备知识

1、ApkTool作用

(1.跨平台工具,可以在Windows平台与Ubuntu平台下直接使用;

(2.ApkTool反编译,生成Smail格式的反汇编代码;

(3.阅读Smail文件的代码理解程序的运行机制,找到程序突破口进行修改;

(4.使用ApkTool重新编译成apk文件并签名,最后运行测试破解程序是否成功;

2、配置环境

首先我在本地F盘的Android文件夹下新建了个apktool文件夹(下面有用到)。

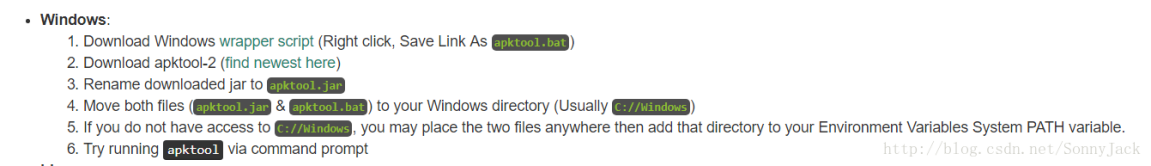

第一步,就是要让我们下载apktool.bat,把鼠标移至wrapper script上,然后右击,链接另存为,把下载来的文件放到F:\Android\apktools,记得名字要改成apktool.bat;

第二步,下载apktool.jar文件,点击find newest here,跳到下载页,我们能尽量下载最新版本,旧版本可能不能用(目前百度出来的反编译博文很多都提供apktool.jar下载,但是由于版本太旧,无法反编译),我这里下载最新版本,也把该文件刚到apktool文件夹下。

第三步:把下载来的jar文件重新命名为:apktool.jar。

第四步:官网建议把apktool.bat、apktool.jar放到C盘的Windows下,但是我是放在F盘的apktool文件夹下。 按官网的意思是如果你没把apktool.bat、apktool.jar放到C盘的Windows下,就需要我们自行配置环境变量,因为如此,所以我需要自己配置环境变量,我是win10系统,如下图:

2、使用apktool

环境搭建好了,下面就是如何使用,win+R,输入cmd调出命令行窗口,切换到apktool文件夹目录下。接下来把apk拷贝到该目录下面。

输入这两个命令

apktool d test.apk

反编译成功后,在他的同级目录下就多出了一个文件夹,里面就是反编译出来的源码。

三、实验操作过程及实验结果

实验一 使用ApkTool分析Android程序

接下来我使用ApkTool破解上面编写的AppCracking程序,目前的程序无论输入什么用户名和注册码均表示注册失败,目标是破解后无论输入什么都是成功注册。

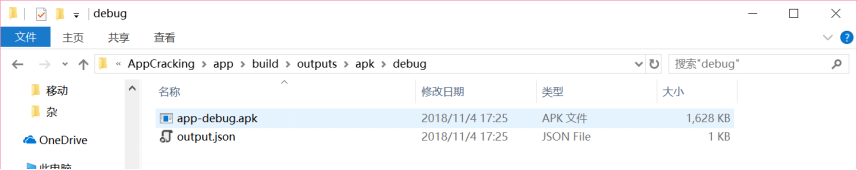

首先找到AppCracking的apk。在G:\AppCracking\app\build\outputs\apk\debug中,然后把它复制出来,并重命名为AppCracking.apk,与apktool.bat和apktool.jar放在同一个文件夹下。

下面,对apk进行反编译。在命令行进入要反编译的APK文件目录,输入命令:apktool d AppCracking.apk。成功编译后,apk所在文件夹下会出现与apk同名的即名为AppCracking的文件夹。

这个文件夹下有如下几个文件。

在G:\APK_T\AppCracking\res\values中的string.xml寻找注册失败提示。

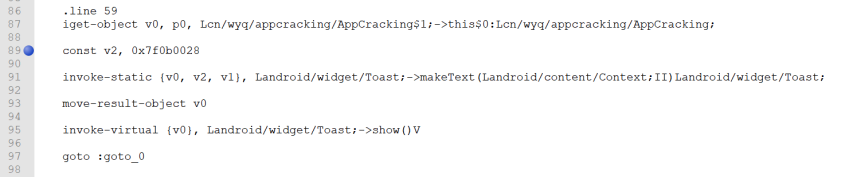

在这里找到了确定其名为“fail”,然后打开public.xml,找到name为“fail”对应的id=“0x7f0b0028”。

checkRegisterCode()方法返回布尔类型的值,这里第一行代码将返回的结果保存在v0寄存器中,第二行代码对v0进行判断,如果寄存器中的值不为0,则跳转到cond_0标号处,否则程序继续向下执行。

若代码不跳转,就会执行如下代码:

若代码不跳转,就会执行如下代码:

修改Smali文件代码。用notepad++打开AppCracking$1.smali,将判断条件“if-nez v0”修改为“if-eqz v0”,即将跳转条件反了一下,保存文件。

重新编译APK文件。命令行窗口下输入命令:“apktool b AppCracking”。

接着对新编译的apk文件进行签名。编译生成的APK文件没有签名,还不能安装测试,使用signapk.jar工具包对APK文件进行签名。

命令行窗口下进入AppCracking中的dist目录,输入命令:“signapk AppCracking.apk”,签名成功后会在同一目录下生成signed.apk文件。

打开手机,将之前的AppCracking卸载,然后将signed.apk安装在手机上,不然会提示手机上已安装了存在签名冲突的同名数据包,导致这个新的apk无法安装。

安装成功后,启动程序,输入用户名和注册码,点击注册。这时,会提示“Registration successful”(注册成功),并且注册按钮也会呈现不可点击的灰色。

到此,使用Apktool破解AppCracking实验完成。