2018-2019 20165118 《网络对抗技术》Exp6 信息搜集与漏洞扫描

一.实验目标:

掌握信息搜集的最基础技能与常用工具的使用方法。

二.实践内容

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

三.实践过程记录

3.1: 信息收集技术

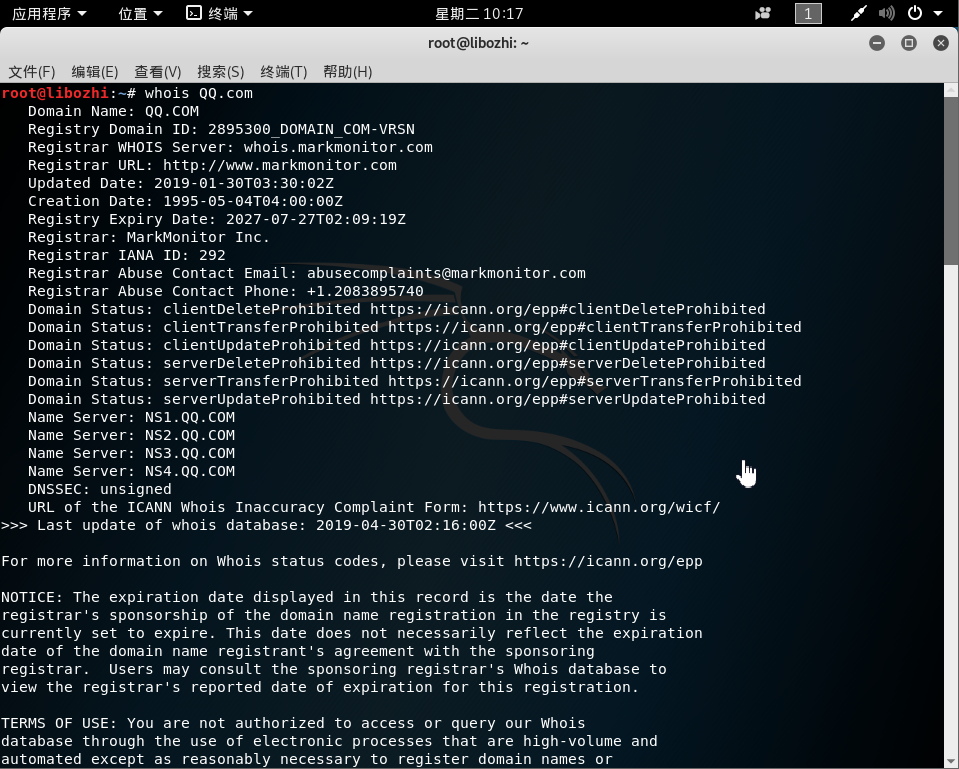

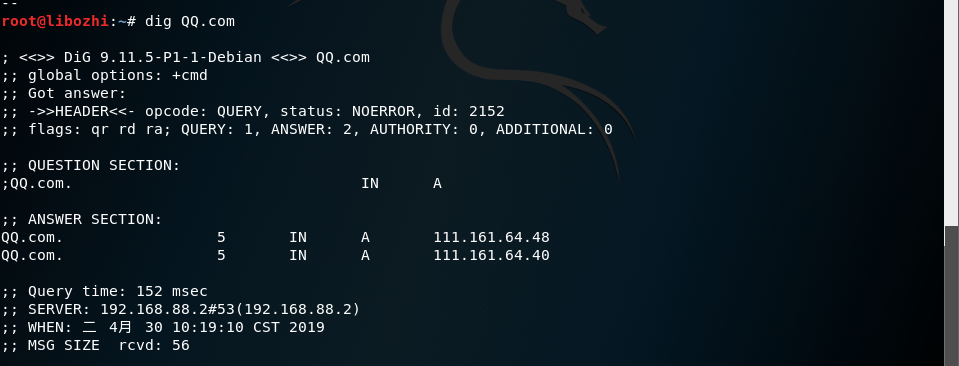

(1)whois,dig,nslookup

- 输入whois xx.com ,可以看到注册的公司、服务器、基本的注册省份、传真、电话:

使用dig或nslookup查询其网络的IP地址

也可在相应网站查询ip地址对应的具体信息,http://ip.chinaz.com :(站长之家)

3.2traceroute,搜索引擎查询技术

1.tracert路由探测:

2.搜索引擎查询技术:

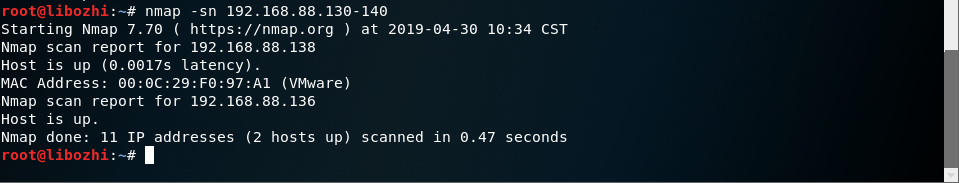

3.3基本的扫描技术

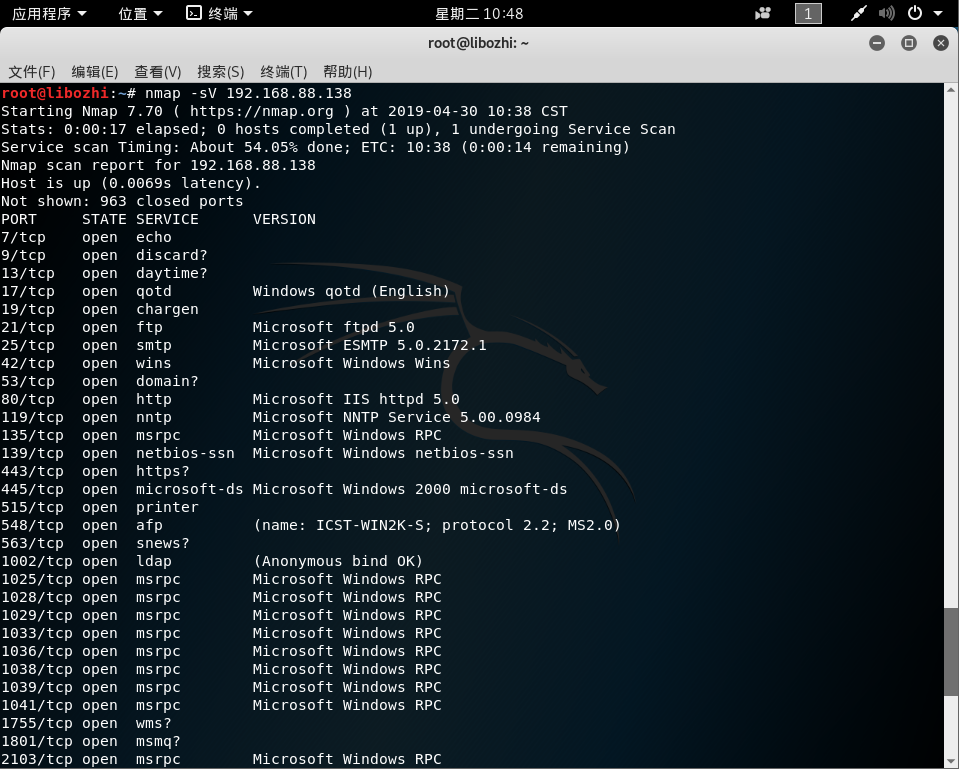

目标主机为WinXP2000,ip:192.168.88.138

1.扫描存活主机:

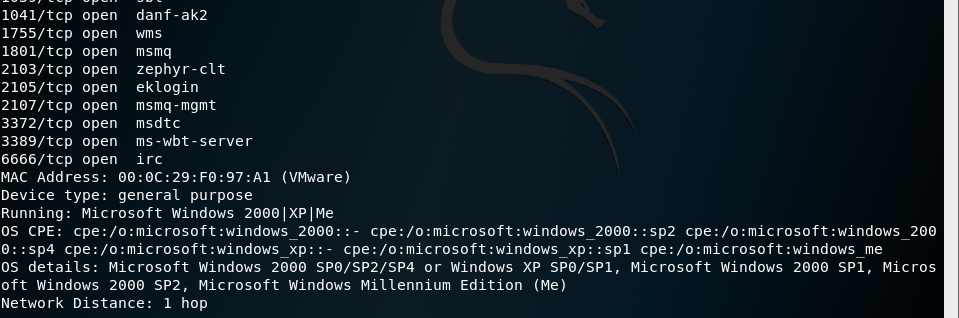

2.检测主机的操作系统:

3.使用tcp syn方式扫描查看主机开放的端口:

4.对靶机的服务版本进行检测:

3.4漏洞扫描

openvas配置

- 新版本的kali不在自带openvas了....需要自己去下载,输入指令

vim /etc/apt/sources.list在vim编辑器里面把更新源那段进行替换,换成清华的,指令是deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free。然后再用指令apt-get dist-upgrade获取最近的软件包列表。最后用指令apt-get install openvas进行openvas的安装。 上述步骤安装完成以后的openvas可能还是不能使用........真的很坑,需要继续进行配置使用

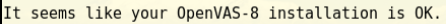

openvas-check-setup来检查配置是否成功,而且通过我查找的资料来看每个人遇到的问题还有可能不一样,我遇到的step1出现了问题...需要输入指令apt-get install openvas和指令/var/lib/openvas/private/CA created.最后成功以后会显示如图所示的截图。

命令

openvasmd --user=admin --new-password=admin添加账号,openvas-start开启openvas

kali访问网站:https://127.0.0.1:9392/;

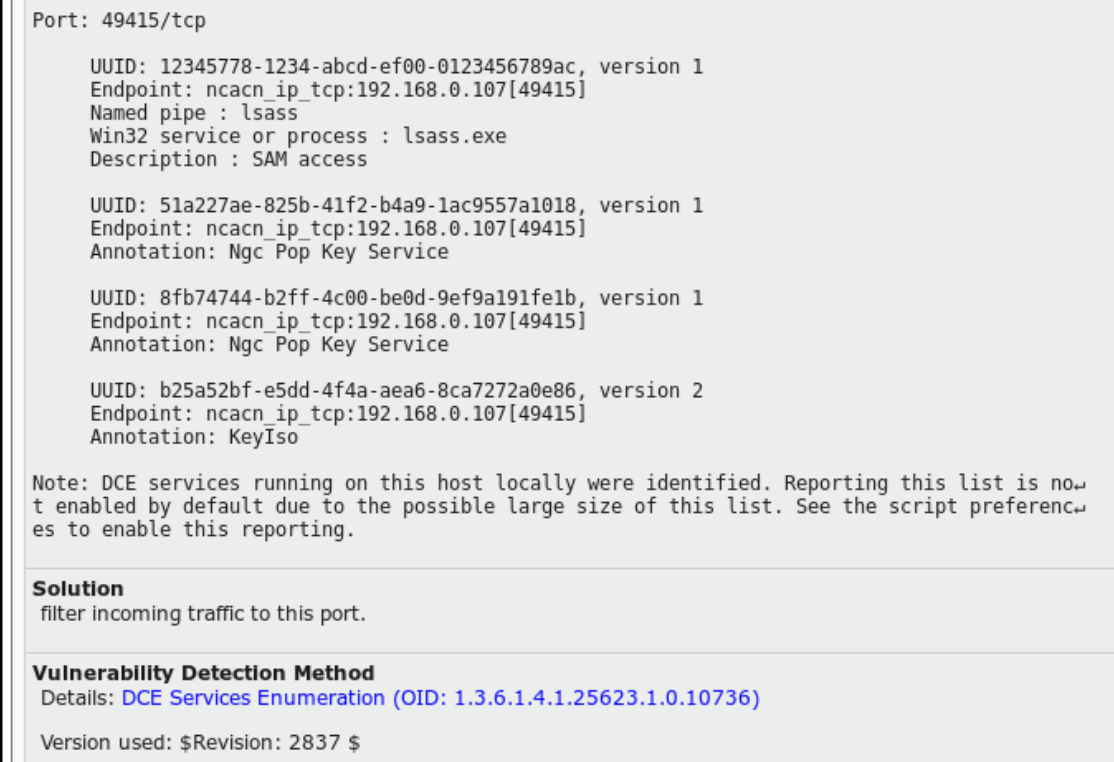

点击紫色按钮,新建扫描目标,对xp2000进行扫描,填写xp10的ip地址。之后等扫描结束点击查看详情可以看到下图,

四、实验中遇到的问题

安装openvas真是一个费事的事情!!!为啥不能自带了!!

五、实验后回答问题

(1)哪些组织负责DNS,IP的管理。

DNS IP地址由国际组织统一分配,逐级管理。

顶级的管理者是Internet Corporation for Assigned Names and Numbers (ICANN)。

目前全球有5个地区性注册机构,ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC主要负责非洲地区业务。

(2)什么是3R信息

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

这三个的信息叫做3R信息。

五、实验感想

这次的实验很简单,除了openvas的安装...不过也有可能是我的网络环境太差了...(我用自己的热点给kali的软件库进行了一次更新...而且在5.1火车上写博客..)通过本次的实验学习,学会了如何收集ip,域名的相关信息,为之后的网络攻击提供了基础,不过那个3r信息的收集是为了社会工程的攻击吗....