20189224 2018-2019-2 《密码与安全新技术专题》第四次作业

课程:《密码与安全新技术专题》

班级: 1892

姓名: 史馨怡

学号:20189224

上课教师:夏超

上课日期:2019年4月9日

必修/选修: 选修

1.本次讲座的学习总结

期刊

- TIFS (IEEE Transactions on Information Forensics and Security)

- SPL (IEEE Signal Processing Letters)

- MTAP (Multimedia Tools and Applications)

- TCSVT (IEEE Transactions on Circuits and Systems for Video Technology)

会议

- IH&MMSec (ACM Workshop on Information Hiding and Multimedia Security)

- WIFS (IEEE International Workshop on Information Forensics and Security)

- ICIP (IEEE International Conference on Image Processing)

- ICASSP (IEEE International Conference on Acoustics, Speech and Signal Processing)

- IWDW (International Workshop on Digital Forensics and Watermarking)

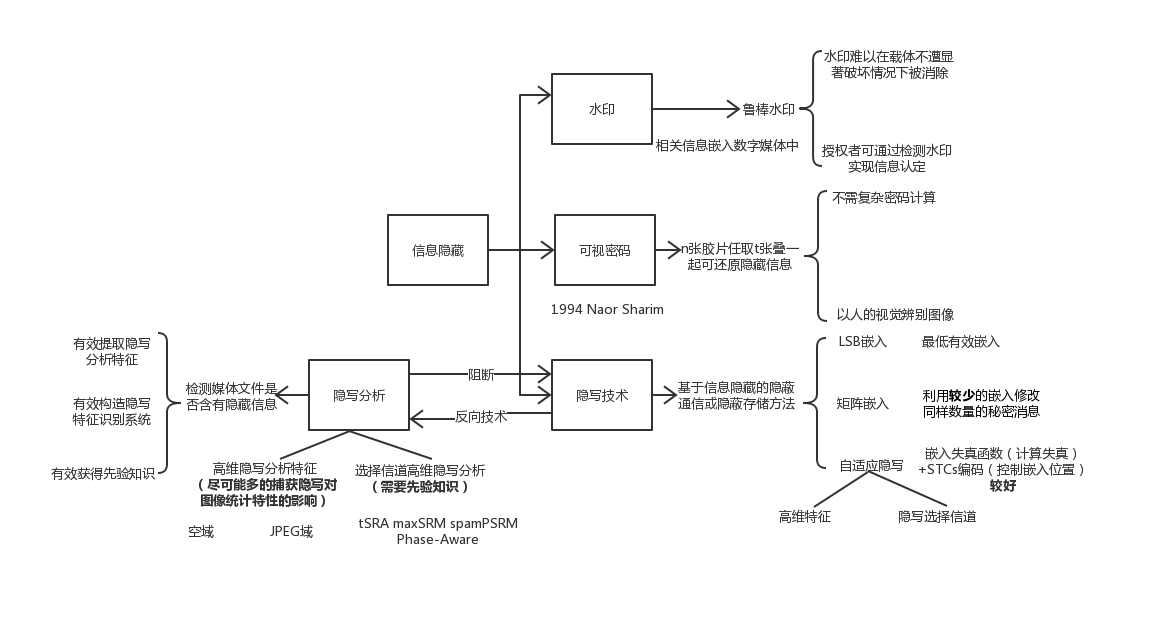

总结框图

2.学习中遇到的问题及解决

- 问题1:JPEG的标准和原理?

问题1解决方案:

JPEG是联合图象专家组(Joint Picture Expert Group)的英文缩写,是国际标准化组织(ISO)和CCITT联合制定的静态图象的压缩编码标准。和相同图象质量的其它常用文件格式(如GIF,TIFF,PCX)相比,JPEG是目前静态图象中压缩比最高的。

JPEG压缩算法是一种有损压缩算法,他根据人眼视觉特性剔除图像信息中视觉不敏感得成分,从而实现图像信息的高度压缩。所根据的视觉特性主要为:高频不敏感性和色彩不敏感性。

jpeg编码需要以下3个步骤:

1)信息空间压缩

原理:视觉对色彩不敏感,对亮度变化敏感,保留亮度分量,将4*4范围内的uv分量取均值,即可实现部分压缩。

实现方式:将RGB图像转化成YUV444格式,存储为yuv422,yuv420,yuv421等格式。即可实现50%的压缩。

2)信息数据压缩

要利用人眼视觉的细节不敏感性,需要选择一种变换算法,以帮助提取图像信息中的主要能量,而丢弃那些影响很小或者没有影响的微小能量。适合图像压缩的变换有很多中,例如主成分分析法、离散傅里叶变换(DFT)、离散余弦变换(DCT)等 。变换的基本思想是,找到一组基,让图像在这组基下能量集中(少量系数值较大,其余系数接近0)。变换必须是可逆的否则无法解码,因此变换本身不能压缩信息。图像压缩的质量不但与所使用的变换方式有关,还和分块大小有关。在典型的连续色调图像中,相邻像素之间往往差别不大,这意味着空间频率的幅值主要集中分布在信号的低频部分。

3)数据编码压缩。对经前2步处理所得到的数据进行编码优化,从而进一步压缩数量量,最终形成目标jpeg代码。- 问题2:如何理解原图像和其傅里叶变换的关系?

问题2解决方案:

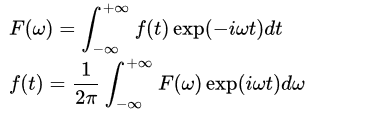

理解二维傅里叶变换之前首先应该理解一下一维傅里叶变换,一维傅里叶变换:

相当于把信号f(t)分解成一组正弦波,角频率是ω的正弦波的分量,幅度和相角由表示

那么二维傅立叶变换其实也是类似的:

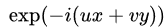

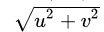

注意 实际上是一个平面波(的共轭),它的传播方向与(u,v)相同,角频率是

实际上是一个平面波(的共轭),它的传播方向与(u,v)相同,角频率是

。我们也可以说成是平面波在x方向的角频率是u,在y方向的角频率是v。所以二维傅立叶变换实际上是:

将二维图形f(x,y)分解成一系列平面波的和,其中在x方向角频率是u、在y方向角频率是v的平面波的幅度和相位用F(u,v)表示

3.本次讲座的学习感悟、思考等)

xxx xxx

4.图片隐写技术最新研究现状

参考资料

- Tang W , Li B , Tan S , et al. CNN-based Adversarial Embedding for Image Steganography[J]. IEEE Transactions on Information Forensics and Security, 2019, PP(99):1-1.

- Yang Z , Guo X , Chen Z , et al. RNN-Stega: Linguistic Steganography Based on Recurrent Neural Networks[J]. IEEE Transactions on Information Forensics and Security, 2018:1-1.

- Hu X , Ni J , Shi Y Q . Efficient JPEG Steganography Using Domain Transformation of Embedding Entropy[J]. IEEE Signal Processing Letters, 2018, 25(6):773-777.

- Donghui H , Haiyan X , Zhongjin M , et al. A Spatial Image Steganography Method Based on Non-negative Matrix Factorization[J]. IEEE Signal Processing Letters, 2018:1-1.

- Zichi W , Xinpeng Z , Zhaoxia Y . Joint Cover-Selection and Payload-Allocation by Steganographic Distortion Optimization[J]. IEEE Signal Processing Letters, 2018:1-1.