首先需要搭建docker+k8s环境,如何搭建这里就不再赘述,可以自行搜索。

打开命令行,运行命令:

curl -L https://git.io/getLatestIstio | ISTIO_VERSION=1.1.3 sh -

获取最新版本istio并解压,

接着进入istio目录:

cd istio-1.1.3

该目录下包含:

- 在

install/目录中包含了 Kubernetes 安装所需的.yaml文件 samples/目录中是示例应用istioctl客户端文件保存在bin/目录之中。istioctl的功能是手工进行 Envoy Sidecar 的注入。istio.VERSION配置文件

将istioctl加入PATH环境变量,这样就可以在任何地方运行该命令:

export PATH=$PWD/bin:$PATH

此时需要安装helm,来安装istio到kubernetes集群:

brew install kubernetes-helm

安装完成之后,进一步安装tiller:

先给tiller新建一个serviceaccount:

kubectl apply -f install/kubernetes/helm/helm-service-account.yaml

然后使用helm安装tiller:

helm init --service-account tiller

tiller安装完成之后,安装istio-init来对istio进行初始化,主要是一些CRD的创建:

helm install install/kubernetes/helm/istio-init --name istio-init --namespace istio-system

等一段时间之后,使用如下命令查看,是否有53个CRD被创建:

kubectl get crds | grep 'istio.io\|certmanager.k8s.io' | wc -l

53

接着创建istio相关组件,由于istio的ingressgateway的Service默认配置为LoadBalancer,集群环境没有在云提供商的平台上,所以需要改成NodePort对外提供访问。所以要用以下命令进行安装:

helm install install/kubernetes/helm/istio --name istio --namespace istio-system --set gateways.istio-ingressgateway.type=NodePort

如果你的机器内存不足,可以将pilot的内存降低,在上面命令再加一个参数:

--set pilot.resources.requests.memory="512Mi"

当上面命令成功运行之后,可以通过kubectl命令查看pod和svc的状态:

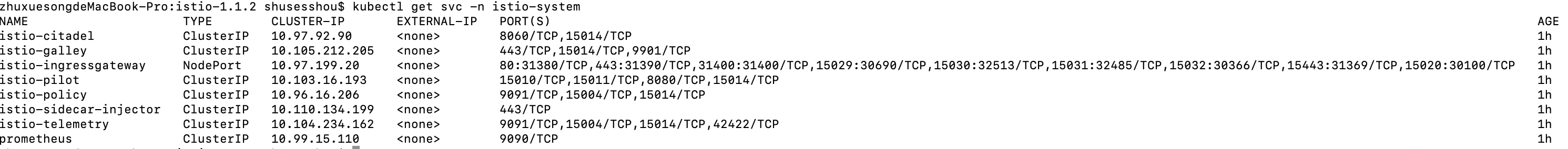

kubectl get svc -n istio-system

结果如下:

kubectl get pods -n istio-system

结果如下:

此时,istio已经成功安装到集群。

如果想要使用istio的sidecar自动注入功能,我们还需要以下配置:

首先,查看kubernetes的apiserver启动参数:--admission-control是否包含MutatingAdmissionWebhook和ValidatingAdmissionWebhook两项,如果没有需要添加。

然后,要给需要使用自动注入功能的namespace加label

kubectl label namespace default istio-injection=enabled

这时,部署到default中的pod都会自动加上sidecar。

这时,istio的环境就已经搭建完成。

官方针对使用istio的Kubernetes环境还有几项要求:

1、针对创建的Service,启动的ports下得所有name都要遵循命名规则:<协议>[-<后缀>-],其中<协议>部分可选择范围包括 grpc、http、http2、https、mongo、redis、tcp、tls 以及 udp,Istio 可以通过对这些协议的支持来提供路由能力。例如 name: http2-foo 和 name: http 都是有效的端口名,但 name: http2foo 就是无效的。如果没有给端口进行命名,或者命名没有使用指定前缀,那么这一端口的流量就会被视为普通 TCP 流量(除非显式的用 Protocol: UDP 声明该端口是 UDP 端口)

2、所有部署相关的Pod必须在containers.ports中使用containerPort明确指定监听的端口列表,未列出的端口将不会经过istio的Proxy。如果是Deployment、StatefulSet、ReplicationController、DaemonSet等也一样。

3、所有的Pod不论是否公开端口,都必须关联到至少一个Service上,如果一个 Pod 绑定多个Service,这些服务不能在同一端口上使用不同协议,例如 HTTP 和 TCP。

4、Deployment 、StatefulSet、ReplicationController、DaemonSet等应带有 app 以及 version 标签:在使用其进行 Pod 部署的时候,建议显式的为其加上 app 以及 version 标签。每个部署都应该有一个有意义的 app 标签和一个用于标识其版本的 version 标签。app 标签在分布式追踪的过程中会被用来加入上下文信息。Istio 还会用 app 和 version 标签来给遥测指标数据加入上下文信息。

5、Application UID:不能使用RunAsUser: 1337用户运行Pod

6、NET_ADMIN 功能: 如果集群中实施了 Pod 安全策略,除非使用 Istio CNI 插件,否则 Pod 必须具有NET_ADMIN功能。请参阅必需的 Pod 功能。