阅读过我上篇博客的朋友相信已经学会了如何远程连接以及免密连接。

接下来我们来了解ssh服务下的远程连接黑名单/白名单/

以及禁止root权限登陆。

黑名单:

我们这里的黑名单和字面意思上的黑名单不大相同。可能很多人会将其理解为pc1禁止掉其他pc用户的登陆。但事实上不是这样的。ssh服务的黑名单是

步骤:

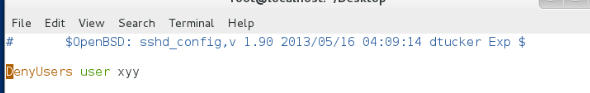

1.在pc1【服务器】上vim /etcssh/sshd_config编辑配置文件,按i进入插入模式开始编辑,输入 DenyUsers user 添加黑名单【user即为要添加的用户名】。如果要添加多个用户的话,用空格隔开即可。编辑完后【esc】退出,随后【:wq】退出保存。

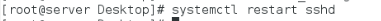

2.服务器重起服务systemctl restart sshd

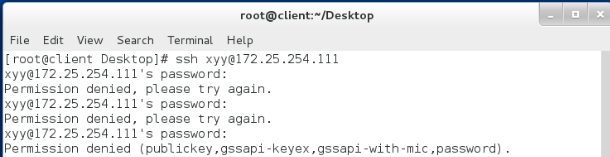

3.客户端进行登陆尝试:登陆失败,则黑名单设置成功。任何人都无法以服务器的xyy用户登陆服务器。

白名单:

只允许客户端以服务器白名单内的用户身份访问服务器。

步骤:

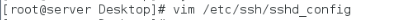

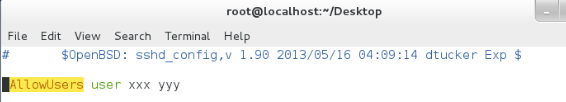

1.vim /etc/ssh/sshd_config进行配置编辑,添加白名单用户,多个用户用空格隔开。

2.服务器重起服务。

3.客户端进行连接尝试:连接发现:【root无法连接】【xyy无法连接】【在白名单内的xxx和yyy可以连接。】成功!

最后补充点内容:【禁止root登陆】:

1.vim /etc/ssh/sshd_config

2.约48行,将PermitRootLogin yes 改为 no【先将代表注释不执行的#去掉】,完成后退出保存。

3.systenctl restart sshd重起服务。

4.在客户端ssh root@服务器ip 登陆测试,无法登陆则设置成功。

大大的小小阳