云计算服务安全吗

国外,2017年3月1日,亚马逊的云计算服务(AWS)发生了故障,数千个网站和网络APP服务无法访问

国内,2017年7月18日, 有人找到一个漏洞,在百度网盘上可以看到上万条车主个人信息,企业、政府高官信息。

很多新闻显示出了一个问题,我们使用的云服务其实并不安全,但云服务已经逐渐走进我们的日常生活和企业中,那我们在选择云服务或者构建云服务时,该怎么去考量云服务的安全呢?

云安全参考模型

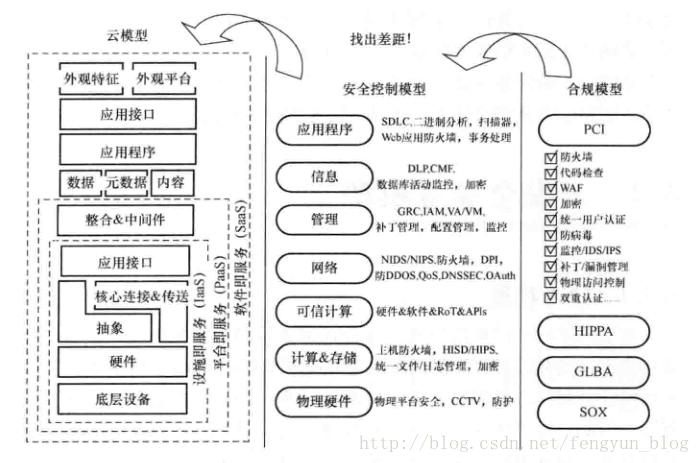

云安全联盟(CSA)作为业界比较认可的云安全研究论坛,提出了以下云安全参考模型。 它是一个协助指导安全决策的工具。用这个模型可以帮我我们去考量下云服务是否安全。

“云”上的安全首先取决于云服务的分类,其次是“云”上部署的安全架构,业务,监管和其他合规要求。

结合上图的参考模型:

1. 可以确定不同的云服务模式下供应商和用户的安全控制范围和责任。

2. 用户可以评估和比较不同云服务模式的风险及现有安全控制与要求的安全控制之间的差距。

3. 可以帮助云服务提供商和用户做出合理的决策。

模型应用方法

暂时只看到理论,没有看到网上有实际应用的例子。以后补充。

补充说明

由于安全模型的图中涉及到不少到专业术语,作为自己学习的一个记录,下面进行了整理。

云模型

从云计算的服务类型,将云服务分为了以下三种类型。

1. IaaS

2. PaaS

3. SaaS

安全控制模型

关于安全控制模型这个概念,网上好像没有找到太多的说明。

猜测可能是CSA自己提的一个东西。

图中从上往下,涉及到的一些术语,试着找了下解释,整理如下:

应用程序

SDLC:System Development Life Cycle

(系统生命周期,系统生存周期)是软件的产生直到报废的生命周期,是软件工程中的一种思想原则,即按部就班、逐步推进,每个阶段都要有定义、工作、审查、形成文档以供交流或备查,以提高软件的质量。二进制分析:

二进制分析创建了一种行为模式,该模式通过利用可运行的机器代码分析应用程序的控制和数据流得到的,是一种攻击者可以识别的方式。信息

DLP

数据泄密(泄露)防护(Data leakage prevention, DLP)CMF

CMF是Content Management Framework的缩写,意思是内容管理框架。提倡整个项目以应用的形式灵活扩展,框架作为基础为各应用之前提供必要数据通信,同时封装了公共基础应用,如:用户管理、表单管理等,提倡通过模块化、插件化、组件化实现低耦合设计,像积木一样组装搭建即可使用完整功能。管理

GRC

全称就是Governance(公司治理或管控), Risk Management(风险管理) and Compliance Management( 法规遵从);是以企业管控、风险和法规遵从为对象,为决策层和管理层提供综合信息和流程控制的支持。JAM

没找到说明。VA/VM

没找到说明。网络

NIDS

Network Intrusion Detection System的缩写,即网络入侵检测系统。NIPS

Network Intrusion Prevention System的缩写, 即网络入侵防御系统DPI

DPI(Deep Packet Inspection)是一种基于数据包的深度检测技术,针对不同的网络应用层载荷(例如HTTP、DNS等)进行深度检测,通过对报文的有效载荷检测决定其合法性。DDoS

分布式拒绝服务(DDoS:Distributed Denial of Service)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。DNSSec

Domain Name System Security Extensions (简称DNSSEC)DNS安全扩展,是由IETF提供的一系列DNS安全认证的机制,DNSSEC的认证程序提供了一种来源鉴定和数据完整性的扩展,为原本不安全的DNS基础设施增加了一层安全防护。OAuth

OAuth协议为用户资源的授权提供了一个安全的、开放而又简易的标准。与以往的授权方式不同之处是OAuth的授权不会使第三方触及到用户的帐号信息(如用户名与密码),即第三方无需使用用户的用户名与密码就可以申请获得该用户资源的授权,因此OAuth是安全的。OAuth是Open Authorization的简写。可信计算

可信计算(Trusted Computing)是在计算和通信系统中广泛使用基于硬件安全模块支持下的可信计算平台,以提高系统整体的安全性。签注密钥是一个2048位的RSA公共和私有密钥对,它在芯片出厂时随机生成并且不能改变。这个私有密钥永远在芯片里,而公共密钥用来认证及加密发送到该芯片的敏感数据。

RoT

可信根(Root of trust)是无条件被信任的,系统并不检测可信根的行为,因此可信根是否真正值得信任,是系统可信的关键。主机&存储

HISD

主机入侵检测系统(host—based IDS,HIDS)的检测目标主要是主机系统和本地用户。检测原理是在每个需要保护的端系统(主机)上运行代理程序(agent),以主机的审计数据、系统日志、应用程序日志等为数据源,主要对主机的网络实时连接以及主机文件进行分析和判断,发现可疑事件并作出响应。HIPS

Host Intrusion Prevent System 主机入侵防御系统,简称HIPS。物理硬件

CCTV

闭路电视 Closed Circuit Television (CCTV) 一种图像通信系统。其信号从源点只传给预先安排好的与源点相通的特定电视机。

合规模型

PCI

全称Payment Card Industry (PCI) Data Security Standard,第三方支付行业(支付卡行业PCI DSS)数据安全标准,是由PCI安全标准委员会的创始成员(visa、mastercard、American Express、Discover Financial Services、JCB等)制定,力在使国际上采用一致的数据安全措施,简称PCI DSS。

HIPPA

健康保险携带和责任法

Health Insurance Portability and Accountability Act of 1996,简称HIPAA,该法案通过建立电子传输健康信息的标准和要求鼓励健康信息系统的发展。保障个人的健康隐私信息的完整性和机密性;防止任何来自可预见的威胁、未经授权的使用和泄露;确保官员及其职员遵守这些安全措施。

GLBA

金融服务现代化法案: 格雷姆-里奇-比利雷法

(Gramm-Leach-Bliley Act,GLB Act),它规定了金融机构处理个人私密信息的方式。

SOX

Sarbanes-Oxley Act

萨班斯-奥克斯利法案是美国立法机构根据安然有限公司、世界通讯公司等财务欺诈事件破产暴露出来的公司和证券监管问题所立的监管法规,简称《SOX法案》或《索克思法案》。

参考文献:

《云计算安全体系》

《CSA云安全指南V4.0中文版》

《CSA云计算安全技术要求 总则》