工具简介

- BurpSuite:是一个用于测试 Web 应用程序安全性的图形化工具。该工具使用Java编写,由PortSwigger Web Security开发。

功能 模块

| HTTP代理 | 它作为一个 Web 代理服务器运行,并且位于浏览器和目标 Web 服务器之间。这允许拦截、检查和修改在两个方向上通过的原始流量 |

| Scanner | 一个 Web 应用程序安全扫描器,用于执行 Web 应用程序的自动漏洞扫描 |

| Intruder | 此工具可以对 Web 应用程序执行自动攻击。该工具提供了一种可配置的算法,可以生成恶意 HTTP 请求。Intruder 工具可以测试和检测 SQL 注入、跨站脚本、参数篡改和易受蛮力攻击的漏洞 |

| Spider | 一个自动抓取 Web 应用程序的工具。它可以与手工映射技术一起使用,以加快映射应用程序内容和功能的过程 |

| Repeater | 一个可以用来手动测试应用程序的简单工具。它可以用于修改对服务器的请求,重新发送它们并观察结果 |

| Decoder | 一种将已编码的数据转换为其规范形式,或将原始数据转换为各种编码和散列形式的工具。它能够利用启发式技术智能识别多种编码格式 |

| Comparer | 在任意两个数据项之间执行比较(一个可视化的“差异”)的工具 |

| Extender | 允许安全测试人员加载 Burp 扩展,使用安全测试人员自己的或第三方代码(BAppStore)扩展 Burp 的功能 |

| Sequencer | 一种分析数据项样本随机性的工具。它可以用于测试应用程序的会话令牌或其他重要的数据项,如反 CSRF 令牌、密码重置令牌等 |

实验场景一:数据包篡改

任务一:

实验环境:http实验场景1

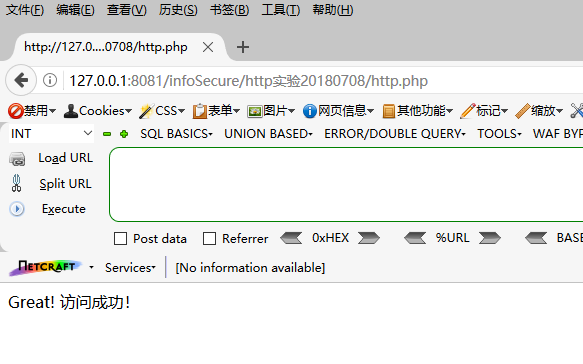

通过数据包的篡改实现本地访问

BurpSuite设置监听地址(监听的端口不能与系统已有服务相冲突,该端口与浏览器代理端口要一样)

BurpSuite设置拦截策略

火狐浏览器代理设置

未改包前

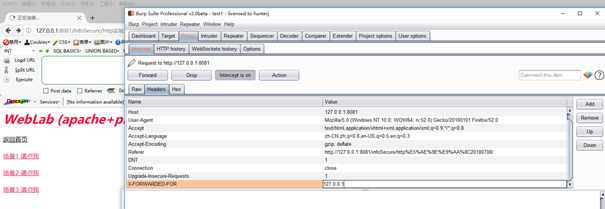

抓包并改包,添加头部字段X-Forwarded_For: 127.0.0.1

同理可通过数据包篡改实现异地访问

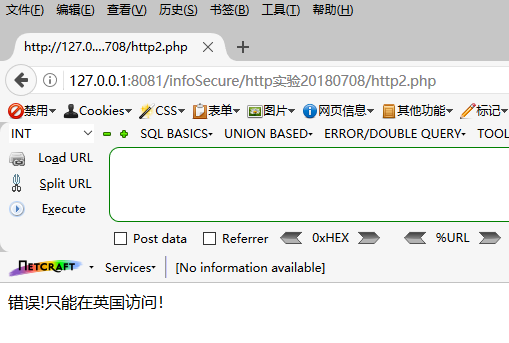

未改包前

抓包并改包,修改Accept-Language: en-gb

任务二:

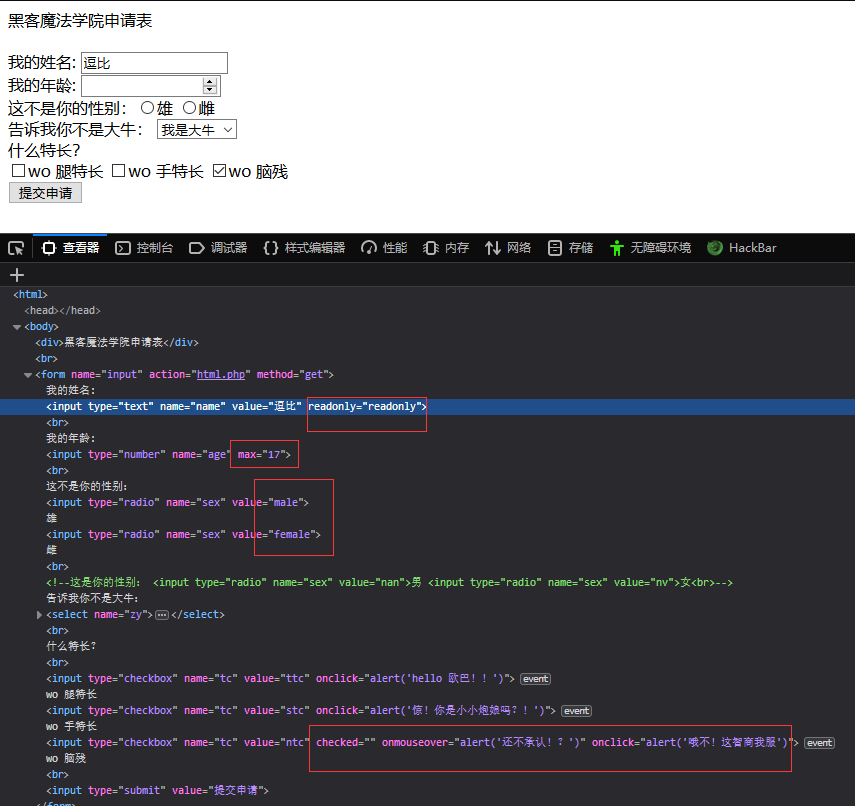

完成黑客魔法学院申请表逗逼表单

通过html源码可以看出,表单字段被限制(字段限制,其实可以通过直接修改html即可通过,但由于这个表单需要配合修改头部字段,所以直接采用修改数据包)

使用BurpSuite改包

总结

学习使用BurpSuite,记录学习过程,使自己的掌握更加深刻,欢迎评论交流学习。