如之前的文章将手机抓包监听环境设置好后(之前学习burpsuite的时候写的,保存到草稿箱,忘记发了。。。),主要用到的功能如下:

1-1、数据包篡改

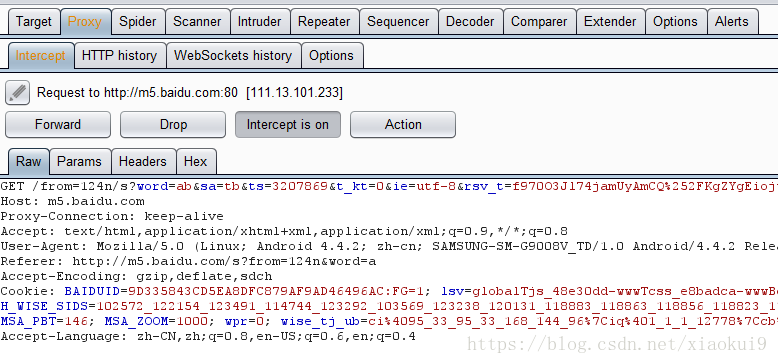

截获包后,可以对数据包中的内容在Raw标签框中直接进行修改,然后选择Forward按钮发出,或者选择Drop丢弃。

例如,如图将word=ab修改为word=cc后,浏览器会显示“cc”的搜索结果。可以在登录过程中对登录参数进行修改后forward包来进行一些测试。

1-2、重放攻击

重放攻击或者修改后发包,在拦截页面选择action按钮,或者在histroy页面对任意包点击右键,选择send to repeater,点击repeater选项卡,可以对包进行修改后再次发送,或者直接发送。在页面的Respose框中可以看到返回数据。

1-3、暴力破解

在拦截页面选择action按钮,或者在histroy页面对任意包点击右键,选择send to intruder,点击intruder选项卡的position选项卡下,可以通过$$括起来,设置要通过payload填充的变量。

多个变量的没有找到说明,评估中不涉及,就没有测试了。

选择菜单栏中的start attack,开始攻击。

2、其他软件设置类功能:

2-1、设定拦截指定范围的数据包

2-2、对查看的包进行过滤。

点击箭头指向的文字可打开过滤选项卡,过滤要显示的包。

2-3、解码

Decoder选项卡,可以在页面选择一段文字后,右键发送到该页面。试了下,感觉目前能用到的就是Base64的解码。

2-4、不同包数据对比

Compare选项卡,可以在其他页面选择一个数据包,右键选择Send to Compare,然后在这个选项卡中,Select item1和Select item2分别选择一个数据包,点击Words或者Bytes按钮进行包内容的对比。

2-5、开启Response包拦截

默认对response是不拦截的,需要在proxy的option中自行开启intercept server responses

另外,关于非HTTP包,搜索了好多,证实直接拦截不了,没法篡改非HTTP包来做攻击,网上搜索有说使用一个插件的,有兴趣的可以去试试。http://www.freebuf.com/articles/network/158589.html

3、参考帖子列表:

http://www.vuln.cn/6096,很详细的使用教程

https://blog.csdn.net/heshushun/article/details/78099356,软件中的各种名词翻译

https://bbs.ichunqiu.com/thread-5164-1-1.html,菜单各项功能的说明很详细

http://www.kali.org.cn/thread-21482-1-1.html,按使用流程来进行介绍的说明