下载图片:

拿到kali里binwalk发现有压缩文件,然后foremost分解出来,将分出的压缩文件打开,发现已经被加密。

到这里就有几个思路了:1)暴力破解

2)伪加密

3)继续从图片中寻找信息

然而,伪加密这么好办,于是复制了个副本用工具试了下,果然是伪加密,但是里面还有一个加密的压缩文件,可是这个并不是伪加密,结果伪加密的修正被损坏。

如此我们就得到了一个图片,

这个图片分解不出来东西,hex编辑器里查看,也找不出什么有用的信息。

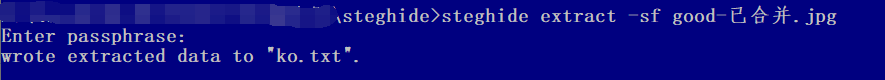

想到很大可能解压flag的密码就在这个里面,还有一个工具:steghide

这里简单介绍一下

转自https://blog.csdn.net/Blood_Seeker/article/details/81837571

工具介绍

Steghide是一款开源的隐写术软件,它可以让你在一张图片或者音频文件中隐藏你的秘密信息,而且你不会注意到图片或音频文件发生了任何的改变。而且,你的秘密文件已经隐藏在了原始图片或音频文件之中了。这是一个命令行软件。因此,你需要学习使用这个工具的命令。你需要通过命令来实现将秘密文件嵌入至图片或音频文件之中。除此之外,你还需要使用其他的命令来提取你隐藏在图片或音频中的秘密文件。

用法介绍:embed, –embed embed data

extract, –extract extract data

-ef, –embedfile select file to be embedded

-ef (filename) embed the file filename

-cf, –coverfile select cover-file

-cf (filename) embed into the file filename

-p, –passphrase specify passphrase

-p (passphrase) use to embed data

-sf, –stegofile select stego file

-sf (filename) write result to filename instead of cover-file

用法示例:将secret.txt文件隐藏到text.jpg中:

# steghide embed -cf test.jpg -ef secret.txt -p 123456从text.jpg解出secret.txt:

#steghide extract -sf test.jpg -p 123456

-p 123456表示密码,如果不加上这个参数,在运行的时候也会提示我们输入密码:

这个题并没有密码,直接回车就能将隐藏的内容提取出来,拿到解压密码,解压拿到flag。