版权声明:本文为博主原创文章,转载需注明出处。 https://blog.csdn.net/zz_Caleb/article/details/87568256

其实也有点蒙圈,因为从没做过和时间戳有关的题。

打开网站,将系统密钥解密得到一串值,而自己的密钥解密是空的,既然说是要和系统匹配,就把解密得到的值以get方式送出去。

但是发现还是在自己的密钥也发生了变化,那么怎么办,一直刷新,把得到的系统密钥都解密,结果如下:

1550418454

1550418637

1550418661

1550418661

1550418755

1550418783

1550418808

1550418842

1550418875发现是一直在增长,中间有两次可能手比较快,这就是时间戳吧,密钥随着时间有规律的变化的。

参考了大佬的wp,用脚本做的,于是模仿了一下脚本(无奈并没成功)。

python中有时间戳的函数:time.time(),需import time

Python time.time() 返回当前时间的时间戳(1970纪元后经过的浮点秒数)。

脚本如下:

#encoding:utf-8

import requests

import time

t = str(int(time.time())+3)

url = "http://ctf5.shiyanbar.com/misc/keys/keys.php?key="+t

while 1:

r = requests.get(url)

#if 'flag' in r:

r.encoding='gbk'

print(r.text)

if "false" not in r.text:

break

time.sleep(1)脚本没成功,一直都是false,怎么办呢,既然时间戳一直在变,那我们不妨拿到当前的时间戳,然后给他加上一个值 ,等待时间戳增长到这个地方,但是这样太不确定了,万一时间没把握好错过了怎么办,根据变化速度,要猜到时间戳,可以在时间戳的后三位数较小的时候用bp把三位数爆破一遍,总有一个能对上。

于是先抓好包送到repeater里,go一下(等于刷新一下时间戳),把系统密钥解密,然后url后面加上?key=解码后的值。

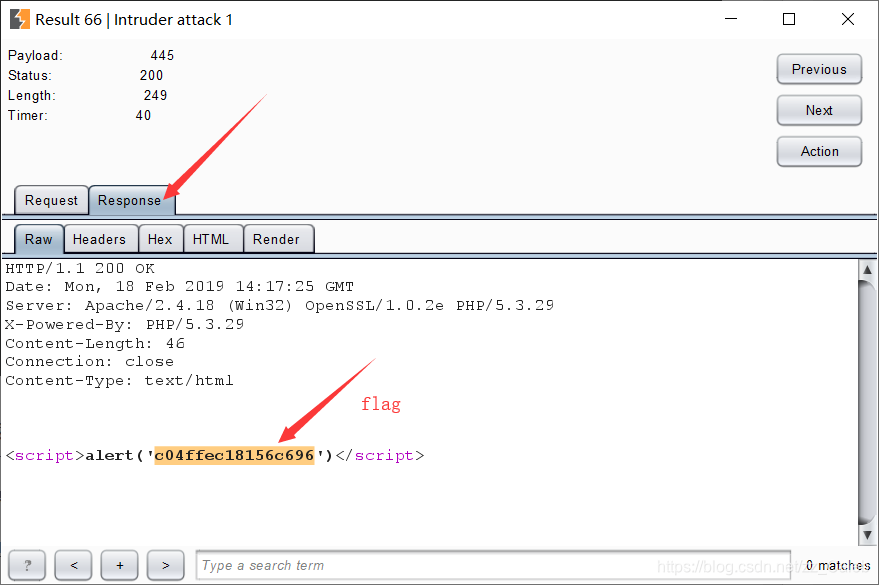

然后送到Intruder里,选中后三位进行数字爆破,总有一个有响应。