0x00:简介

snmp 即简单网络管理协议,snmap 会搜集其他设备的信息然后反馈给管理员,方便管理员进行管理。客户端发送这些信息用的是 162 端口,服务器接收用的是 161 端口。

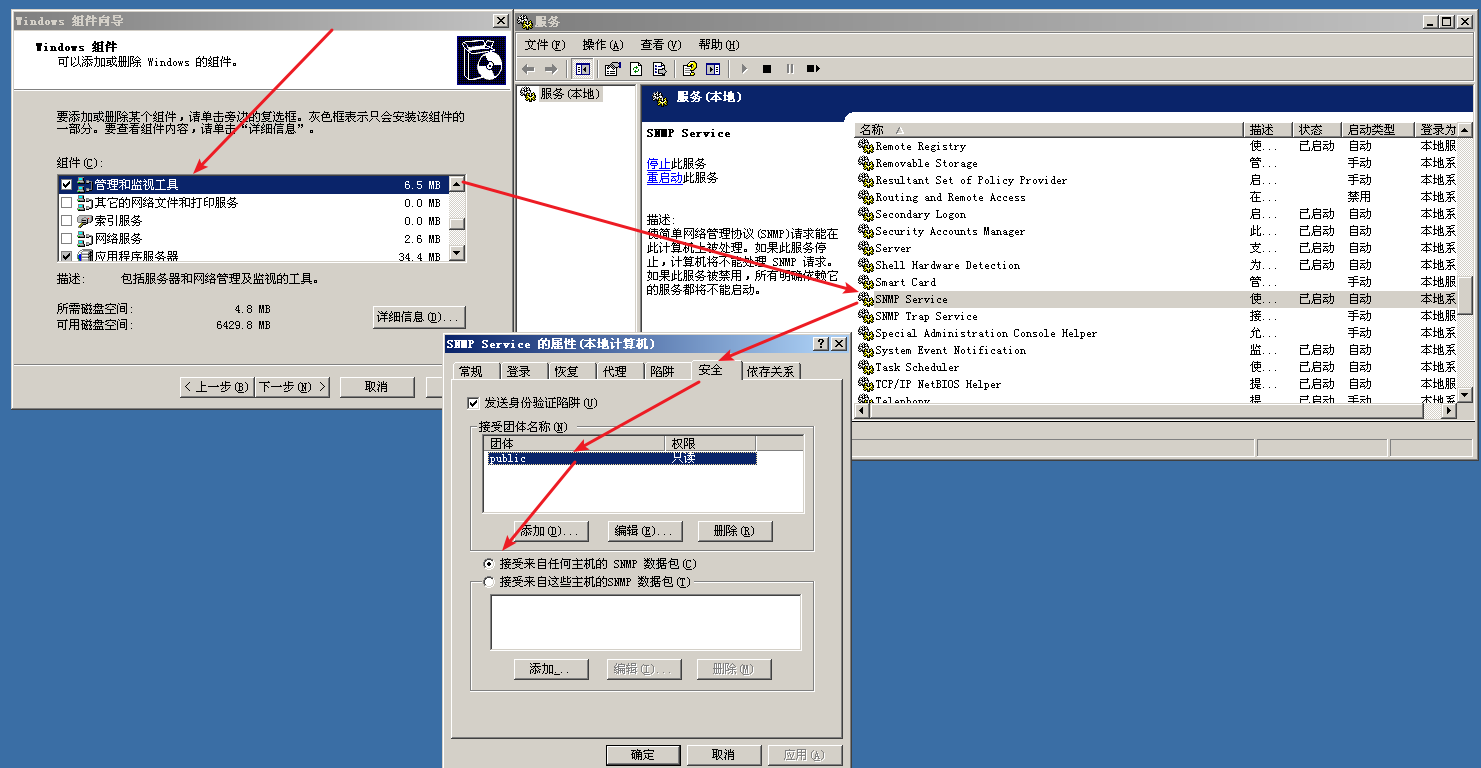

信息搜集中,如果目标服务器的 snmp 协议配置不安全,则可以通过扫描 snmp 来获取大量的服务器信息。以 windows2003 为例,安装 snmap。首先打开控制面板的添加删除程序,找到管理和监视工具,打勾安装。第二步在服务中找到 snmp service,启动。最后在服务上右键属性,确定是否接收任何机器发送的 snmp 请求。示例图如下:

0x01:onesixtyone

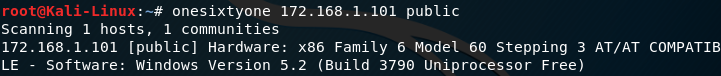

snmp 扫描可以使用 onesixtyone 工具 kali 自带,名字很有含义是根据 snmp 的 161 端口起的,使用方法直接跟 ip 和团体名即可,团体名就是你接收其他机器的一些信息时需要的名字,例如我这里 win2003 的是 public,命令如下:

onesixtyone 获取的信息还是比较少的,从上面信息可以看出目标是个 x86 系统,window 版本等信息。当团体名不确定时,可以指定一个字典进行爆破,onesixtyone 爆破团体名参数是 c,然后跟字典即可,示例如下:

0x02:snmpwalk

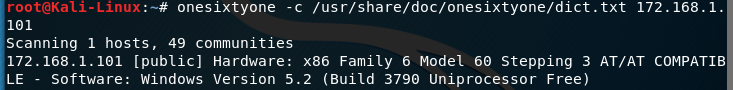

snmpwalk 也是专用来扫描 snmp 的 kali 自带,主要用的参数一个是 c,作用是指定团体名,另一个是 v,用来指定 snmp 的版本。snmp 版本目前有三个,一个是 1,这个版本是最早的功能也比较简单,第二个是 2c,这个是目前用的比较多的,最后一个是 3,这是新版本,这个版本加入了身份验证安全机制。

因为 snmpwalk 输出的信息太多,下面只截命令格式,输出的信息包括了 ip 地址、硬盘内存序列号、主机名、主机开机时长、主机的时间、主机开启的服务、主机的进程、主机已有的用户、主机已安装的软件等等吧,snmpwalk 使用示例如下:

snmpwalk 不方便的地方在于可读性不强,所有的值字段名都是 mib 库的,每个设备都有自己 mib 库,iso 开头的库字段叫 oid。

0x03:snmp-check

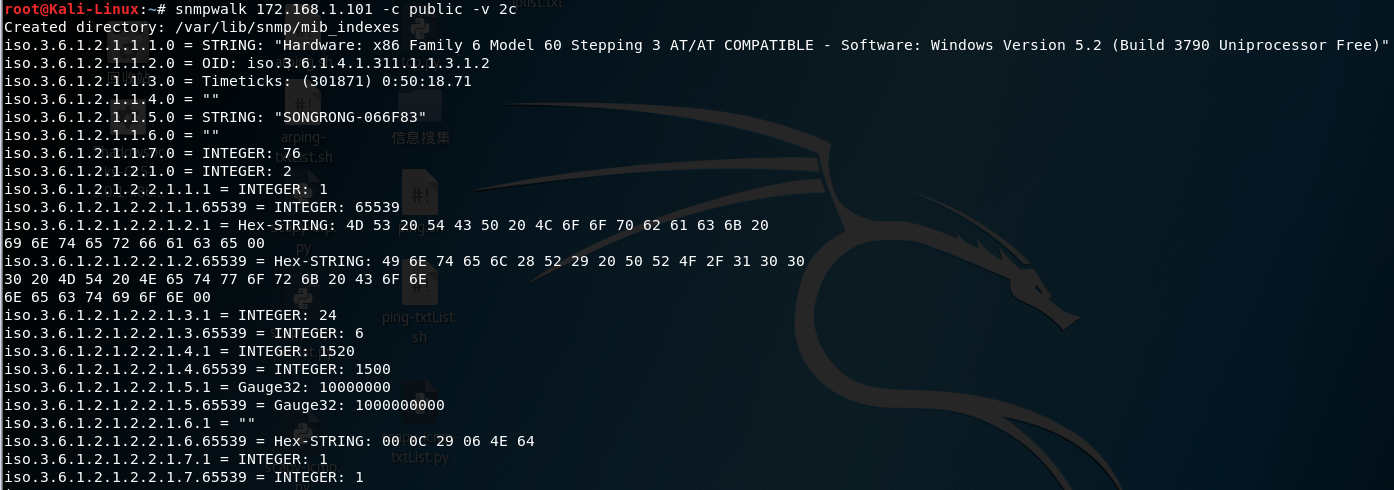

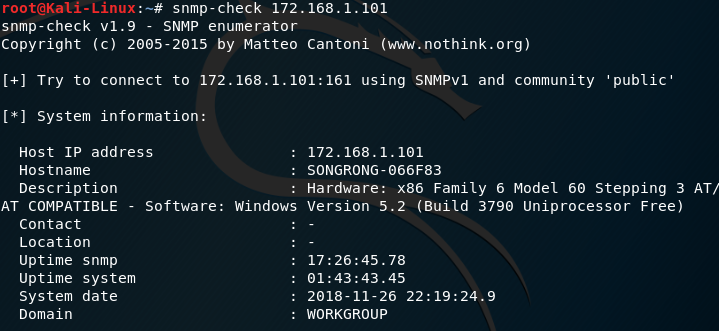

snmp-check 也是一个用于 snmp 扫描的工具,优点在于其结果可读性比较强,示例如下:

输出信息包括系统信息、用户信息、网卡信息、网卡接口、运行的进程、和那些机器有链接,开放的 tcp 端口 udp 端口、开启的服务、硬盘的信息、已装的软件、iis 服务信息等。

0x04:总结

再 snmp 扫描中,很多管理员的安全意识不强,就会使用默认配置或不安全的配置,这时就可以扫描获取大量服务器的信息。通过以上对比可以发现 onesixtyone 获取的比较少,snmpwalk 获取的信息相对详细,但可读性不强,snmp-check 相对也很详细,且可读性强。根据情况使用不同的工具辅助自己,相互结合使用,更有利于信息的搜集。

公众号回复数字“8”领取CIS加固全套手册。

微 信:fageweiketang,朋友圈不定期干货分享,欢迎讨论。

公众号:发哥微课堂,专注于代码审计、WEB渗透、网络安全。