1、网络初始化(防火墙 IP 地址配置,以及接口 nameif)

2、外网接口通过 DHCP 获取地址与 DNS 信息(由于 PT 模拟器不支持 PPPOE,所以用 DHCP 模拟)

3、配置 DHCP 功能以及特性,实现内网能够获取到地址

4、验证

5、DHCP 的其他参数

6、子接口的形式配置方法

7、ASA 上面的 DHCP 中继配置方法

8、NAT 配置,使得内网用户能够访问 internet

说明: ASA 是支持子接口形式的(也就是单臂路由的方式),但是模拟器支持的是 5505,而且是 basic 版本,只支持 2 个接口工作,而且不支持 VLAN,所以这里模拟只能是一个同一个网段的,通常情况下 5505 也是用在 soho 或者小型办公,都是身后直连网段,所以支持的功能也有限,当然后面会给出如果是子接口形式的情况下 如何配置多个 DHCP 网段。另外

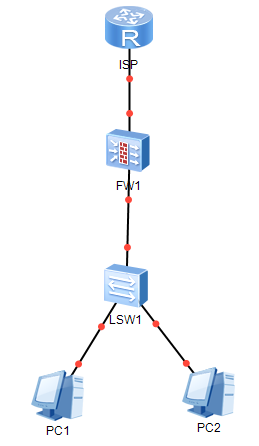

这里模拟一个小型网络环境,ASA 通过 DHCP 获取运营商的地址(实际大部分都是 PPPOE,由于模拟器不支持,所以这里DHCP 代替),然后配置 NAT,实现上网。

1、网络初始化(防火墙 IP 地址配置,以及接口 nameif)

2、外网接口通过 DHCP 获取地址与 DNS 信息(由于 PT 模拟器不支持 PPPOE,所以用 DHCP 模拟)

3、配置 DHCP 功能以及特性,实现内网能够获取到地址说明下,ASA 5505,默认初始化的情况下是有配置的,跟家用路由器一样,默认有一个 IP 地址,而且 DHCP 也已经配置好了。

默认的配置是,E0/0 加入了 VLAN 2,VLAN 1 的 SVI 地址默192.168.1.1,nameif 为 inside,而 vlan2 则为 outside,地址通过 DHCP 获取。并且在 inside 接口上面启用了 DHCP 功能,DHCP 的范围是 192.168.1.5~35,这里需要修改下的是,我们这里的拓扑,E0/0 是跟内部网络连接的,应该划入到 VLAN 1 中,而 E0/1 则是需要划入到外部网络,VLAN2 中。

Dhcpd address 是配置一个地址池的范围,比如这里的默认192.168.1.5~35,后面的 inside 是跟接口,指定这个网段关联哪个接口,也就是接口下配置的Nameif,而dhcpd enable inside,则是在inside接口下开启DHCP功能。 Auto_config的功能在后面解释。

ciscoasa(config)#interface e0/0

ciscoasa(config-if)#switchport access vlan 1

ciscoasa(config)#int e0/1

ciscoasa(config-if)#switchport access vlan 2

show interface ip brief

可以看到这里 VLAN 2 已经获取到公网地址了,但是模拟器这里有一个问题,在真实设备上面通常通过 dhcp 获取地址的话,后面还需要加一个参数,也就是 setroute,它的意思是获取 DHCP 服务器推送的默认路由作为网关,而这里不支持这个参数,所以这里需要手动设置下默认路由,方便内网访问外网。

ciscoasa(config)#route outside 0.0.0.0 0.0.0.0 202.100.1.1 【真实设备可以不用写,除非是固定公网 IP,通过 DHCP 或者 PPPOE 的话 会自动获取.

4、验证

地址是成功获取到了,但是这里默认网关没有,这是模拟器的 Bug,真实设备的话,会以自己接口地址作为网关推送给客户端的,所以这里没获取到,模拟器的问题,大家在做实验的时候要注意,另外可以看到 DNS 获取为 8.8.8.8,这个是怎么来的呢,在 ASA 上面其实并没有配置这条命令。

dhcp address 192.168.1.5-192.168.1.35 inside

dhcpd enable inside

dhcpd auto config outside

可以看到在ASA上面默认有这样一条命令,它的作用是当外部接口是ADLS或者DHCP获取的信息,那么当它还作为server分配给内部用户信息的时候,它会把外部获取的信息一起分配给内部用户。这里外部分配的DNS为8.8.8.8,所以这里就自动把这个属性分配给内网网络了,这个非常适合这种小型站点,一般内部没有DNS服务器的。

dhcpd binding all

可以通过该地址来查看获取的信息。

也可以通过 clear dhcpd binding来清空地址信息

5、DHCP 的其他参数

address 与 enable,还有 auto-config 这个之前已经用过了

1、dns,这里主要是给内部用户指定特定的 DNS,如果有内部 DNS 服务器的话 可以使用该参数

2、Domain,指定域名

3、Lease 指定租期

4、Option,DHCP 的 option 参数

5、Ping_timeout,用来检测分配的地址是否已经被使用了

6、Update,这个配合 DDNS 使用的,动态更新 DNS 参数

7、Wins,定义 wins 服务器

6、子接口的形式配置方法

说明下,子接口的方式是除了 5505 以外的设备才支持的,5505 的话配置比较特殊,跟交换机类似,需要把接口加入对应的

VLAN,然后在起 SVI 接口作为地址。这里假设以之前的拓扑为例,2 个用户分别在 VLAN 2 与 VLAN 3 里面,需要对 VLAN

2 与 VLAN 3 的用户分配不同的地址,这里只给出防火墙的配置,注意的是,交换机需要配置为 trunk,创建对应的 VLAN,

把接口加入到对应的 VLAN 中。

ciscoasa(config)# int e0

ciscoasa(config-if)# no shutdown

ciscoasa(config)# interface e0.1

ciscoasa(config-subif)# vlan 2

ciscoasa(config-subif)# nameif inside1

ciscoasa(config-subif)# security-level 100

ciscoasa(config-subif)# ip address 192.168.1.1 255.255.255.0

ciscoasa(config-subif)# int e0.2

ciscoasa(config-subif)# vlan 3

ciscoasa(config-subif)# nameif inside2

INFO: Security level for “inside2” set to 0 by default.

ciscoasa(config-subif)# security-level 100

ciscoasa(config-subif)# ip address 192.168.2.1 255.255.255.0

说明:这里把物理接口打开,然后配置了 2 个子接口,首先需要划分到对应的 VLAN 中,然后配置 nameif,最后配置安全

等级,与接口 IP 地址即可。这里跟 5505 的配置方式不一样,5505 比较跟交换机类似,而其他型号则跟路由器的方式类似。

ciscoasa(config)# dhcpd address 192.168.1.2-192.168.1.150 inside1

ciscoasa(config)# dhcpd address 192.168.2.2-192.168.2.250 inside2

ciscoasa(config)# dhcpd auto_config outside

ciscoasa(config)# dhcpd enable inside1

ciscoasa(config)# dhcpd enable inside2

这里配置了 2 个地址段,分别为对应的地址段分配地址,另外开启了 auto-config 功能,这个适合在 PPPOE 这些环境下,如果是固定 IP,则可以通过 dhcpd dns 来指定,最后开启 DHCP 功能。

7、ASA 上面的 DHCP 中继配置方法

假设,在 ASA 这里有一台 DHCP 服务器,用来专门给下面用户分配地址的,该服务器在 DMZ 区域,服务器的地址假设为

192.168.2.254,那么这里只讲解下 DHCP 中继怎么配置,PT 模拟器是不支持这个功能的,而且在工作中这种方式也用的很少。

ciscoasa(config)# dhcprelay server 192.168.2.254 dmZ

ciscoasa(config)# dhcprelay enable dMZ

这个的意思是告诉 DHCP 服务器在哪,并且在 DMZ 上面开启中继功能。

8、NAT 配置,使得内网用户能够访问 internet

由于 PT 模拟器的 ASA 版本是 8.4 的,所以这里 NAT 配置方法与平时不太一样。

ciscoasa(config)#object network inside

ciscoasa(config-network-object)#subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)#nat (inside,outside) dynamic interface

这里的意思是允许 192.168.1.0/24 这个网段,通过 outside 的出接口地址转换出去,做 PAT 访问 internet。

ciscoasa(config)#access-list 100 permit icmp any any

ciscoasa(config)#access-group 100 in interface outside

放行 ICMP 的流量返回通过,否则测试 IMCP 不能通过