一.CSRF是什么?

CSRF(Cross-site request forgery),中文名称:跨站请求伪造,也被称为:one click attack/session riding,缩写为:CSRF/XSRF。

二.CSRF可以做什么?

你这可以这么理解CSRF攻击:攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的问题包括:个人隐私泄露以及财产安全。

三.CSRF漏洞现状

CSRF这种攻击方式在2000年已经被国外的安全人员提出,但在国内,直到06年才开始被关注,08年,国内外的多个大型社区和交互网站分别 爆出CSRF漏洞,如:NYTimes.com(纽约时报)、Metafilter(一个大型的BLOG网站),YouTube和百度HI......而 现在,互联网上的许多站点仍对此毫无防备,以至于安全业界称CSRF为“沉睡的巨人”。

四.CSRF的原理

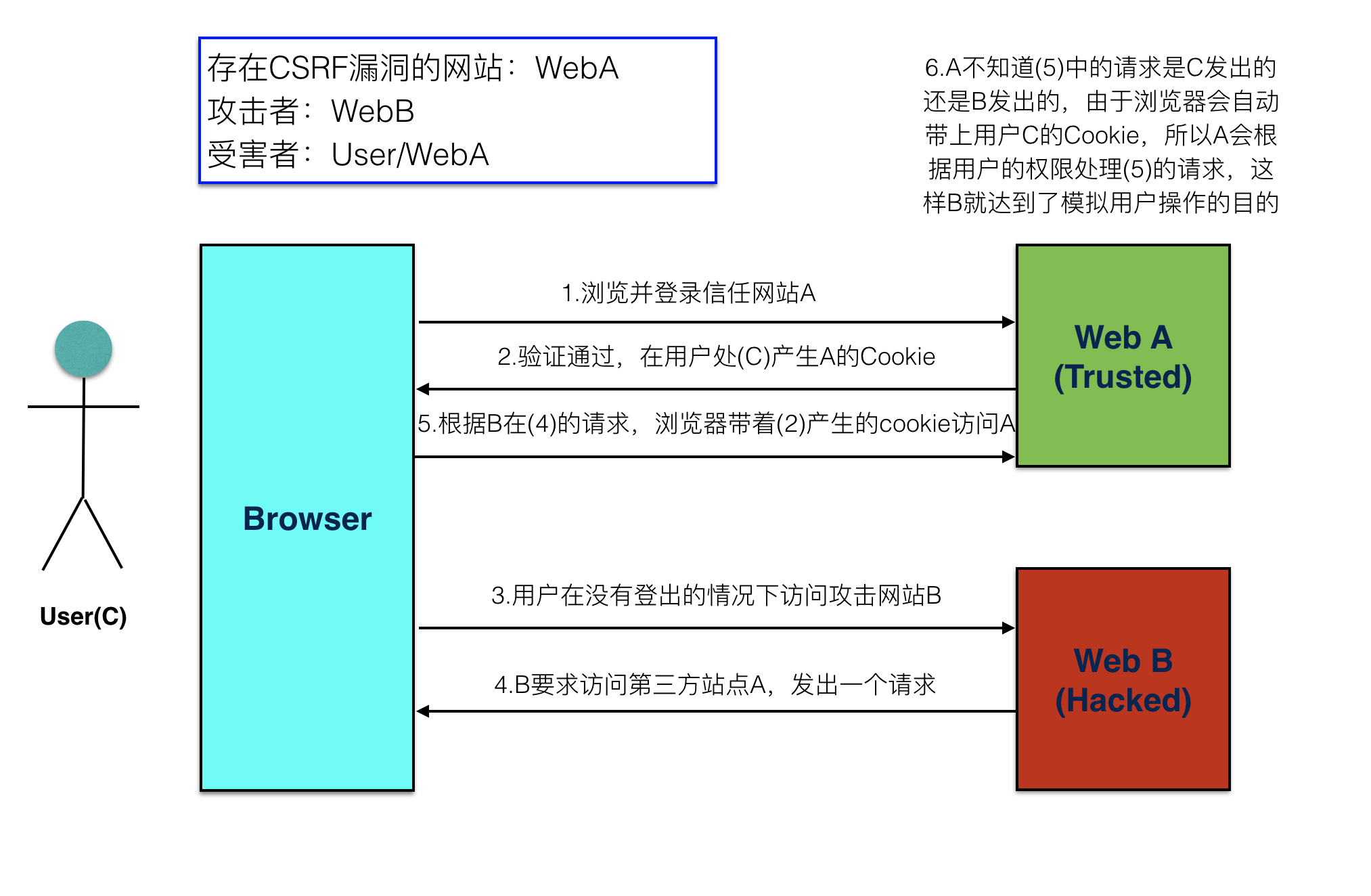

之前对这方面看过介绍,用例说明也差不多。总结来说,就是用户user(C)在登录比如说web(A网站的时候),为了给用户提供便利,不用重复的登录账户,那么浏览器会把用户的名字和密码保存在cookie中。这样就保证了一直登录的状态。假如user(C)在账户没有登出的状态下,又去浏览了一个不安全的网站web(B),这样web(B)就可以借用用户在浏览器cookie中的用户名字和密码进行非法的操作。就相当于把你的账户名字和密码都交给了别人。

五、CSRF防御

对于上述的状况,因为页面提交是form方式,所以我们选择在user(C)登录之后,为用户加一个token字段。同时网站也保留这个字段,并把这个字段设置为隐藏的属性。这样,在进行表单form提交的时候,web(A)网站会先去验证token字段是否一致,如果一致则会进行后续的操作。那么现在说一下web(B)网站,在user(C)浏览这个不安全的web(B)网站的时候,web(B)网站会把自己的非法链接以及操作带着user(C)的cookie去请求web(A),但是这时候的web(B)就相当于模拟了一个假的用户user(C)。web(A)给web(B)一个token字段,并保持隐藏字段。但是这个web(A)保存的隐藏token字段和用户user(C)在cookie的token明显不一致。所以,也就能达到有效的CSRF防御。这是一种session防护机制。

另外的一种是Json Web Token认证机制(JWT).JWT由三部分组成,第一部分我们称它为头部(header),第二部分我们称其为载荷(payload, 类似于飞机上承载的物品),第三部分是签证(signature)。值得一说的是第三部分,JWT的第三部分是一个签证信息,这个签证信息由三部分组成:header (base64后的),payload (base64后的),secret。这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分。作为开发者我认为,这种方式比较好一点。服务器不需要去保存token字段,减轻了服务器的压力。安全也是可靠地。