低权限用户或恶意程序能够读取目标Windows计算机上任何文件的内容,设想你取得了一个普通权限,还能干吗,用该漏洞作者SandboxEscaper的一句话来说,也许是密码文件,我不够聪明,不知道能干吗。

漏洞故事

Twitter别名SandboxEscaper的安全研究员12月20日发布了针对微软Windows操作系统的新oday漏洞的概念验证(PoC)漏洞利用。

SandboxEscaper是同一位研究人员,他之前公开删除了两个Windows零日漏洞的攻击,使得所有Windows用户都容易受到黑客攻击,直到微软修补它们。

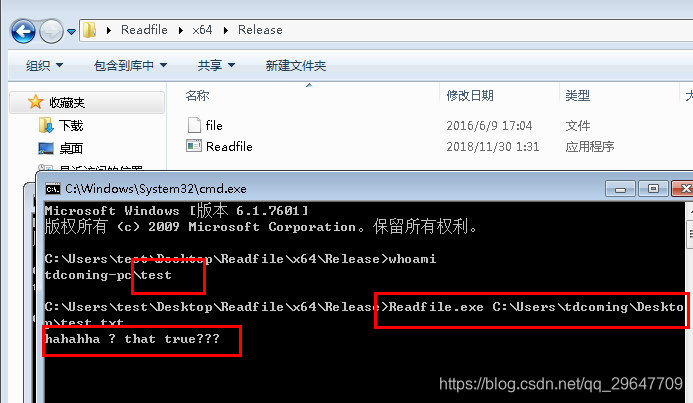

新公开的未修补Windows oday漏洞是一个任意文件读取问题,可能允许低权限用户或恶意程序读取目标Windows计算机上任何文件的内容,否则只能通过管理员级权限。

详情

漏洞原理

该bug在“MsiAdvertise.”中调用此函数将导致安装程序服务复制文件。这将把可以用第一个参数控制的任意文件复制到c:windows\installer……在模拟时完成检查,但是使用连接仍然有一个TOCTOU。这意味着我们可以将它复制为SYSTEM的任何文件,并且目标文件总是可读的。这会导致任意文件读取漏洞。

复现思路

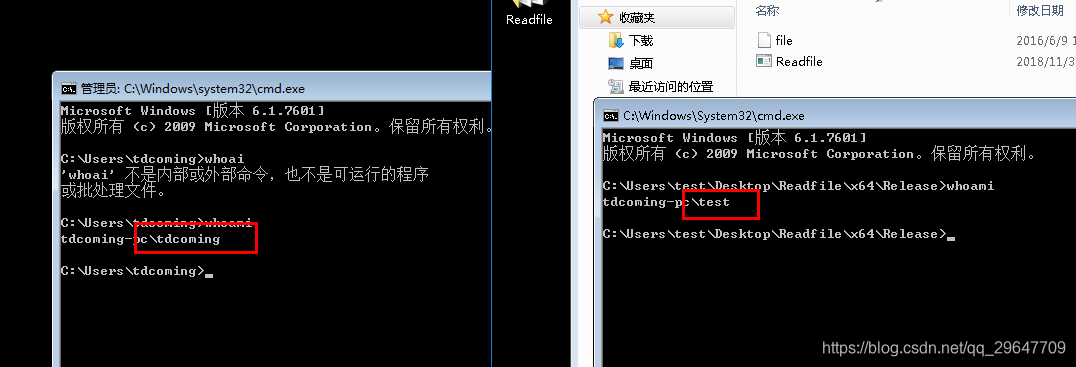

1、同一台windows主机创建两个账户,一个是tdcoming(管理员组),一个是test(普通用户组)

2、登录两个账号(使用mimikatz,或者msf可以实现)

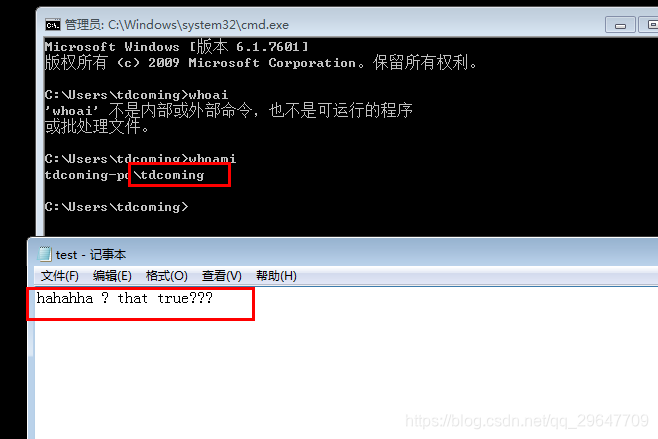

3、在tdcoming桌面上放一个文本文件

4、通过test账户,利用作者的poc读取管理员tdcoming组的桌面文本内容

漏洞复现

1、创建两个账号

2、登录两个账号(实验使用mimikatz实现)

3、在tdcoming桌面上放一个文本文件

4、通过test账户,利用作者的poc读取管理员tdcoming组的桌面文本内容

漏洞poc

当前没有补丁,暂不公布。

参考链接:

https://thehackernews.com/2018/12/windows-zero-day-exploit.html?tdsourcetag=s_pcqq_aiomsg