没涉及到pwn,就是一道逆向题目。

拿到题目

访问 http://pwnable.kr/bin/flag 下载文件。。

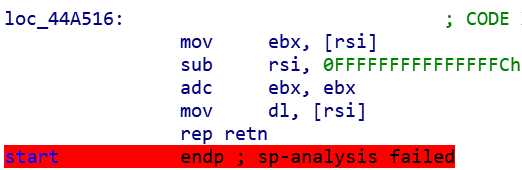

下载得到flag文件,无后缀,记事本打开,发现是elf文件,改后缀为elf。用IDA打开查看汇编代码。

发现加了壳,打开字符串窗口看看有没有信息,(shift 加上f12快捷键打开,或者

在这里找到字符串窗口并打开,

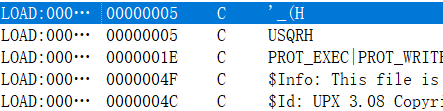

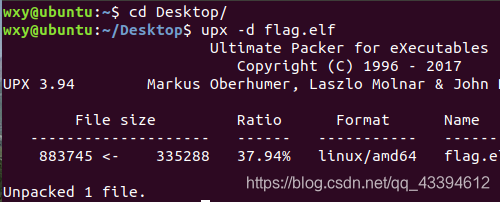

随便一翻就看到了关键字upx,看来应该是upx的壳,用linux下自带的upx脱壳尝试下,

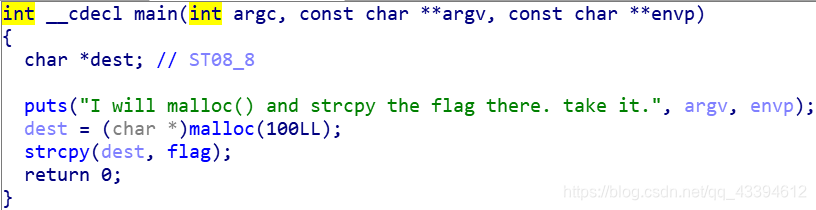

脱壳成功。再用IDA打开,点开main函数,f5查看伪代码,

点开flag,得到flag

pwnable.kr 4.flag writeup

猜你喜欢

转载自blog.csdn.net/qq_43394612/article/details/85017602

今日推荐

周排行