今天带来的话题是:日常运维中如何知道企业内部的主机是否安全。

相信在做企业网络安全运维的过程中,不少朋友碰到这样的问题。

1.企业内部主机数量多,大型企业主机数量(这里按IP来看)甚至多达上千台

2.月度漏扫困难,漏扫耗时较长;比如月度要扫描20多个子网段的主机,一个网段扫描下来需要好几个小时甚至一天还未必扫的下来。

3.每天都有主机需要上网,相信或多或少总有一些主机会中毒,或者被攻击。这就直接对内网形成了安全隐患。

那么我怎么知道这些机器是否安全?

a. 一般企业会购买安全设备,比如某厂防火墙,布一台在负载均衡下面,负责监控上网专线出入的流量,一般这类防火墙自带僵尸主机识别,什么是僵尸网络,如果发现有内网IP与已知的url、域名、IP交互,那么它认为这台主机被感染。当然也比较实用,也确实可以发现一些问题。但是购买设备成本比较高。

b. 没钱买设备怎么办?

所以今天给大家推荐一个好东西,maltrail恶意流量检测系统。

介绍

项目地址:https://github.com/stamparm/maltrail#quick-start

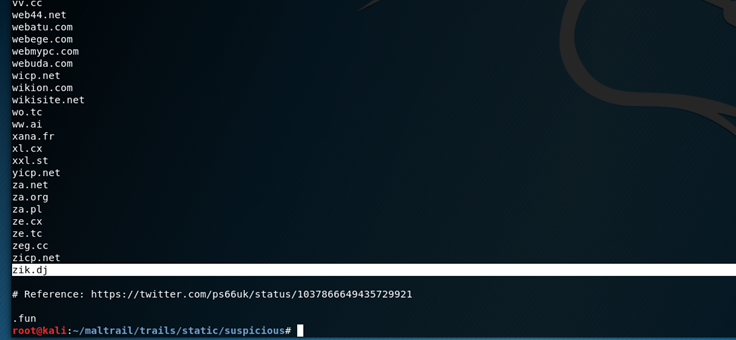

它是一个包含恶意和可疑的黑名单(域名、ip),以及来自AV报告或者用户提交的威胁名单。

它的一个架构

流量—>传感器—>服务器—>客户端

也就是说,传感器我们可以分布在各台主机上,单独部署一台作为服务器,传感器将它捕获的流量与自己所在的黑名单进行对比,发现威胁后发送给服务器,服务器将威胁显示在客户端。

使用

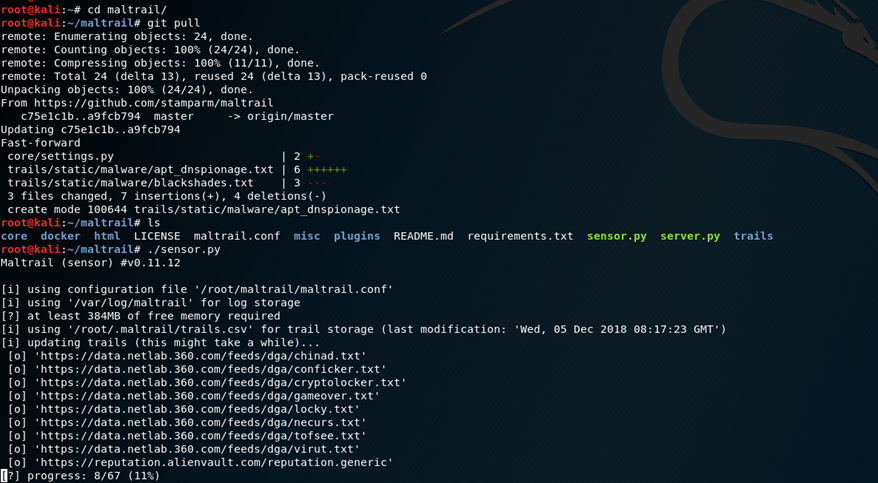

1.先开启传感器./sensor.py,之前我用过,所以先更新下,然后开启传感器,它会先从各处更新库,有些地址错误国外因为需要开代理才能更新,这里尚且不管

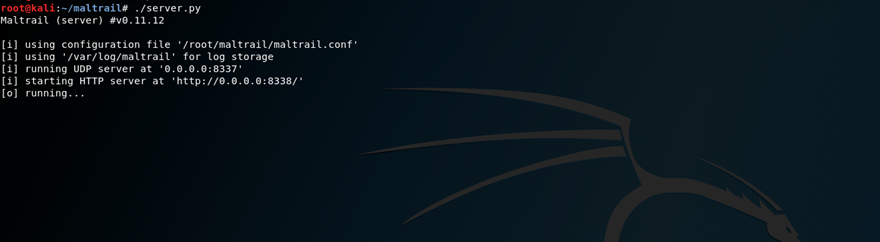

2.开启服务端

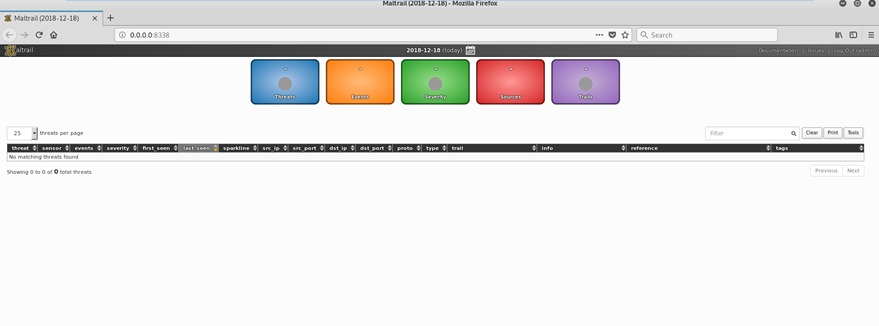

3.因为我都是在一台机器上装的,通过浏览器访问报告界面http://127.0.0.1:8338(默认账户为admin:changeme!)当然了你也可以局域网访问,都是可以的

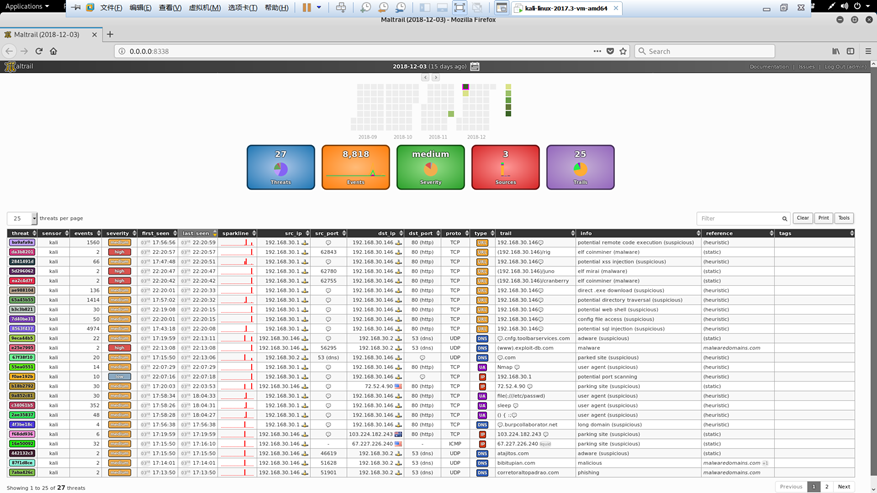

下图是我之前测试过的数据记录

经过测试

1. 远程命令执行 (可检测)

2. 跨站脚本注入(可检测)

3. 直接的exe文件下载(可检测)

4. 目录遍历(可检测)

5. sql注入(可检测)

6. webshell检测(可检测)

7. 配置文件访问(可检测)

8.广告(可检测)

9.端口扫描(可检测)

10.钓鱼网站(可检测)

11.恶意地址:勒索,垃圾邮件,远控服务器(可检测)

………

当然具体的数据包我就不贴了,上面都有。

我们来看下它的一些数据:

显示了他的订阅源,和恶意列表,还有可疑列表

我们进入可疑列表中,随便找个IP地址测试下

Ping它

标记为可疑IP

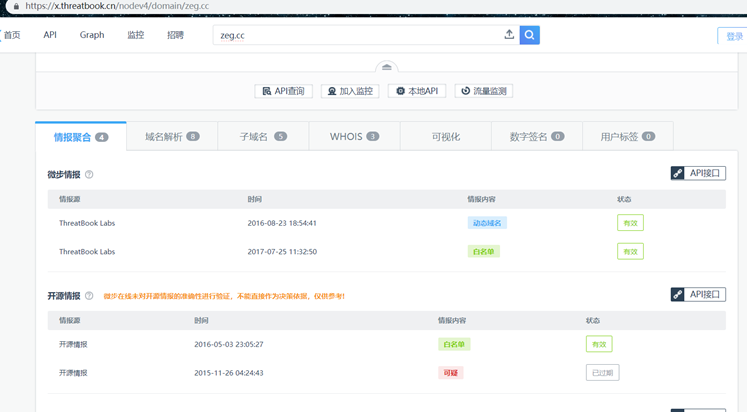

我们去威胁情报去查下这个域名

Ok,效果一样的。

测试了很多,我就不贴了,这个就可以作为一个威胁情报库了。不用每次都上微步上查IP查域名。

这样部署一下,我每隔一段时间去查看下之前的历史数据,我就能知道哪台机器是否有问题,然后再进一步确认该机器的问题所在。比如使用开源的杀毒引擎ClamAV检测木马,病毒等等,这个我们后面再说。检测木马,病毒等等,这个我们后面再说。