版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/ZZZJX7/article/details/85063082

概述

做安全测试经验多了,就会有一种感受,比拼的就是资产的寻找。举个例子,例如很多人都会拿子域名扫描工具做域名寻找,但还是一直用着默认字典做扫描。这里其实完全可以根据经验,对字典做一个优化,这样才会发觉别人字典没有的域名。

上面只是证明发现资产的一些方式,但有时候持续地对目标做安全测试,这时候就可能需要对资产进行持续不断地进行监控,过一遍收集的子域名,已经发现了所有漏洞并已经提交后修复,或者用当前漏洞测试方法并没发现有漏洞,这样业务是安全的,但这个安全是在当下时间的,企业要发展、要解决当前问题,就会出新业务不断的pull代码更新旧问题,这就是业务的变化,通过持续性监控子域名就会发现业务的变化,最快速度的发现变化,对变化进行安全测试、漏洞挖掘。

具体实现思路

- 通过域名爆破后子域名,爬虫爬取的子域名,然后做一个去重保存在本地的result.txt。

- 设定时间,每天或者每个小时进行域名的爆破,每周进子域名的爬取。

利用https://github.com/FeeiCN/esd进行子域名爆破,然后结合爬虫获取的域名,可以比较全面地获取子域名的资产。

效果图:

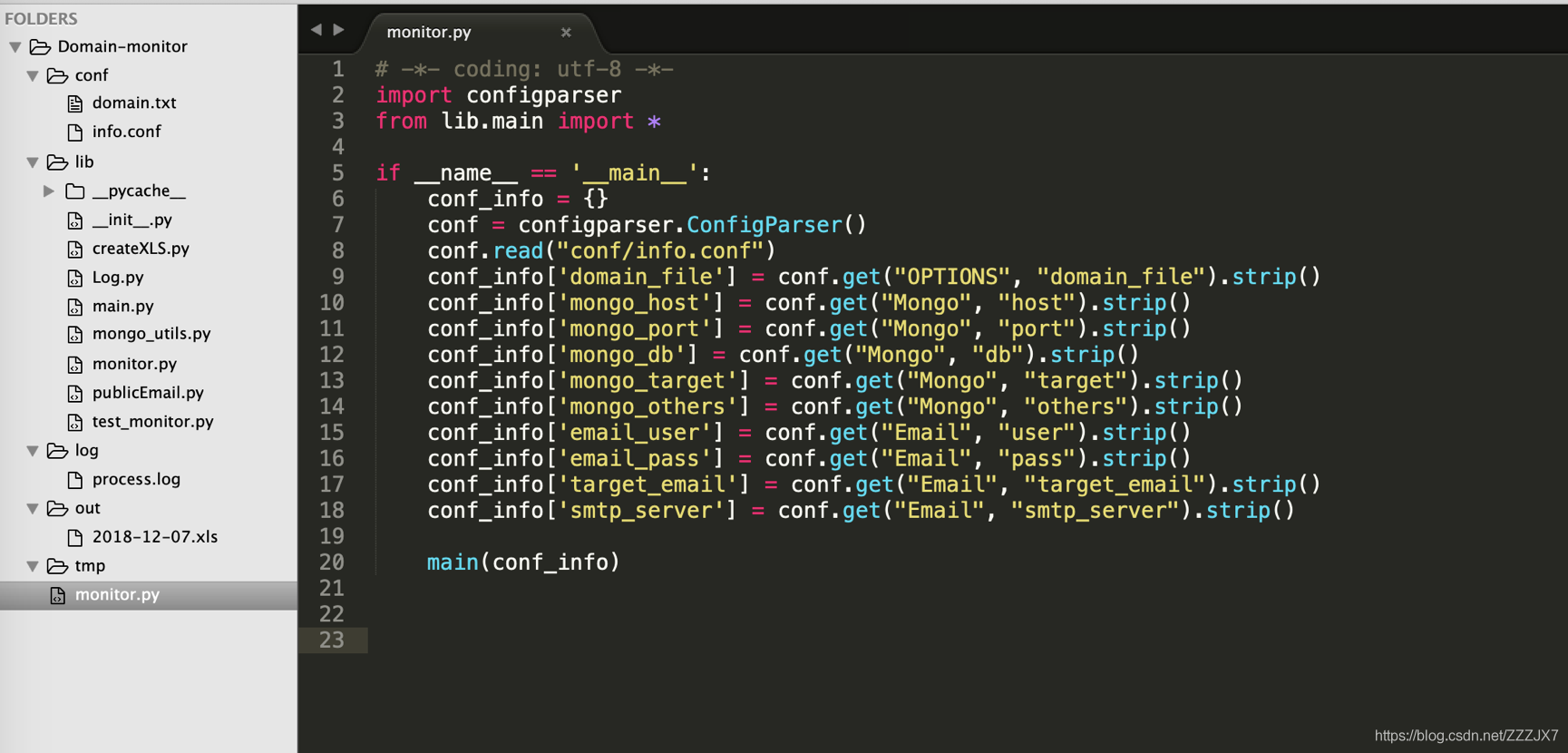

代码结构如下:

参考: