1.样本概况

1.1 基本信息

样本名称:

免流服务器.

所属家族:

锁屏勒索病毒(a.rogue.SimpleLocker.a)

MD5值:

2efca46f34a565c2ef4052b89b6b364b

包名:

zs.ip.proxy

入口:

MainActivity

最低运行环境:

Android2.2X

敏感权限:

获取Root权限

读取、写入、修改SD卡

安装和卸载应用程序

1.2测试环境及工具

•AndroidStudio

•AndroidKiller

•JEB

•夜神模拟器

2.行为分析

2.1 主要行为

获取Root权限

发送恶意短信

锁屏勒索

2.1.1恶意程序对用户造成的危害(图)

锁屏,如下图

2.1.2恶意程序在Androidmanifest.xml中注册的恶意组件

获取的权限

注册的组件

2.2恶意代码分析

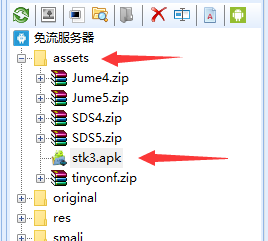

首先进入入口类MainActivity,发现程序在获取手机Root权限,且拷贝另一个app到 /system/app/目录下,并安装运行。因此我们下一步要用Android Killer查看/storage/sdcard0/stk3.apk。

在资源文件夹中找到stk3.apk 并用Android Killer打开

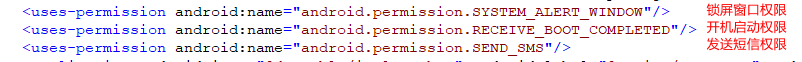

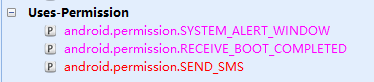

提示有3个关键权限:

允许程序显示系统警报窗口,可能会导致锁屏

允许程序开机启动

允许程序发送短信

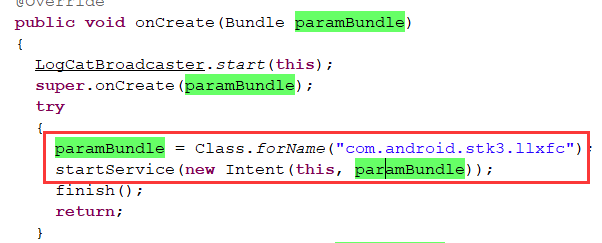

进入入口类MainActivity中,发现其调用了com.android.stk3. llxfc

com.android.stk3.llxfc中,

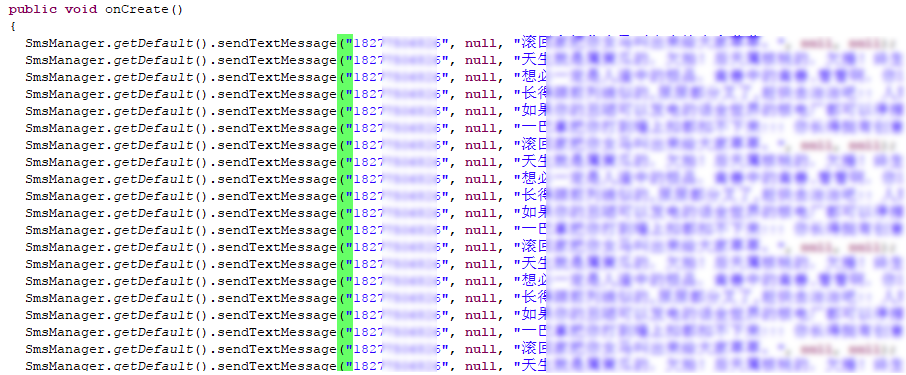

发送恶意短信,如下图

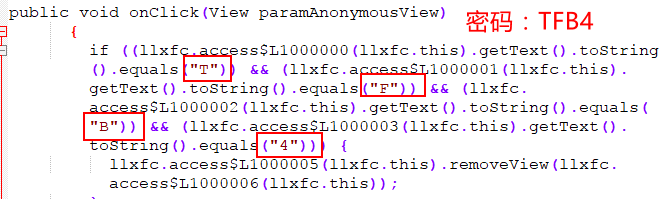

创建全局浮动窗口,设置密码框,锁屏

2.3加固分析

没有加固

3.解决方案(或总结)

3.1提取病毒的特征,利用杀毒软件查杀

免流服务器 特征码字符串:

/storage/sdcard0/stk3.apk

\u6838\u5FC3\u6587\u4EF6\u5B89\u88C5\u9519\u8BEF\uFF01\u8BF7\u786E\u8BA4\u624B\u673A\u662F\u5426\u5DF2\u7ECFroot\uFF01 //核心文件安装错误!请确认手机是否已经root!

stk3.apk特征码字符串:

手机号码:"18277506826"

"\u60f3\u5fc5\u4e00\u5b9a\u662f\u4eba\u6e23\u4e2d\u7684\u6781\u54c1\uff0c\u79bd\u517d\u4e2d\u7684\u79bd\u517d.\u770b\u770b\u554a\uff0c\u4f60\u8fd9\u5c0f\u8138\u7626\u5f97\uff0c\u90fd\u6ca1\u4e2a\u732a\u6837\u5566\uff01"

3.2 手工查杀步骤

通过对于关键代码的分析,找到以下解决方案

首先,找到锁屏密码,输入后解除锁屏

然后 用adb连接到手机

1.删除/system/app/stk3.apk

2.删除/storage/sdcard0/stk3.apk

3.重启然后卸载免流服务器

用到的命令:

adb shell

root@nox:/ # cd system/app

root@nox:/system/app # rm stk3.apk

root@nox:/ # cd sdcard

root@nox:/sdcard # rm stk3.apk