注:转载请注明出自:https://blog.csdn.net/qq_36711453/article/details/84863588

信息收集是渗透测试最重要的阶段之一。要想进行渗透攻击,就需要收集目标的各类信息。收集到的信息越多,攻击成功的概率也就越大。

一、ARP侦查工具(Netdiscover)

Netdiscover 是一个主动/被动的ARP侦查工具。该工具在不使用DHCP的无线网络上非常有用。使用Netdiscover 工具可以在网络上扫描IP地址,检查在线主机或搜索为它们发送的ARP请求。下面将介绍Netdiscover 工具的使用方法。

1、查看netdiscover 工具的帮助信息,执行命令如下所示:

root@kali:~# netdiscover -h

输出的信息显示了Netdiscover 的语法格式及可用的参数。

2、使用Netdiscover 工具扫描局域网中所有的主机。执行命令如下:

root@kali:~# netdiscover

从输出的信息中,可以看到扫描到的主机IP地址、MAC地址、设备信息等。

在做某些渗透时,你不知设备的任何信息,就可以利用Netdiscover开始,发现IP地址之后进一步做渗透!

二、Recon-NG 框架

Recon-NG 是由Python 编写的一个开源的Web 侦查(信息收集)框架。Recon-ng 框架是一个强大的工具,它可以自动侦察目标、自动识别目标的框架。

- 启动recon-ng 框架,使用如下命令:

# recon-ng

2、可以使用help 命令来查看recon-ng 支持的各种命令。运行结果如下:

常用参数说明:

● use 或load:加载指定模块。

● reload:重新加载所有模块。

● run:运行指定的模块。

● show:展现recon-ng 框架的各种数据对象。

● back:退出当前提示符的级别。

3、使用 show modules命令可以列出可供使用的全部模块,运行结果如下:

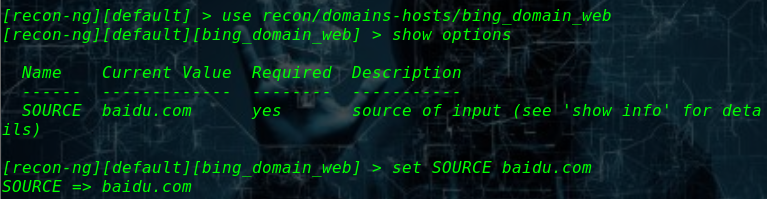

4、例如:使用recon/domains-hosts/bing_domain_web模块,通过Bing的搜索引擎,收集指定域名的各主机信息。

[recon-ng][default] > use recon/domains-hosts/bing_domain_web

启动信息收集

[recon-ng][default][bing_domain_web] > run

从输出信息中,可以看到找到多个子域

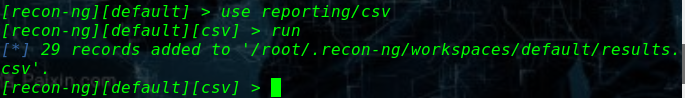

查看获取的数据,发现已经成功将收集的结果存储到了文件:/root/.recon-ng/workspaces/default/results.csv:

打开该文件,查看结果:

root@kali:~# leafpad /root/.recon-ng/workspaces/default/results.csv

三、Zenmap(端口扫描器)

Zenmap(端口扫描器)是一个开放源代码的网络探测和安全审核的工具。它是Nmap 安全扫描工具的图形化界面前端,它可以支持跨平台。使用Zenmap 工具可以快速地扫描大型网络或单个主机的信息。例如,扫描主机提供了哪些服务,使用的操作系统等。

- 启动从命令行或者图形化均可,我习惯了从命令行启动:

# zenmap

- 启动对 192.168.44.0/24 网络的扫描,这里可以对单个主机或者某一网段进行扫描;

命令:nmap -T4 -A -v 192.168.44.0/24

3、在这里可以看到 192.168.44.0/24 网段内活跃的主机,以及他们之间的拓扑结构,形象的把网络结构展现在我们眼前,帮助我们分析网络环境:

4、查看单个主机的扫描信息,通过 主机明细选项卡可以看到主机状态、地址列表、操作系统等信息;

通过信息收集我们可以对目标有更加清楚的了解,帮助我们更好地渗透目标。因此,信息收集是渗透测试中非常关键的一步!