https://blog.csdn.net/qq_30135181/article/details/51301768

1.拒绝服务攻击概述

DoS(Denial of Service,拒绝服务)攻击

广义而言,凡是利用网络安全防护措施不足导致用户不能或不敢继续使用正常服务的攻击手段,都称之为拒绝服务攻击。其目的是通过消耗网络带宽或系统资源,使网络或计算机不能提供正常的服务。

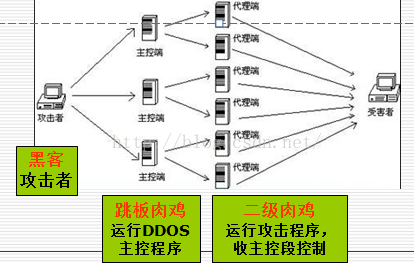

DDoS(Distributed Denial of Service, DDoS)

指攻击者通过控制在网络各处的数百甚至数千傀儡主机(又称为肉鸡),发动它们同时向目标进行拒绝服务攻击。

2.拒绝服务攻击原理

DDoS攻击原理

借助客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DoS攻击。

- 拒绝服务攻击手段

死亡之ping(ping of death)

系统会提示Badvalue for option –l, valid range is from 0 to 65500

现在绝大多数操作系统进行了漏洞修补。

中美黑客大战用过,8万人对美国白宫官方网站使用ping

(1)SYN泛洪(SYNflood)

专门针对TCP的3次握手过程中两台主机间初始化连接握手进行攻击。

攻击方利用虚假源地址向服务器发送TCP连接请求,服务器回复SYN+ACK数据包。由于发送请求的源地址是假地址,服务器不会得到确认,服务器一般会重试发送SYN+ACK,并等待一段时间(大约30秒-2分钟)后丢弃这个连接,在等待的时间内服务器处于半连接状态,会消耗调资源。当大量的虚假SYN请求到来,会占用服务器的大量资源从而使得目标主机不能向正常请求提供服务。

(2)UDP泛洪

攻击者发送大量伪造源IP地址的小UDP数据包。只要用户开一个UDP端口提供相关服务,就可以针对该服务进行攻击。

(3)Land攻击

由黑客组织Rootshell发现的,攻击目标是TCP三次握手。

利用一个特别打造的SYN包–它的原地址和目标地址(相同)都被设置成某一个服务器地址进行攻击。这将导致接受服务器向它自己的地址发送SYN+ACK消息,结果这个地址又发回ACK消息并创建一个空连接,每一个这样的连接都将保留直到超时,在Land攻击下,许多UNIX将崩溃,NT变得极其缓慢(大约持续五分钟)。

(4)Smurf攻击

攻击者向一个子网的广播地址发送一个带有特定请求(如ping )的包,并且将源地址伪装成要攻击的主机地址。子网上所有主机都回应广播包的请求,向被攻击主机发送应答,使得网络的带宽下降,严重情况会导致受害主机崩溃。

实施:ping请求 源地址:受害方,目的地址:广播地址

(5)SYN变种攻击

发送伪造源IP的SYN数据包,但数据报不是64字节而是上千字节,这种攻击造成防火墙错误锁死,消耗服务器资源,阻塞网络。

(6)TCP混乱数据包攻击

发送伪造源IP的TCP数据包,TCP头部的TCPFlags部分混乱(如syn,ack,syn+ack,syn+rst),会造成防火墙错误锁死,消耗服务器资源,阻塞网络

泪滴攻击(分片攻击)

泪滴(Teardrop)攻击是利用TCP/IP协议的漏洞进行DoS攻击的方式。

攻击者向目的主机发送有重叠偏移量的伪造IP分片数据包,目的主机在重组含有偏移量重叠的数据包时会引起协议栈崩溃。

(7)IP欺骗DoS

攻击者向目的主机发送大量伪造源IP地址(合法用户,已经建立连接)、RST置位的数据包,致使目的主机清空已经建好的连接,从而实现DoS。

(8)针对Web Server的多连接攻击

通过控制大量“肉鸡”同时访问某网站,造成网站无法正常处理请求而瘫痪。

(9)针对Web Server的变种攻击

通过控制大量“肉鸡”同时连接网站,不发送GET请求而是发送乱七八糟的字符,绕过防火墙的检测,造成服务器瘫痪。

4.拒绝服务攻击的防范

DoS特征:

攻击流量的目的地过于集中,且无拥塞控制特性。

DoS攻击流量不会考虑网络拥塞,攻击流量持续不断,出现网络拥塞仍然大量发包,大量无用的数据包加剧网络拥塞,数据包中的源地址一般为伪造。

TCP/UDP流量流向目的端口太多或者目的端口过于集中。

用随机端口攻击目标机,会出现同时向目标机的数千端口发送数据包;用固定端口攻击目标机,会出现同时向目标机的单一端口发送大量数据包。

DoS检测:

(1)基于流量大小的检测

在被保护网络边界(如边界路由器)上部署流量检测算法,根据流量的突发变化检测DoS/DDoS攻击的发生。

(2)基于源IP地址的检测

在被保护网络的边界路由器上部署源IP检测算法,根据源IP个数的变化来判断DoS/DDoS攻击的发生。正常情况下,一个新的时间段的心IP地址基本呈均匀分布。

(3)基于包属性的检测

在DoS攻击时,攻击数据包破坏了正常网络状况下进出数据包在IP数据包头字段的统计学稳定性,因此可以采用一定的算法在正常情况下进行包属性字段的学习,从而有效地判断进出数据包的危险度,进而检测DoS/DDoS攻击。

DoS防范:

增强系统自身的防御能力,防止僵死程序的植入

关闭不必要的服务和端口

及时更新系统补丁

安装查杀病毒的软硬件产品,及时更新病毒库

设置复杂口令,降低系统被控制的可能性

经常检测网络和主机的脆弱性,查看网上漏洞数据库,以减少或避免主机成为“肉鸡”的可能性

重要Web服务器,为一个域建立多个镜像实现负载均衡,在一定程度上减轻DDoS攻击的危害