0x00 前言

做一次渗透测试的练习。以及对思路进行一个总结。

0x01 start

我就随便写一点记录和笔记吧。

1.过程

首先拿到这个网站了之后,打开页面

然后第一个想法就是丢到AWVS里扫一扫,然后就挂着扫吧。

加一个 admin试试

后台到手,请忽略我之前登录尝试的东西。

随便点一点

一般我看到这种有数字的,第一个想法就是丢到sqlmap跑一跑。让它去跑吧。

然后加一个单引号试试

凭经验,这里铁定有一个反射 xss

接着乱点,http://127.0.0.1/?r=list&class=3&page=1

看到这里

丢到 sqlmap 去跑

然后手动测试xss看有没有

测试class参数,使用探测器。zhuzhu

接着测试page变量

探测成功,更换payload

又一枚反射xss到手

看到一个评论的地方

测试

我们多写点东西

这里发现没有作用

换一个位置继续尝试

提交成功之后,发现探测出结果了。

使用payload进行尝试。

成功拿到一枚反射型xss。

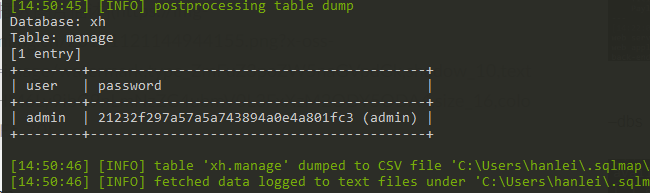

sqlmap结果出来了。

http://127.0.0.1/?r=content&cid=18 的结果是存在注入

–dbs

–tables

–columns

数据dump

拿到一个账号密码。

后台登录尝试

登录成功。这里直接看到一个xss,就是我们评论的那个。

另外一个url http://127.0.0.1/?r=list&class=3&page=1

无注入。

接着前面的来。在联系这个地方有一个留言,看一下和刚才那个评论是一模一样的。肯定也是相同的问题。

测试

又一个xss入手

进入到后台页面之后

看一下评论,然后进行测试。

这个就很奇怪了,明明在前台都过滤了,后台反而不过滤了。

可以适当的删除一些我们添加的弹xss的评论。

然后我们试一下另外一个参数

测试发现没有什么效果

我们来看看其他的,用户资料这里来看一下

这里使用payload进行测试

看到评论这里有一个可疑url

http://127.0.0.1/admin/?r=reply&type=1&id=7

单引号测试

先说这里肯定是有一个反射xss的。

这里使用payload进行反射。

然后把url丢到sqlmap中跑一下,这里要使用cookie注入的方式进行注入。

看到后台有一个友链的位置

使用payload进行测试

成功弹窗

我们到前台看一下。

发现这里什么都没有。

回去看了一眼发现,原来是没有显示。

再次返回前台,成功弹窗

接着看这里有一个设置广告的地方,我们来进行修改一下。

打开前台,成功弹窗。

整理一下,假如我们没有拿到sql注入,怎么进入后台。

看到这里的后台没有验证码,可以考虑爆破。

使用bp拦截抓包

Action到intruder。

先clear一下

选择密码然后进行Add

接下来设置payload

选择bp自带的字典就可以了。

设置线程

start

然后等待。

排序一下,然后就能找到密码。

当然也可以对账号密码进行post注入。

首先使用bp进行抓包。

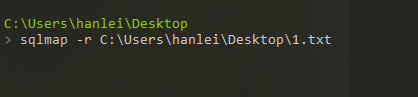

将这个内容保存成一个txt

这里使用sqlmap -r参数进行对txt内容的读取。

注入成功

2.结果

| id | 位置 | 漏洞 |

|---|---|---|

| 1 | http://127.0.0.1/?r=content&cid=18 | 反射xss |

| 2 | http://127.0.0.1/?r=list&class=3&page=1 | 反射xss |

| 3 | http://127.0.0.1/?r=content&cid=6 | 存储xss |

| 4 | http://127.0.0.1/?r=content&cid=18 | sql注入 |

| 5 | http://127.0.0.1/?r=contact | 存储xss |

| 6 | http://127.0.0.1/admin/?r=commentlist&type=message | 存储xss |

| 7 | http://127.0.0.1/admin/?r=manageinfo | 存储xss |

| 8 | http://127.0.0.1/admin/?r=reply&type=1&id=7 | 反射xss |

| 9 | http://127.0.0.1/admin/?r=editlink&id=3 | 存储xss |

| 10 | http://127.0.0.1/admin/?r=linklist | 存储xss |

| 11 | http://127.0.0.1/admin | 爆破 |

| 12 | http://127.0.0.1/admin | sql post注入 |

| 13 | http://127.0.0.1/admin/?r=reply&type=1&id=7 | sql Cookie 注入 |