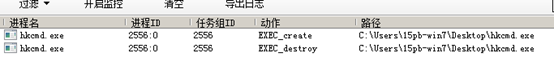

样本信息

病毒名称:cve-2012-0158 APT病毒

所属家族:APT木马后门

MD5值:52E3DDB2349A26BB2F6AE66880A6130C

SHA1值:52E3DDB2349A26BB2F6AE66880A6130C

CRC32:7D21F812

病毒行为:感染主机,留下后门,允许远程操控

测试环境及工具

测试环境为虚拟机win7专业版

所使用到的工具:火绒剑,Pchunter,od,ida

主要行为

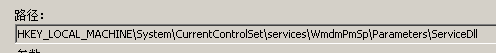

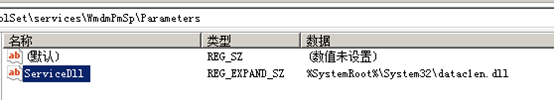

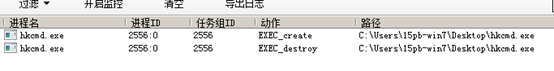

运行带病毒的Word文档后,会在临时目录释放hkcmd.exe,原本的DOC文件,并运行hkcmd.exe。

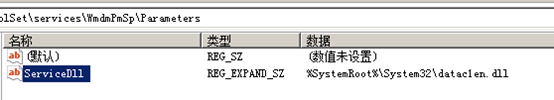

Hkcmd文件运行后,会释放datac1en.dll文件到系统目录

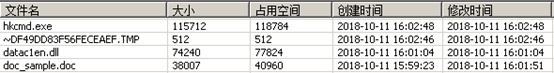

并对注册表设置了相关的值

运行完毕之后,会结束自身进程,销毁自身文件

恶意代码分析

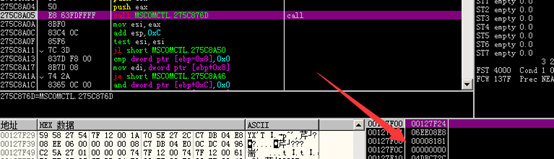

首先定位到缓冲区溢出地方

字节长度为8181,可见利用了缓冲区溢出漏洞实现ShellCode的执行

查看shellcode代码

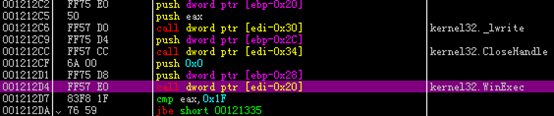

创建文件,内存映射,申请内存,写入pe文件数据,然后写出到文件。

完成hkcmd文件的写出与原本的doc文件写出。

最后运行hkcmd.exe文件,打开原本的doc文档。

接下来就是hkcmd.exe文件的执行,Hkcmd文件运行后,会释放datac1en.dll文件到系统目录,然后设置注册表项,注册为系统服务

运行完毕之后,会结束自身进程,销毁自身文件

现在需要分析一下datac1en.dll文件。

使用IDA分析,直接F5反编译一下源码

可以看到调用了许多有关注册表的函数,十分可疑。

在部分函数内部,可以看到获取有关网页通讯的API操作

可以猜测是与网页操作有关的

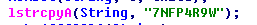

并且部分明文经过了加密

经过大概分析,有一个函数比较可疑,里面有不同的操作,通过判断nType的值进行

里面囊括了创建结束进程,线程,遍历文件,驱动器,与远程通讯等操作。

可以猜测这个dll文件是注册到系统服务的,然后后台一直与远程进行通讯,可以根据远程发送的名称,进行对应的操作。

提取病毒的特征,利用杀毒软件查杀

可以通过查找字节码特征,使用杀毒软件查杀。

手工查杀步骤或是工具查杀步骤或是查杀思路等

进入安全模式,删除系统目录下datac1en.dll文件,临时目录的hkcmd.exe与datac1en.dll文件。

删除注册表键值