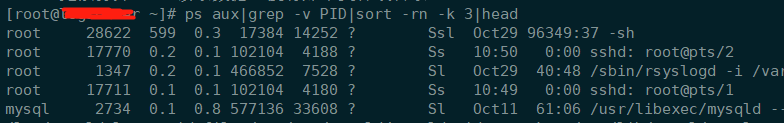

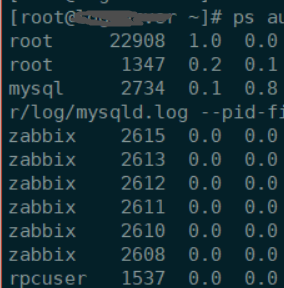

今天是11月10号,正在忙着做双十一凌晨流量冲击的加固工作,登录xx服务器的时候无意间发现CPU的使用率达到了70%,按常理分析,xx服务器资源不会使用这么高的,ps 排序一下进程资源使用,如下图:

果然,有一个高负载的进程“-sh”,占用CPU达到了599%, 据经验分析,这绝逼又是一个病毒程序,一想到这整个人都兴奋起来了,当即着手查一下;

-

查监控历史

监控的阈值设置的90%,70%一直没触发报警 -

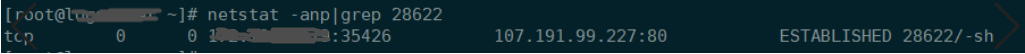

查进程监听的端口:

netstat -anp|grep 28622

监听的35426端口向外通信 -

查连接地址

通过35426端口,与这个美国的IP通信,端口80,肯定是网页,用浏览器打开瞜一眼

果然是个挖矿的网站,那这个程序就是挖矿病毒了,不多说了,准备清理。 -

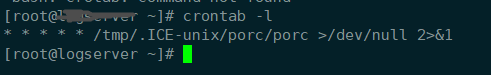

查启动方式

crontab -l

这里有一条every moment计划任务 -

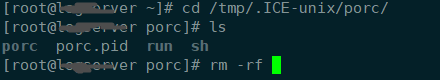

查文件路径

文件路径在定时任务中就很明显了

-

查日志

通过日志可以看出是几个美国的IP,不断尝试登录,进行root密码猜解,在10月29号爆破成功。 -

检查到此为止,开始处理挖矿病毒

- 先限制远程登录

以免处理进程时黑客再次登录直接破坏我的系统,

1) 禁用root远程登录:修改/etc/ssh/sshd_config 修改PermitRootLogin yes 为 no ;

2) 新建普通用户—加强普通用户密码复杂度—更改root用户密码复杂度;

3) 限制用户登录密码错误次数 /etc/pam.d/login 第一行添加auth required pam_tally2.so deny=3 unlock_time=5 even_deny_root root_unlock_time=10

- 删除计划任务

删除crontab中的计划任务 - 杀进程

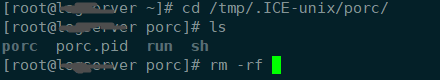

kill -9 28622 - 删文件

删除计划任务中指定的目录

- 再检查一下进程

没有再出现高负载进程,暂时先收工。

总结:这次被入侵主要是远程登录没有做策略,被轻易破解root密码;

当然该黑客把CPU的资源使用把握的恰到好处,使CPU资源一直稳定在70%的状态挖矿,一般的挖矿病毒会完全占用CPU资源,监控立刻就会报警,这次如果没有全面显示监控,根本不会察觉,将会一直潜伏着。。。

看来需要优化一下监控报警策略。