版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/anlian523/article/details/83892988

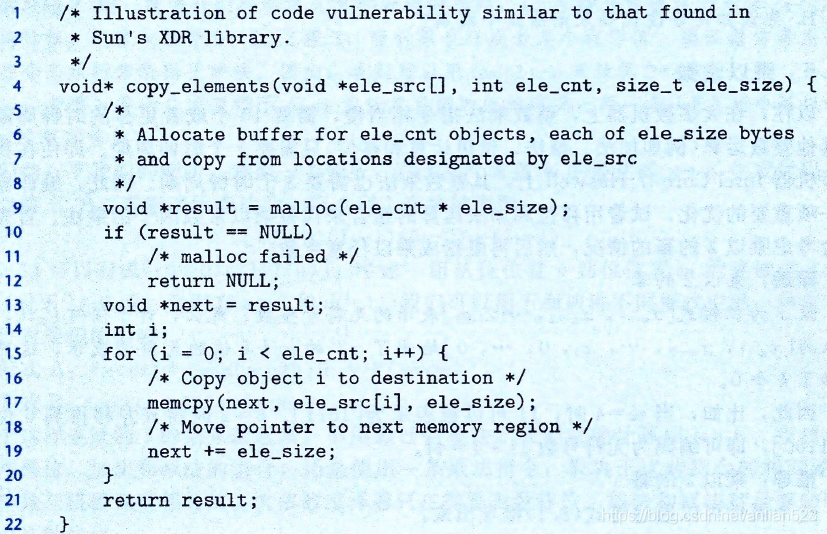

XDR库中的安全漏洞

1)size_t是unsigned int型的。

2)malloc的函数原型是void *malloc(unsigned int size)。

如果第9行代码里,ele_cnt * ele_size的乘积结果超过了unsigned int的范围([0,

]),就会发生正溢出,乘积结果就会被截断,结果为 乘积 mod

。

按照原文描述,malloc函数只会分配4096个字节的空间用来复制,但由于ele_cnt还是很大,所以在4096个字节都已经复制后,后面的那么多字节还会进行复制,但后面的字节明显都不是malloc函数分配的空间,所以就会在后面的复制发生错误。

这段代码有什么改进?

uint64_t asize = ele_cnt * (uint64_t) ele_size;

void *result = malloc(asize);

假设会溢出,那么虽然到了asize这步还不会溢出,因为在等式右边已经先把两个乘子强制类型转换为uint64_t了。

但是到了malloc函数时,由于此函数的原型设计,还是会被截断,传入malloc函数时发生溢出。

如何修改

uint64_t asize = ele_cnt * (uint64_t) ele_size;

unsigned int asize2 = ele_cnt * ele_size;

if (asize == asize2) {//执行分配 }

else { //抛出异常}

检测溢出,这里用截断来检测。也可以用除法来检测。见上一篇博客。