5.5 L2TP NAS-Initiated VPN

上节中我们讲过,Client-Initiated VPN 可以让企业员工像都授权一样穿越“虫洞”,来去自如地访问总部网络。而企业分支机构就没有幸运,它位一般通过拨号网络接入Internet,面对浩瀚的Internet海洋,没有能力找到“虫洞”的入口,只能望洋兴叹。即便拨号网络演进到以太网,也只是解决了本地接入Internet的问题,无法访问总部网络。难道分支分支机构用户注定与总部网络无缘吗?

幸好LAC横空出世,帮助分支机构解决了这一难题。一方面,LAC作为PPPoE Server,分支机构用户作业PPPoE Client与LAC建立PPPoE连接,让PPP欢快地跑在以太网上;另一方面,LAC作为LNS的“中介”,为分支机构提供“虫洞”的入口,在分支机构用户看来,通过LAC这扇传送门就可以到达总部网络。

因为在VPDN里LAC还有一个别名叫作NAS,所以这种L2TP VPN也称为NAS-Initiated VPN.可能把NAS-Initiated VPN改为LAC VPN 大家更习惯些,因为组网图中明明标的是LAC,却非得忠一个已经搁置不用的“曾用名”,这对于后来者而言确定有点不明所以。

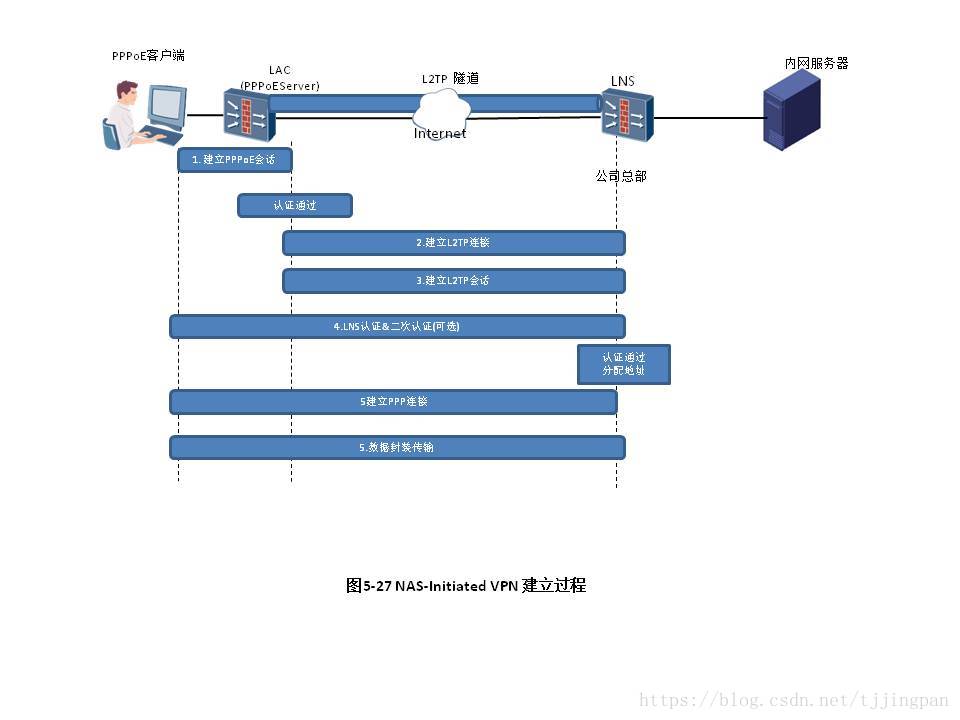

NAS-Initiated VPN 的建立过程有点小复杂,为了便于记忆强叔给大家画了一张简图,如图5-27所示,方便后续对着这张图一一道来。

为突出重点,PPPoE Client、LAC、LNS、内网服务器之间都是直连,省去了路由配置。用户认证也采用了比较简单的本地认证。另外,内网服务器上要配置网关,保证回应给PPPoE Client的报文能够发磅到LNS。

5.5.1 阶段1 建立PPPoE连接:拨号口呼唤VT口

PPP屈尊落户以太网变为PPPoE后,为了在以太网上模拟PPP的拨号过程 ,PPPoE发明了两个虚拟接口------Dialer 接口和VT接口。防火墙作为运行PPPoE时也用到了这两个接口,防火墙作为PPPoE Client时用到了Dialer接口,防火墙作为PPPoE Server时用到了VT接口,在这两个接口上配置PPPoE相关参数,如表5-8所示。

表5-8 配置NAS-Initiated VPN 的PPPoE部分

| PPPoE client | PPPoE Server(LAC) |

| interface dialer 1 dialer user user1 dialer-group 1 dialer bundle 1 ip address ppp-negotiate //协商模式下实现IP地址动态分配 ppp chap user user1 //PPPoE Client的用户名 ppp chap password cipher Password1 //PPPoE Client 的密码 dialer-rule 1 ip permit interface GigabitEthernet0/0/1 pppoe-client dia1-bundle-number 1 //在物理接口上启用PPPoE Client并绑定dial-bundle |

interface Virtual-Template 1 ppp authentication -mode chap interface GigabitEthernet 0/0/1 pppoe-server bind virtual-template 1 //在物理接口上启用PPPoE Server 并绑定VT接口 aaa local-user user1 password Password1 local-user user1 service-type ppp |

PPPoE Server (LAC) 上的VT接口只完成了PPPoE的本职工作,为PPPoE Server 提供PPP认证功能,没有肩负与L2TP的合作职能。

有L2TP中,用户的IP地址都是由总部(LNS或AAA服务器)统一进行分配的,所以LAC上不需要配置地址池(即使配置了地址池,在L2TP隧道已经建立的情况下,也会优先使用总部的地址进行地址分配),而普通的PPPoE拨号则必须在PPPoE Server 上配置地址池。

下面通过抓包来分析PPPoE连接的建立过程。