转自:点击打开链接

一、对称加密中的流加密

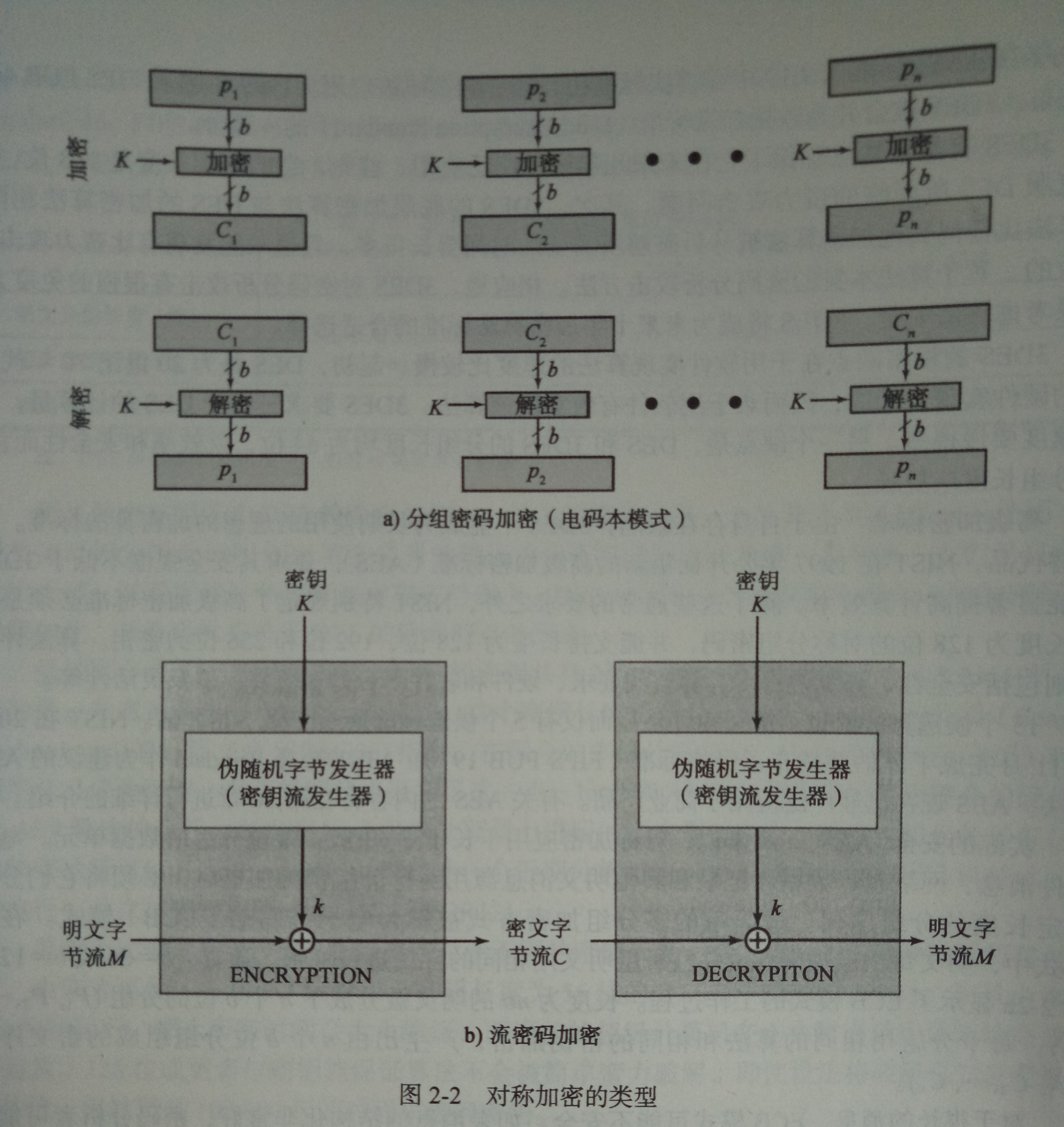

1.分组加密

输入明文以一定长度组为单位,用于加解密的密钥序列可重复(优点);核心是代换(S 盒);用于处理成块的数据,比如文件传输、email、数据库等。

2.流加密

连续处理输入流(单位可以是bit,byte,字),用于加解密的密钥序列不可重复;核心是置换(swap);优点是加解密速度快代码少;用于处理数据流,比如一个数据通信信道或网页浏览器/web链路.

二、RC4原理

1. 初始化向量S

伪代码如下:

for (int i=0;i<256;i++){

S[i] = i

}

j = 0

for (int i=0;i<256;i++){

j = (j + S[i] + key[i % keylen]) % 256

swap (S[i] ,S[j])

}2.生成密钥流(伪随机生成器)

伪代码如下:

i = 0

j = 0

while(true){

i = (i + 1) % 256

j = (j + S[i]) % 256

swap (S[i] ,S[j])

K = S[(S[i] + S[j]) % 256]

}K是用于加解密的密钥流

3.加解密

如上面流密码加密图所示,输入流中的一个字与密钥流中的一个字XOR(异或)得到一个密文流字,将此密文流字与刚擦加密中的密钥流字XOR得到明文流字。不同的输入流所用的密文流不可重复。

三、Java实现

public class MyRC4 {

public static void main(String[] args) {

MyRC4 rc4 = new MyRC4();

String plaintext = "helloworld";

String key = "hasdg";

String ciphertext = rc4.encrypt(plaintext, key);

String decryptText = rc4.encrypt(ciphertext, key);

System.out.print(

"明文为:" + plaintext + "\n" + "密钥为:" + key + "\n\n" + "密文为:" + ciphertext + "\n" + "解密为:" + decryptText);

}

/**

* 3.加解密过程是一样的

* 加密:明文流字与密钥流字XOR得到密文流字

* 解密:密文流字与密钥流字XOR得到明文流字

* */

public String encrypt(final String plainOrCipherText, final String key) {

Integer[] S = new Integer[256]; // S盒

Character[] keySchedul = new Character[plainOrCipherText.length()]; // 生成的密钥流

StringBuffer ciphertext = new StringBuffer();

ksa(S, key);

rpga(S, keySchedul, plainOrCipherText.length());

for (int i = 0; i < plainOrCipherText.length(); ++i) {

ciphertext.append((char) (plainOrCipherText.charAt(i) ^ keySchedul[i]));

}

return ciphertext.toString();

}

/*1.初始化向量S*/

public void ksa(Integer[] s, String key) {

for (int i = 0; i < 256; ++i) {

s[i] = i;

}

int j = 0;

for (int i = 0; i < 256; ++i) {

j = (j + s[i] + key.charAt(i % key.length())) % 256;

swap(s, i, j);

}

}

/*2.伪随机生成算法*/

public void rpga(Integer[] s, Character[] keySchedul, int plaintextLength) {

int i = 0, j = 0;

for (int k = 0; k < plaintextLength; ++k) {

i = (i + 1) % 256;

j = (j + s[i]) % 256;

swap(s, i, j);

keySchedul[k] = (char) (s[(s[i] + s[j]) % 256]).intValue();

}

}

/*置换*/

public void swap(Integer[] s, int i, int j) {

Integer mTemp = s[i];

s[i] = s[j];

s[j] = mTemp;

}

}四、RC4的缺陷

由于流加密使用的是XOR,不同的输入流所用的密钥流不可重复。否则,如果对两个密文流进行XOR结果就是两个明文流的XOR,那么密码分析就会相当容易。

RC4算法生成的子密钥序列(密钥流)是否会出现重复呢?由于存在部分弱密钥,使得子密钥序列可能发生重复;其不足主要体现于,在无线网络中IV(初始化向量)不变性漏洞。因此,推荐在使用RC4算法时,必须对加密密钥进行测试,判断其是否为弱密钥,进行初始密钥刷选,违背了密钥的任意性。密钥的任意性决定了RC4可能不安全。由于这个缺陷,现在一般在减少RC4的使用。(???不知道这段理解对不对)