目录

对未经过安全认证的RPM包进行安全检查

rpm -qp xxx.rpm --scripts 查看rpm包中的脚本信息

对用户的登录次数进行限制

有一些攻击性的软件是专门采用暴力破解密码的形式反复进行登录尝试,对于这种情况,我们可以调整用户登录次数限制,使其密码输入3次后自动锁定,并且设置锁定时间,在锁定时间内即使密码输入正确也无法登录

打开 /etc/pam.d/password-auth 文件,加入下面两行

pam_tally2 查看被锁定的用户

pam_tally2 --reset -u username 将被锁定的用户解锁

对用户密码强度的设定

打开 /etc/pam.d/sysetm-auth 文件 ,修改如下。我们设置密码至少8位,并保护大小写字母和数字

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= type= difok=3 minlen=8 ucredit=-1 lcredit=-1 dcredit=-1- type= :此选项用来修改默认的密码提示文本

- difok= :此选项用阿里定义新密码中必须要有几个字符和旧密码不同

- minlen=:此选项用来设置新密码的最小长度

- ucredit= :此选项用来设定新密码中可以包含的大写字母的最大数目。-1 至少一个

- lcredit=:此选项用来设定新密码中可以包含的小写字母的最大数目

- dcredit=:此选项用来设定新密码中可以包含的数字的最大数目

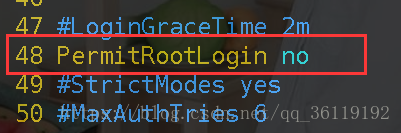

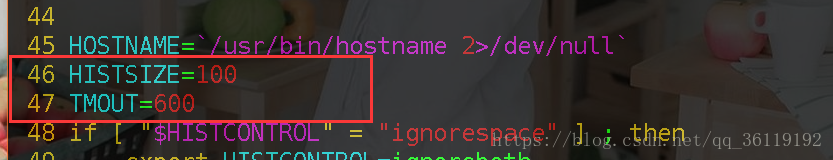

对SSH的一些设置(禁止ROOT用户远程登录,超时时间)

禁止ROOT用户远程登录 。打开 /etc/ssh/sshd_config

设置账户保存历史命令条数,超时时间 。打开 /etc/profile ,修改如下

设定新建立用户的密码有效期为3个月

打开 /etc/login.defs

对重要的文件进行锁定,即使ROOT用户也无法删除

chattr +i /etc/passwd /etc/shadow

lsattr /etc/passwd /etc/shadow

建立日志服务器

日志服务器的好处在于,每个工作服务器将自己的日志信息发送给日志服务器进行集中管理,即使有人入侵了服务器并将自己的登录信息悄悄删除,但由于日志信息实时与日志服务器同步,保证了日志的完整性。以备工作人员根据日志服务器信息对服务器安全进行评测。

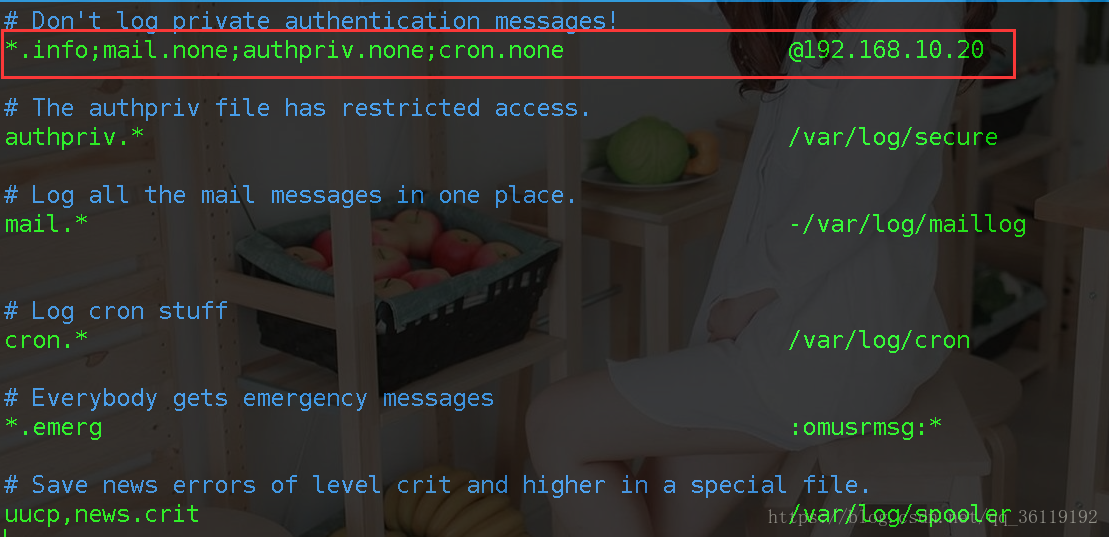

客户端的配置:

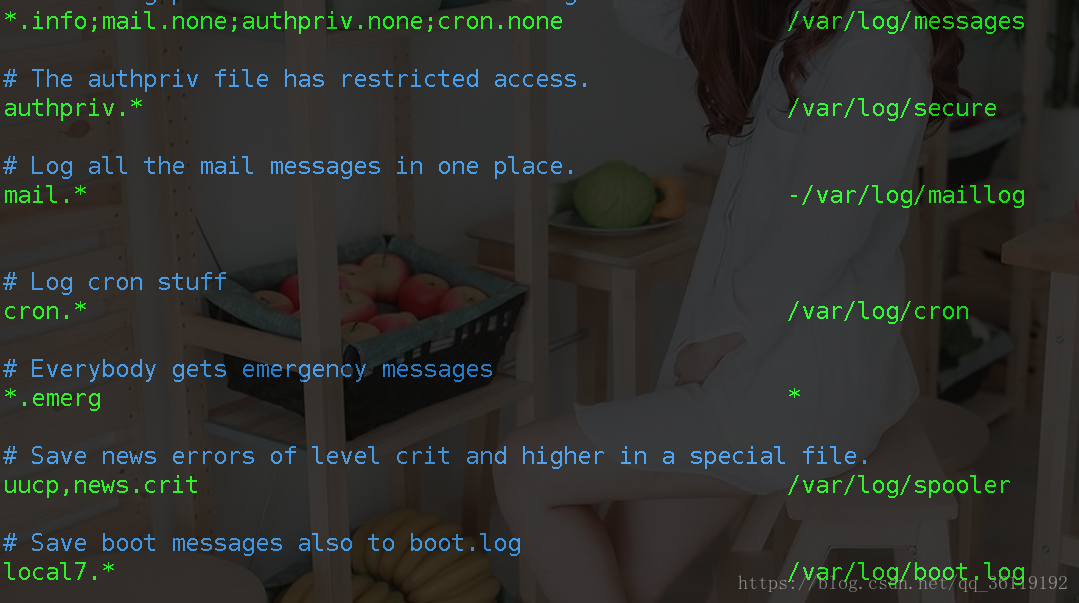

打开 /etc/rsyslog.conf 配置文件

你想把哪种类型的日志文件发送给服务端,你就把他原来的对应的目录改成: @192.168.10.20

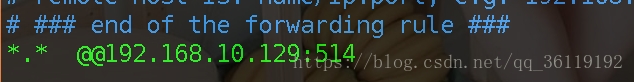

如果你想吧所有的日志文件都发送给服务器的话,你可以在文件最后加上: *.* @@192.168.10.20:514

然后重启rsyslog服务: systemctl restart rsyslog

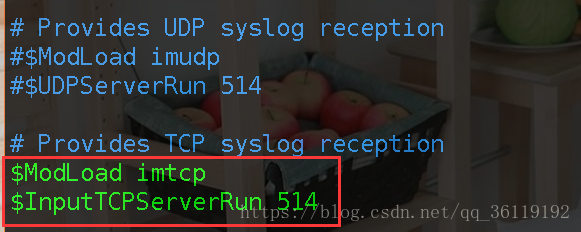

服务器端的配置:

打开 /etc/rsyslog.conf 配置文件,将这里的注释给去掉

然后重启rsyslog服务:systemctl restart rsyslog

开启防火墙: firewall-cmd --add-port=514/tcp

这样客户端的相应的日志文件就会保存在服务器端的相应的文件中。