一:实验平台

windows10 + wireshark

二: 抓包前的准备

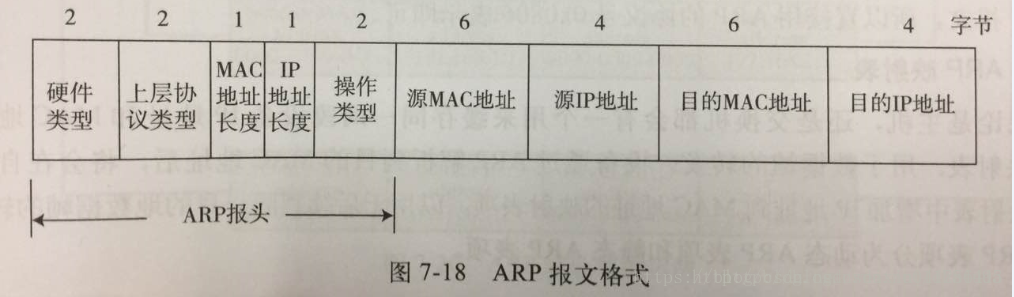

①首先要了解ARP包的结构

②使用 arp -d * 删除主机上的arp缓冲(要用管理员的权限才行)

③开始干活吧。

抓包

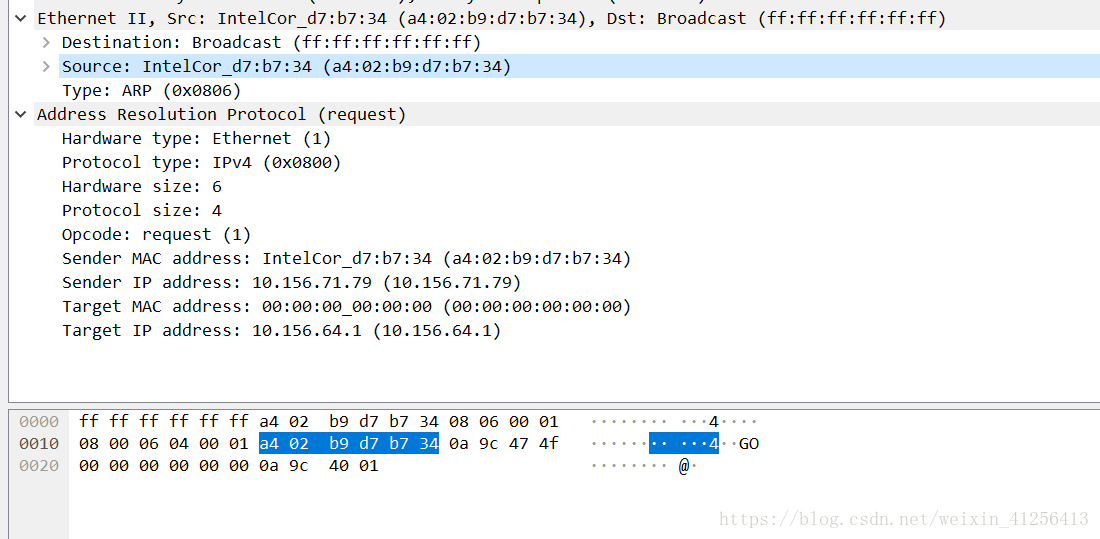

第一个ARP包

① Hardward type 是1 代表用的是以太网

② Protocol type 是0x0800,代表用的是ipv4

③ Hardware size是6,因为MAC地址长度是6字节

④ Protocol size是4,因为Ipv4地址长为4字节

⑤Opcode 是1,代表ARP的请求

⑥ Sender IP address: a4:02:b9:d7:b7:34 ,Sender MAC address : 10.156.71.79

⑦ Target IP address:00:00:00:00:00:00 ,Target IP address : 10.156.64.1

⑧ 在以太网的首部:

| Destination | ff:ff:ff:ff:ff:ff |

|---|---|

| Source | a4:02:b9:d7:b7:34 |

| Type | 0x0806(ARP) |

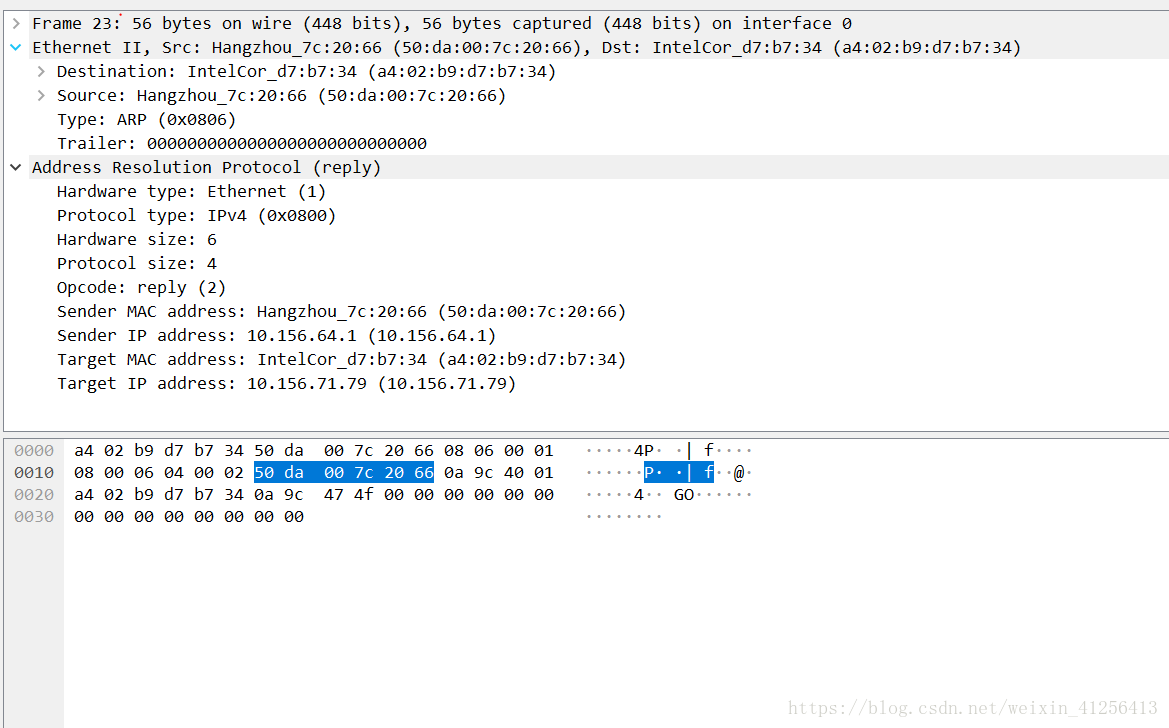

第二个包:

① Opcode 是2 ,代表ARP 回答

② Sender MAC address 50:da:00:7c:20:66 ,Sender IP address:10.156.64.1

③ Target MAC address a4:02:b9:d7:b7:34,Targer IP address: 10.156.71.79

④ 在以太网帧:

Destination MAC address : a4:02:b9:d7:b7:34

Source MAC address : 50:da:00:7c:20:66

分析

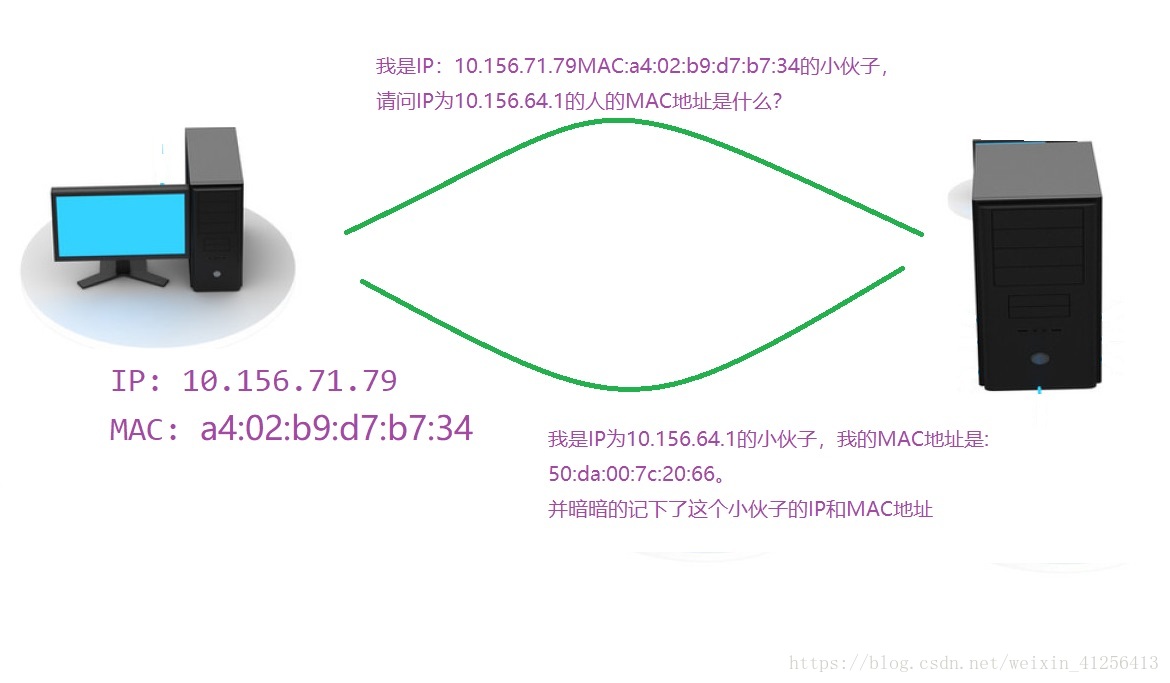

通过上面两个ARP包,可以得到一些信息

而且:请求的主机在ARP包里把目标MAC地址填为了00:00:00:00:00:00。但是在以太网帧的首都把目标MAC地址填为了FF:FF:FF:FF:FF:FF。这个MAC地址是广播地址。和书上一样。