在OPNsense上设置在线病毒防护和IPS/IDS

分三个部分来介绍:

1. 透明代理设置

2. 在线病毒防护(ClamAV)设置

3. IPS/IDS(Suricata)设置

透明代理服务

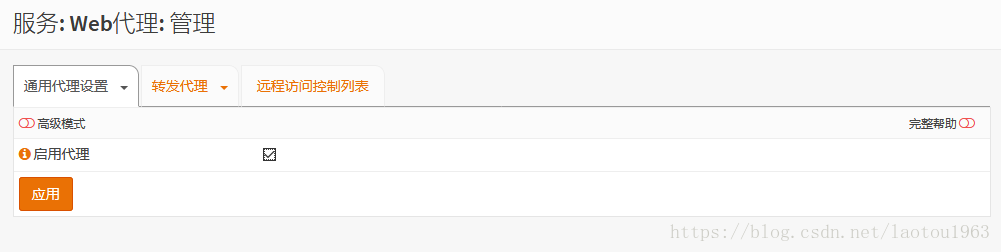

1. 启用代理服务

勾选【启用代理】,然后点击【应用】

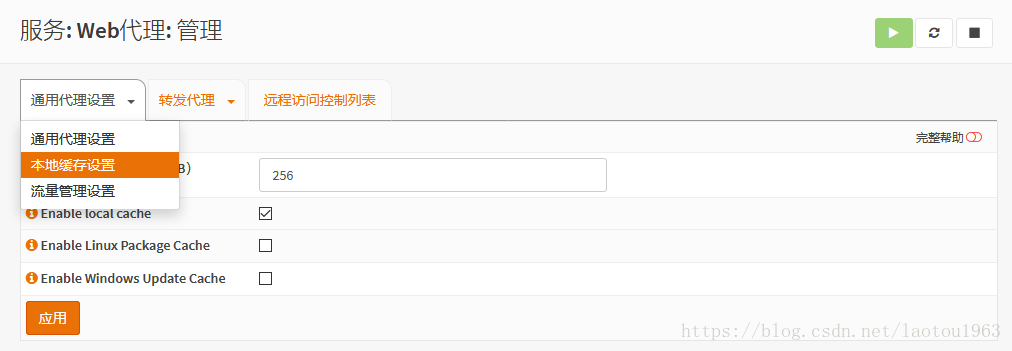

2. 启用本地缓存

点击【通用代理设置】Tab右边的小三角,出现下拉菜单。在下拉菜单中,选择【本地缓存设置】

勾选【Enable local cache】,再点击【应用】。

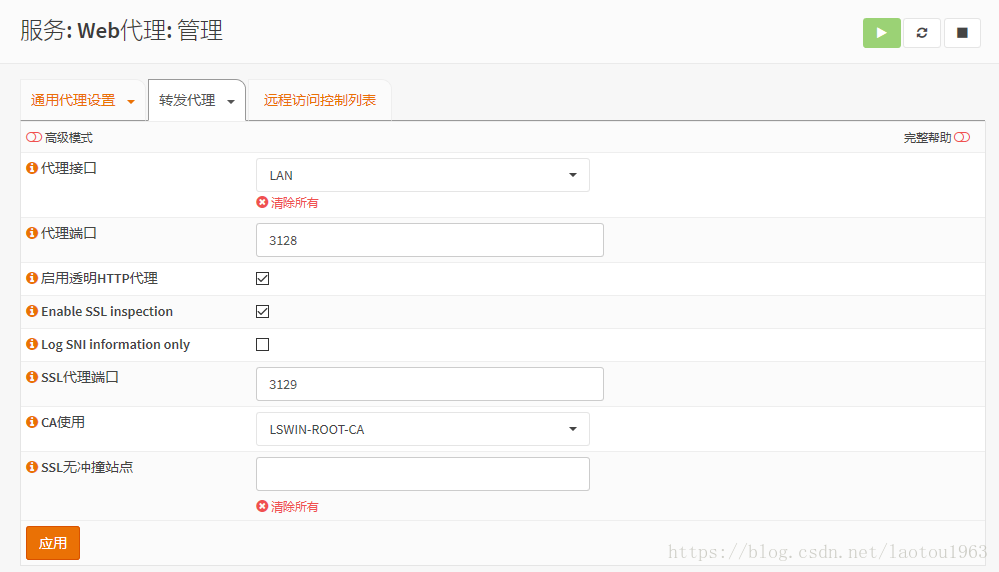

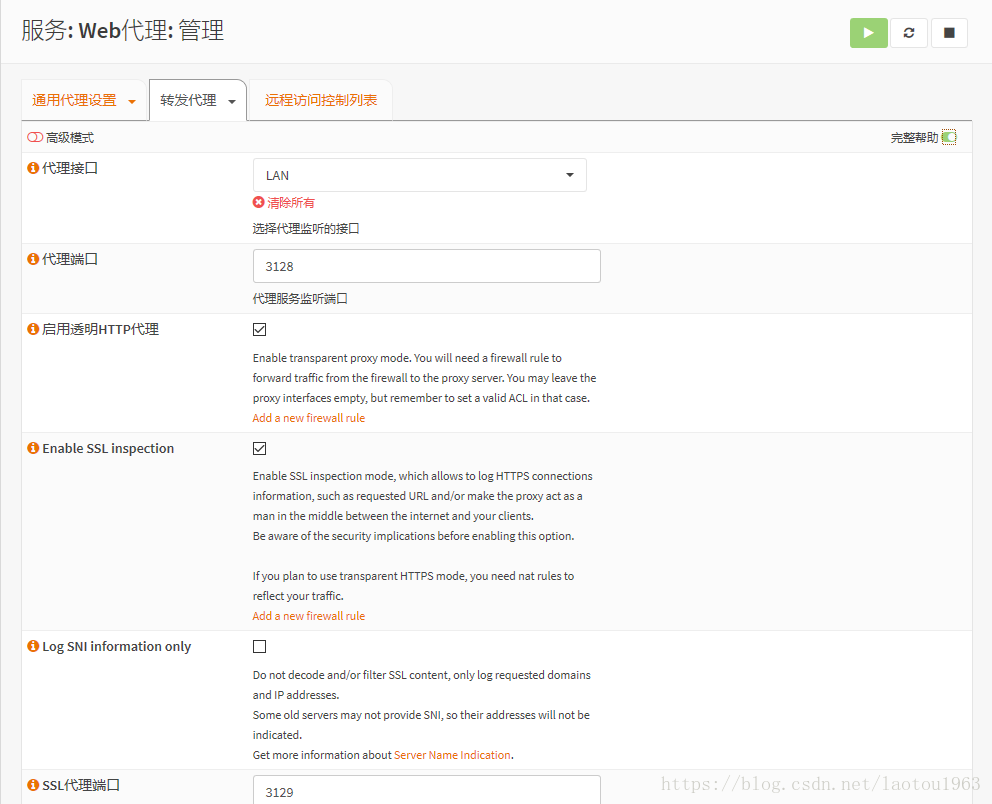

3. 转发代理设置

点击【转发代理】Tab

- 确认【代理接口】是LAN

- 勾选【启用透明HTTP代理】

- 勾选【Enable SSL inspection】

- 点击【CA使用】的选择框,在出现CA列表中,选择内部CA - LSWIN-ROOT-CA。前面我们已经介绍了如何产生和使用内部CA。

- 其他项保留默认值。

最后点击【应用】

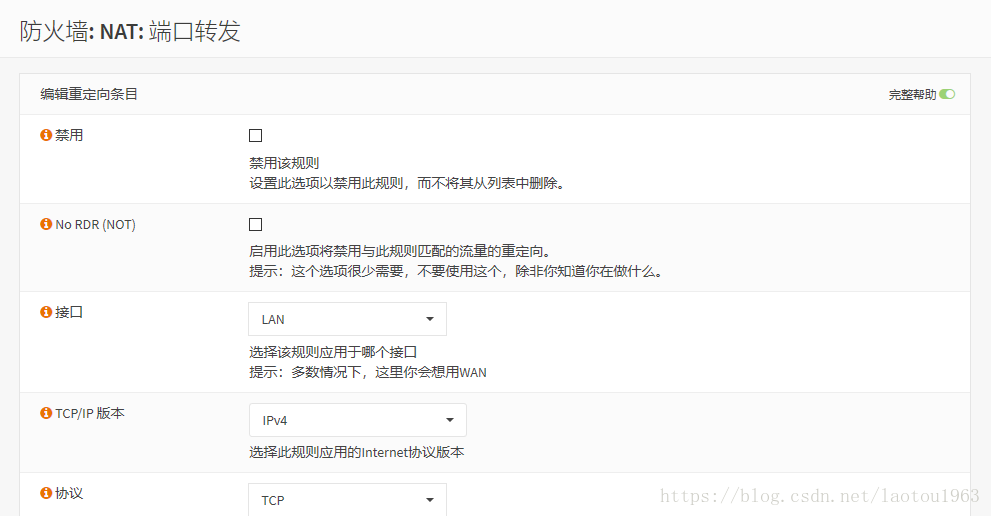

4. 产生NAT端口转发规则

在【转发代理】页面上,点击右手边【完整帮助】右面的小符号。

在此页面上,分二次点击【启用透明HTTP代理】和【Enable SSL inspection】下的【Add a new firewall rule】,分别为在二个功能生成端口转发规则。

这是点击【Add a new firewall rule】后转向的页面,不需要做任何事情,只需要点击【保存】。保存完成后需要人工转回【转发代理】的设置界面。

完成后,会生成二条NAT转发规则:

HTTP请求会被转向3128端口,HTTPS请求会被转3129端口。

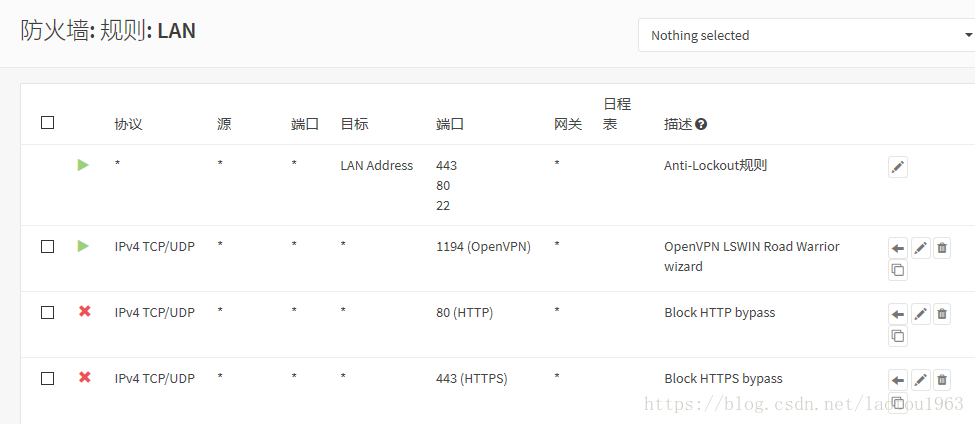

5. 建立防止规避Web代理行为的规则

建立这二条规则的目的是防止任何规避web代理行为的发生。

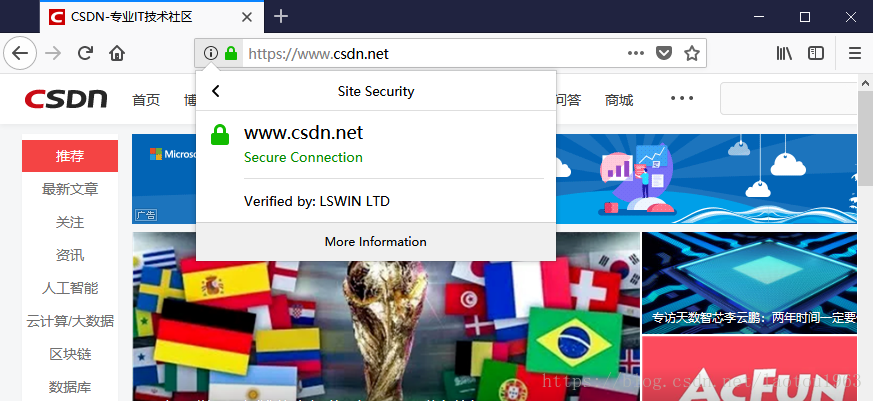

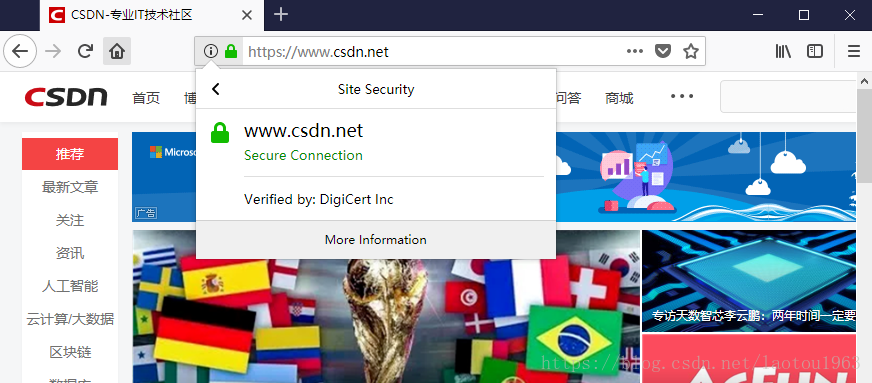

6. 测试Web透明代理

一个简单的放法验证透明代理是否正常工作,就是用上一个HTTPS的网站,查看一下它的证书。

透明代理正常工作的二个判断依据:

- 用户在使用过程中,不会感觉有任何不同。

- 证书的验证单位将是LSWIN LTD,也就是内部CA

无透明代理时,网站的证书是由 DigiCert Inc 验证的。

透明代理工作后,网站的证书变为由 LSWIN LTD 验证的,也就是有我们的内部CA验证的。

至此,透明代理服务已设置完成,可以投入使用。透明代理是在线病毒防护的基础,在配置ClamAV必须确认透明代理已经工作。

ClamAV设置

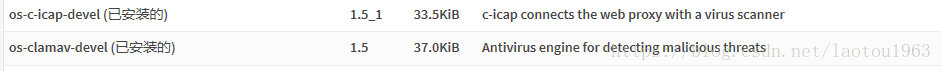

ClamAV必须有ICAP服务才能工作,ClamAV和ICAP服务都不在OPNsense的默认安装中,在开始配置ClamAV前,需要先安装二个plugins - os-c-icap 和 os-clamav。

我们这安装的是开发版。

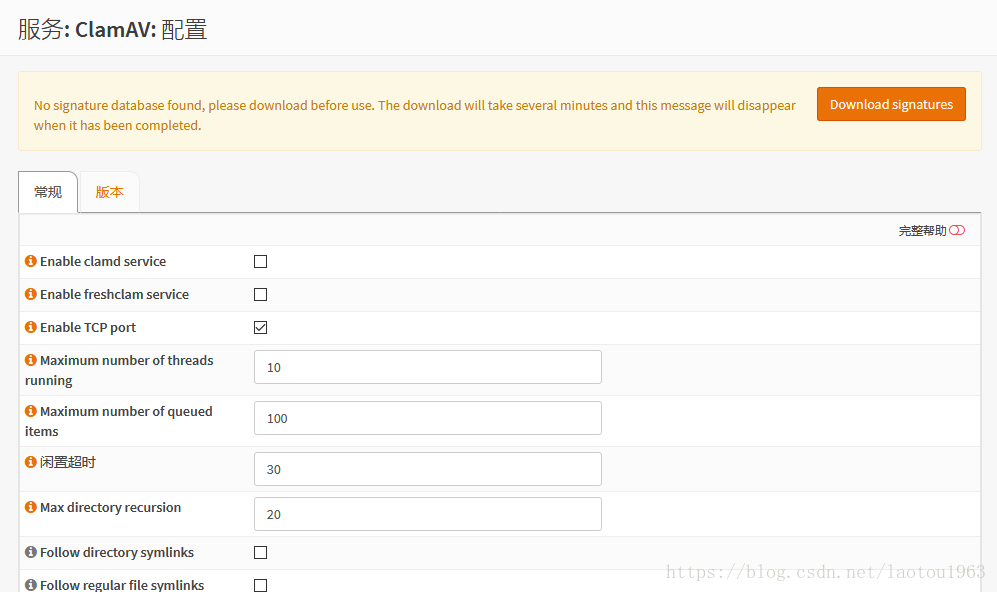

1. 启用clamd和freshclam服务

- 勾选【Enable clamd service】

- 勾选【Enable freshclam service】

clamd是ClamAV的守护程序,freshclam是病毒特征自动更新服务的守护程序。除了这二项,其他的都可以保留默认值。

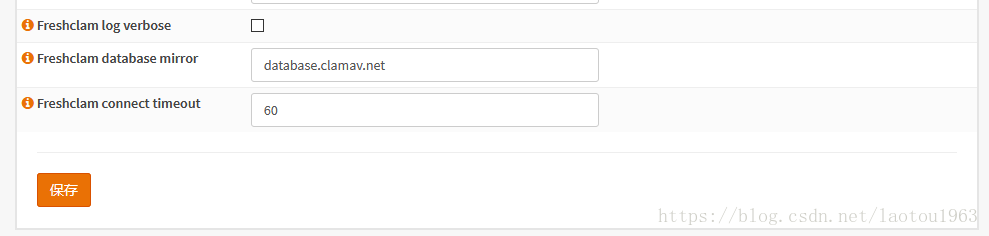

!!注意:不要轻易修改【Freshclam database mirror】的地址,这是病毒特征镜像库。

在保存配置前,我们需要想下载病毒特征数据库,点击最上面的【Download signautre】,下载完成后,上面那一条会自动消失。

等下载完成后,点击【保存】,结束启用ClamAV的配置。

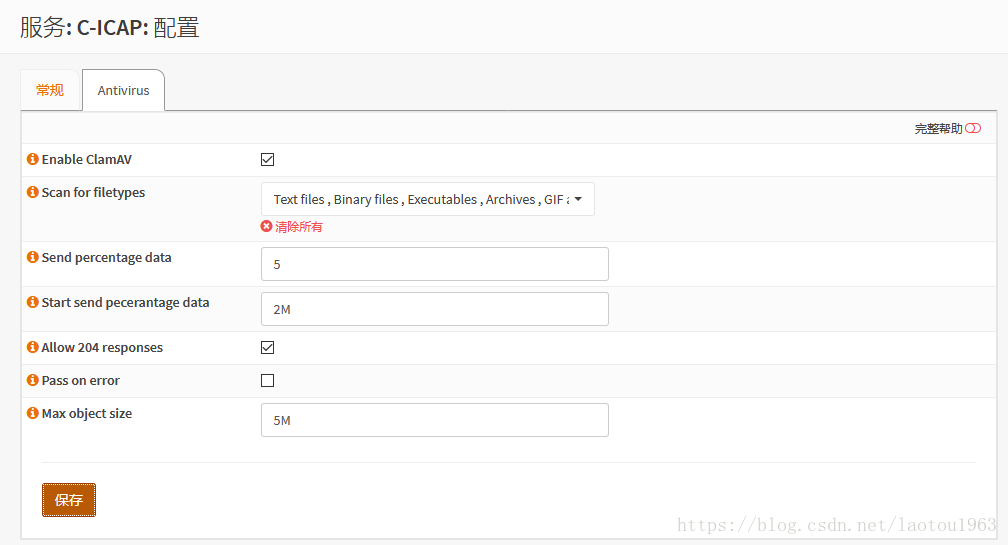

2. C-ICAP服务配置

- 启用C-ICAP

勾选【Enable c-icap service】,其他的保留默认值,然后点击【保存】。 - 启用ClamAV的连接

点击【Antivirus】Tab,进入设置界面。

勾选【Enable ClamAV】,其他选用默认值,然后点击【保存】。

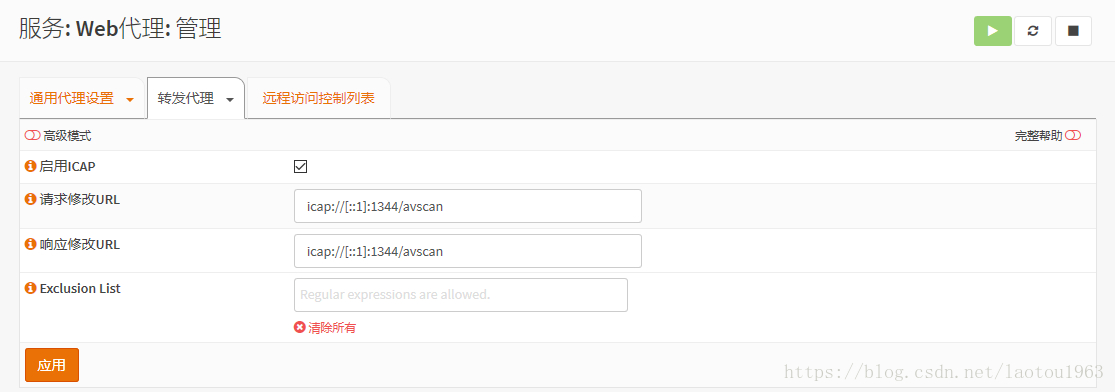

3. C-ICAP转发代理配置

选取【服务:web代理:管理】

点击【转发代理】Tab右面的小三角,出现下拉菜单,在下拉菜单中选择【ICAP设置】。

勾选【启用ICAP】,然后点击【应用】。

这样,ClamAV就配置完成了。在测试ClamAV前,我们需要重启系统。

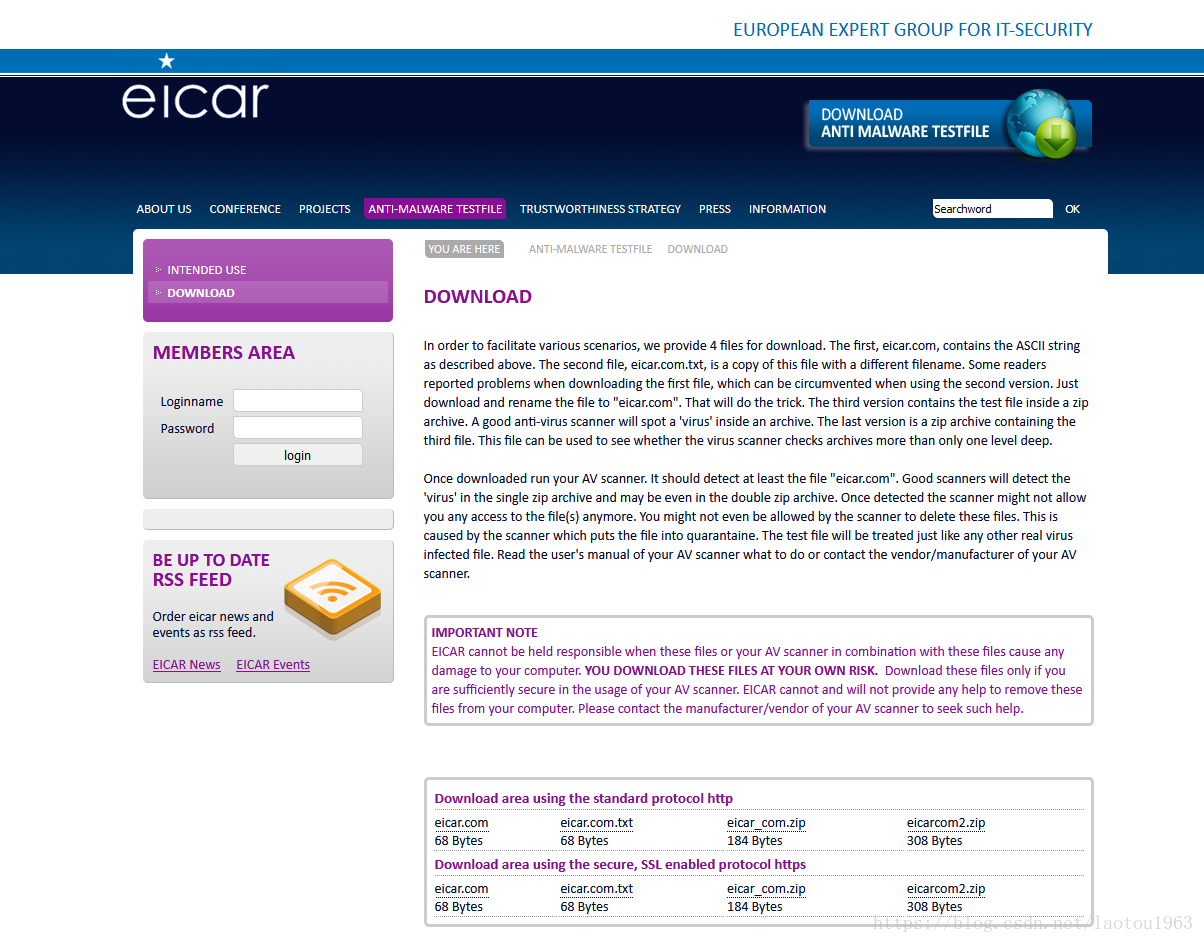

4. 测试ClamAV

我们将使用EICAR提供的测试文件做在线病毒防护测试。!!!注意!!!这些测试文件是真正的病毒,如果您的Clam AV不工作,这些病毒就有可能在您的电脑上留下来,从而危害您的电脑!!!

这是病毒下载页面:

这里提供了8个病毒文件,4个用于测试HTTP,另个用于测试HTTPS。

当你点击任何一个文件并开始下载,一个发现病毒的页面将会出现,并阻止文件下载。

IPS/IDS(Suricata)设置

OPNsense的IPS/IDS采用了著名的开源Suricata工具,配置非常直接明了。

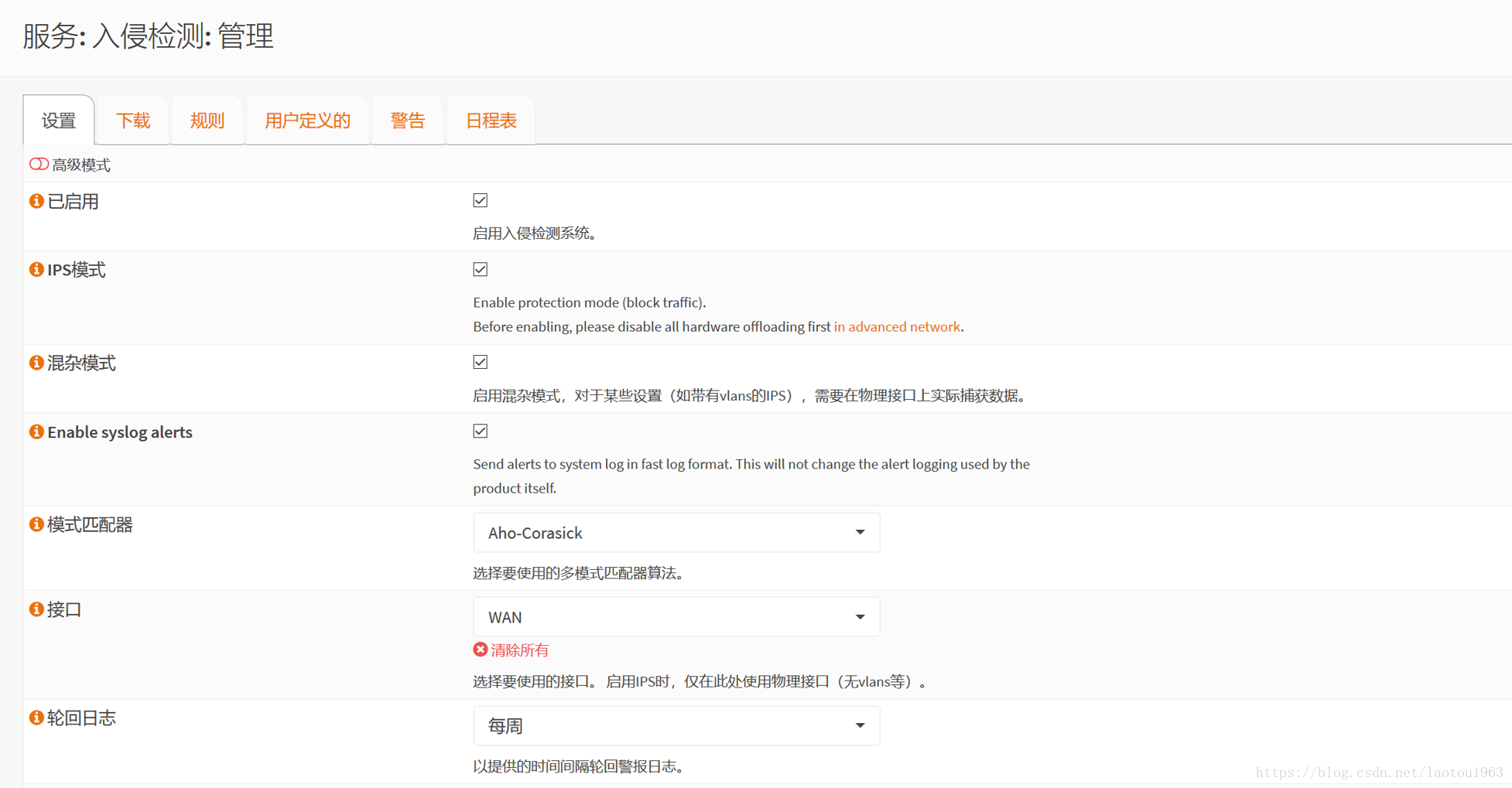

1. 启用IPS服务

- 勾选【已启用】启用IPS/IDS服务。

- 勾选【IPS模式】选用IPS模式,否则会在IDS模式。

- 勾选【混杂模式】直接在接口上抓取数据包,否则有些数据包无法抓住(如VLAN的)

【模式匹配器】有(Default)、(Aho-Corasick)和(Hyper scan)三种选择,(Default)就是(Aho-Corasick)模式,Hyperscan对处理器有要求,必须是64位处理器,同时支持SSE3指令集,有些老版本变得Xeons不支持SSE3指令集。如处理器是64位的,并支持SSE3指令集,建议选用Hyperscan模式。不能肯定的话,则选用Aho-Corasick模式。

- 【接口】请确认是WAN。

- 其他的保持默认即可。

点击【应用】。

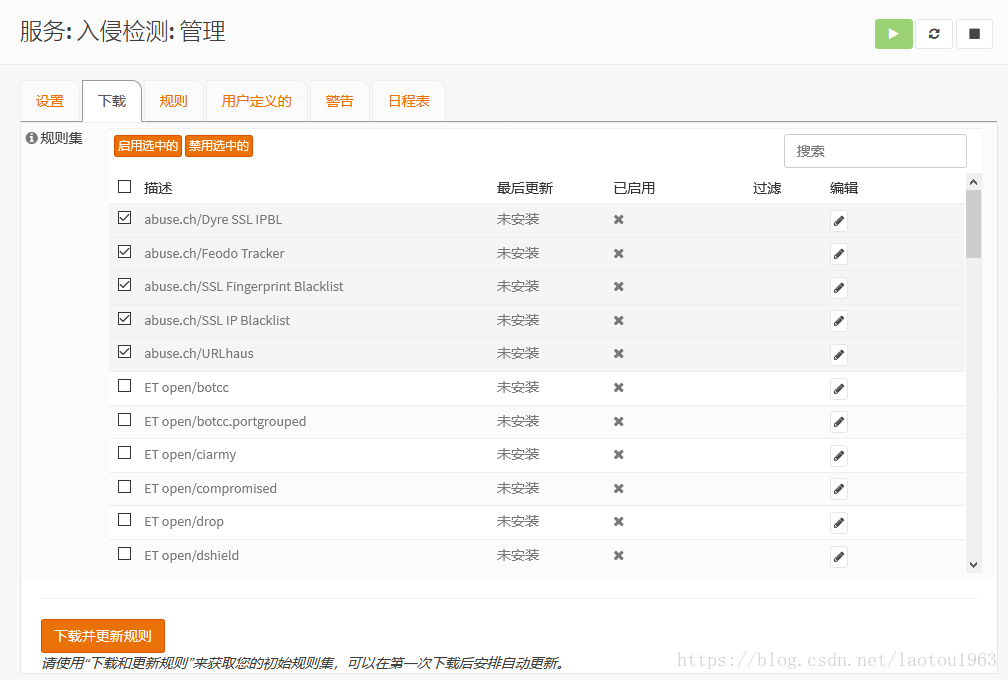

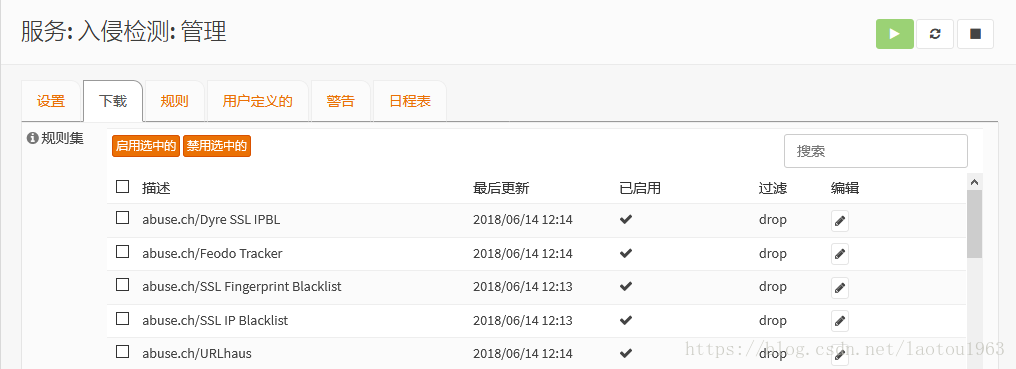

2. 下载IPS规则

- 勾选所有ABUSE规则组,点击【启用选中的】

我们在这只启用和下载5组abuse规则,对发现问题的处理方式是扔掉该数据包。如不选择的话,只会在日志文件中出现警告。

- 下载规则组规则

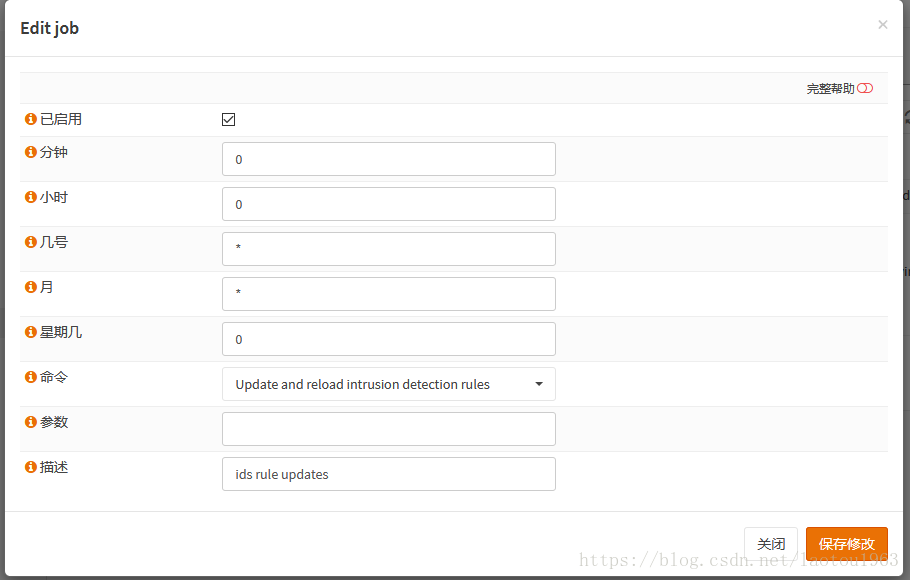

第一次必须手工下载规则文件。后面我们启动日程表服务,安排Suricata每天自动下载更新。

IPS的基本配置就这些了,没有在线测试工具。上线后,可以就看日志文件确认IPS是否工作。

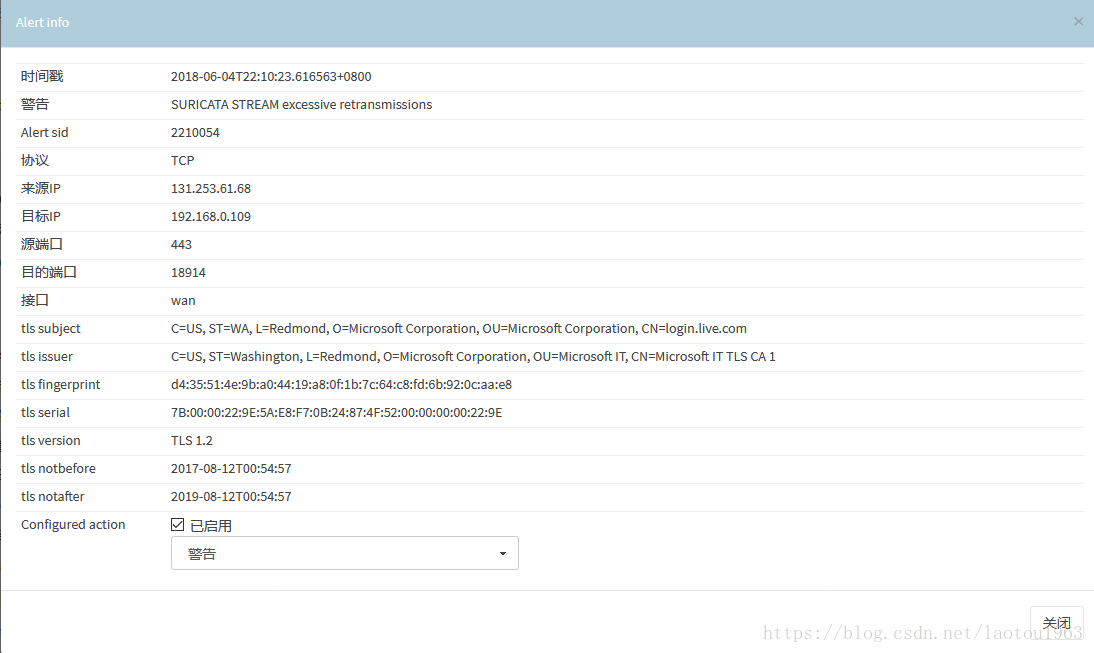

下图是发现问题的一个实例。

ClamAV 的病毒特征数据库和 Suricata 的规则文件更新都是非常及时,足够满足普通企业的网络安全需求。

恭喜您,您已经有了在线病毒防护和IPS来保护您的网络了!