一、sshd 的简介

1.sshd(客户端软件)=secure shell , 它是可以通过网络在主机中开机shell服务

2.连接方式

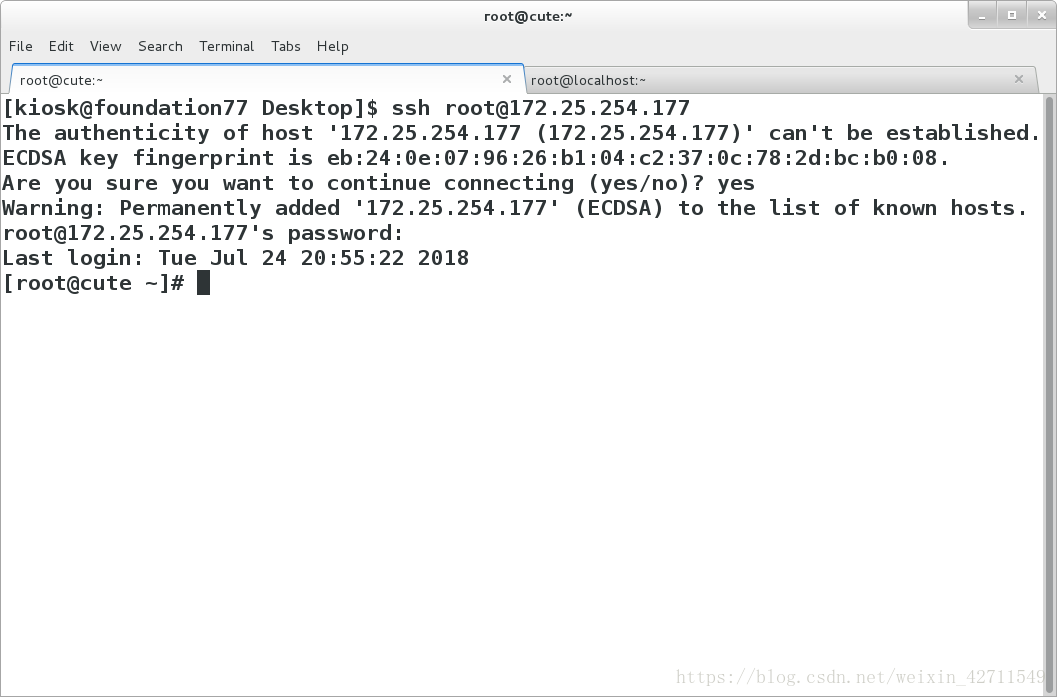

ssh username@ip 文本模式的连接

ssh -x username@ip 可以在连接成功后开机图形

注 :

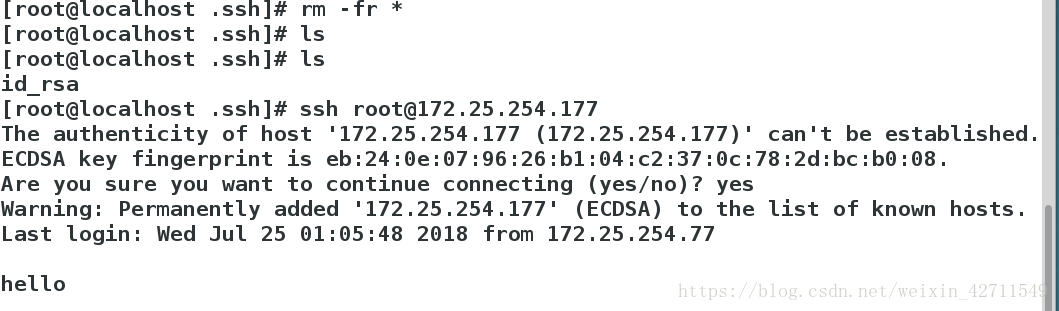

在第一次连接陌生主机时,因为要建立认证文件,所以会询问是否建立,需要输入yes。再次连接此台主机时,因为已经生成~/.ssh/know_hosts文件所以不需要再次输入yes。

3.远程复制:

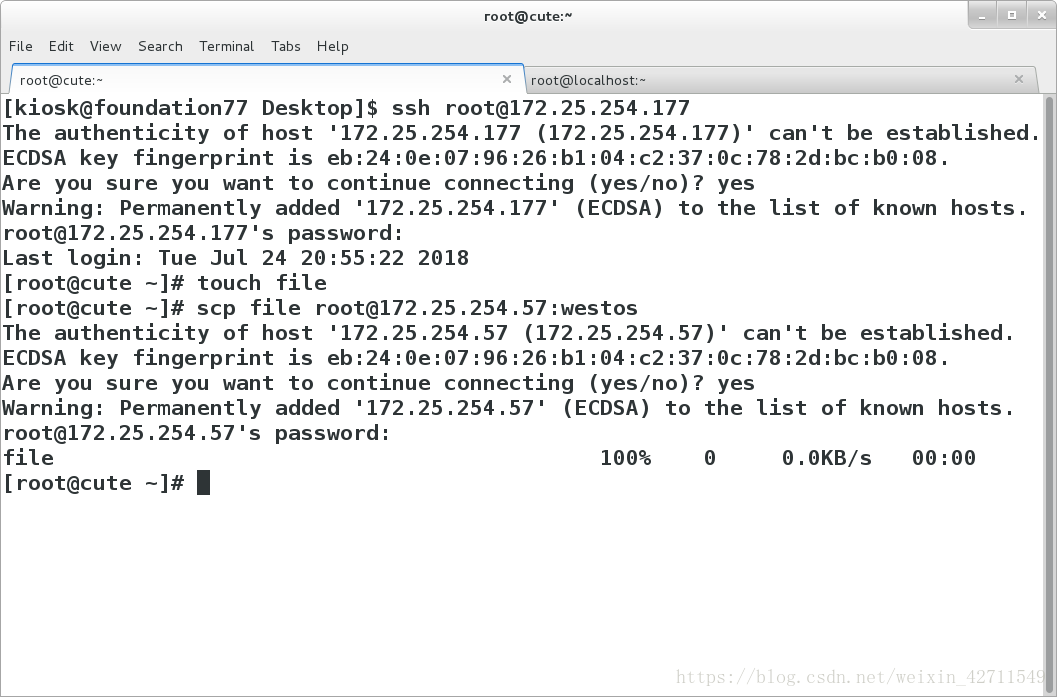

- scp 目标 root@ip:目的地 上传什么到哪

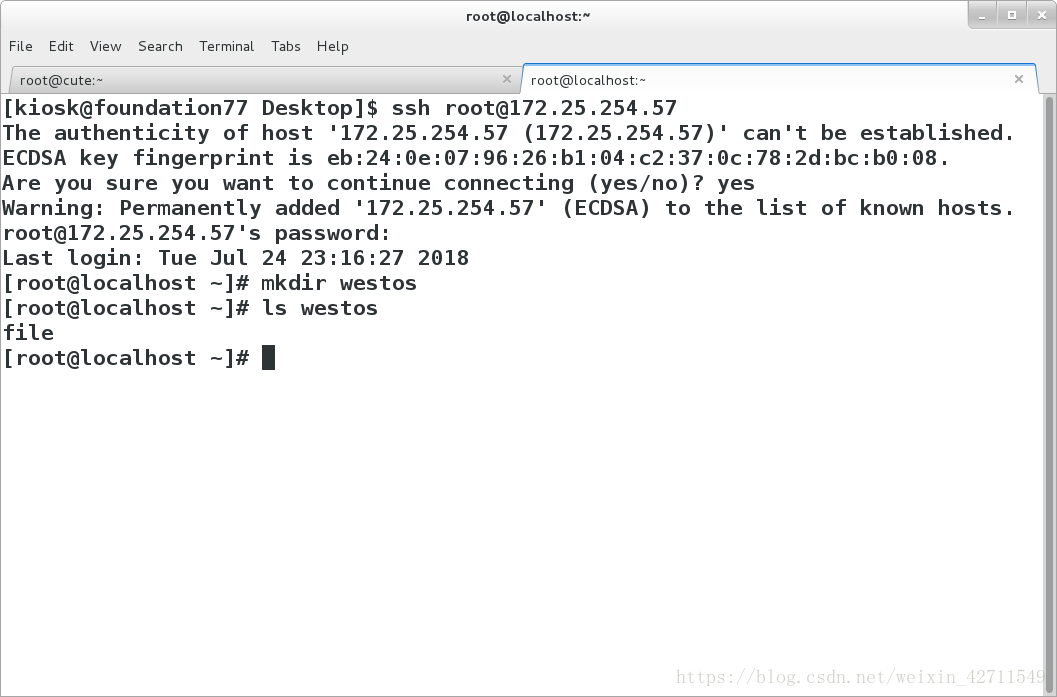

上图操作表示的意思是将主机的file 上传到 ip为172.25.254.57 这个客户端的 westos 目录里

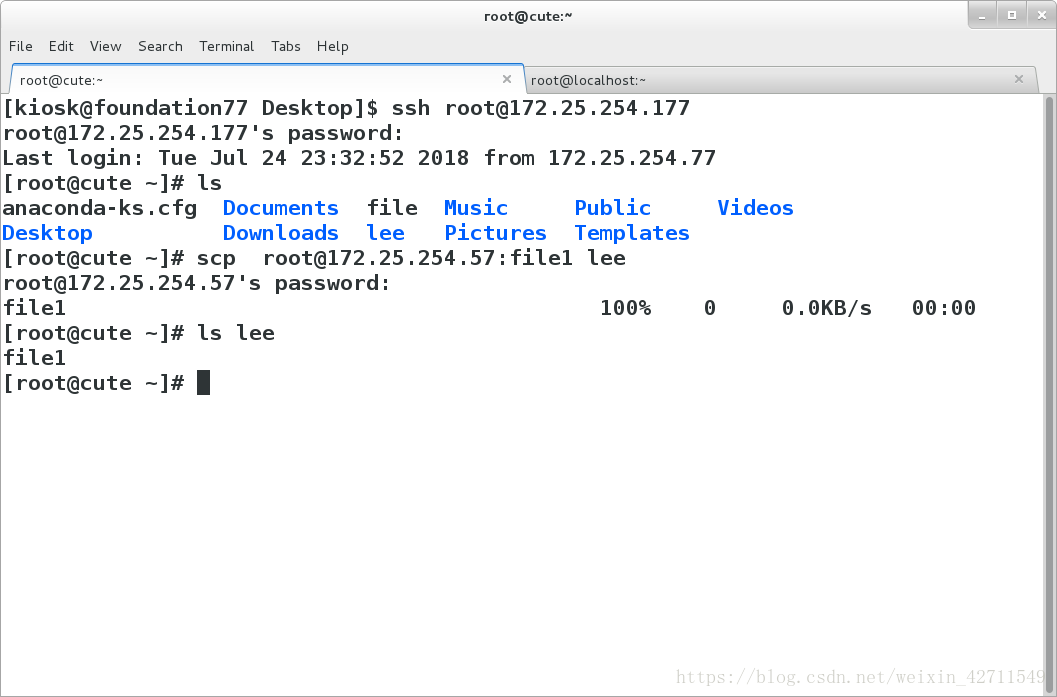

- scp root@ip:目标 目的地 下载什么到哪

上图操作表示的意思是:将 ip为172.25.254.57 这个客户端里file1 下载到 主机的目录 lee 里面

二、sshd 的 key 认证

注:在做此次实验之前,应先清空服务端与客户端两端 /root/.ssh/里面的内容,保证实验环境的纯净性

1.key 认证的生成

1) ssh-keygen 生成密钥的命令

2)Enter file in which to save the key (/home/kiosk/.ssh/id_rsa):指定保存加密字符的文件(使用默认的)

3)Enter passphrase (empty for no passphrase): 设定密码(使用空密码)

4)same passphrase again: 确认秘密

5)Your identification has been saved in /home/kiosk/.ssh/id_rsa. 私钥(钥匙)

6)Your public key has been saved in /home/kiosk/.ssh/id_rsa.pub. 公钥(锁)

2.上锁:ssh-copy-id -i /root/.ssh/id_rsa.pub root@ip

用生成的锁对服务器进行锁定。

3.钥匙的分发: scp /root/.ssh/id_rsa root@ip:/root/.ssh/

将钥匙给客户端,使其连接时无需输密码

出现上图这种情况表示:2,3步骤执行成功。

4.在客户主机中测试: ssh root@ip 连接时发现直接登陆不需要root登录系统的密码认证

三、sshd 的安全设定:

注:在做以下操作时应先删掉第二部分时生成的钥匙。 每次编辑完内容后,都应执行 systemctl restart sshd.server 重新启动 sshd。

用 vim /etc/ssh/sshd_config 命令即可进入修改一些自己需要设定的权限

一般有以下几种

1.passwordAuthentication yes/no 是否允许用户通过登陆系统的密码做sshd的认证

2. permitRootLogin yes/no 是否允许root用户通过sshd服务的认证

3. Allowusers 用户名(添加多个用户时,用户之间用空格隔开)表示设定用户白名单,白名单出现默认,不在名单内的用户无法使用sshd

4.Denyusers 用户名(添加多个用户时,用户之间用空格隔开) 表示设定用户黑名单,黑名单出现默认,不在名单内的用户无法使用sshd

四、添加 sshd 登陆信息

vim /etc/motd 文件内容就是登陆后显示的信息

五、用户的登陆审计

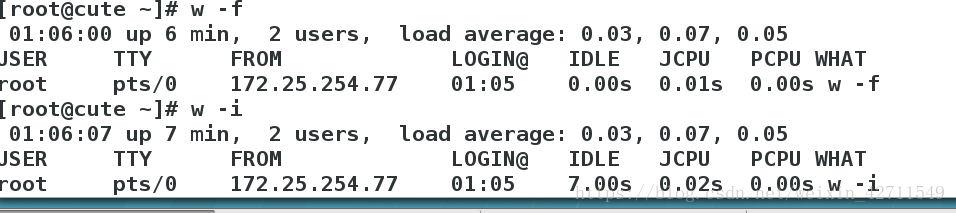

1. 查看正在使用当前系统的用户(w)

w -f 查看使用来源

w -i 显示ip

/var/run/utmp

2.查看使用过并退出的用户信息( last )

/var/log/wtmp

3.查看试图登陆但没有成功用户( lastb )

/var/log/btmp