安全研究人员了解到,大多数流传出去的数恶意软件LokiBot原来都是原始版本的修改版本。

2015年以来,LokiBot就通过从多种流行的网络浏览器、FTP、电子邮件客户端,以及PuTTY等IT管理工具中获取凭证,从而窃取用户的密码和加密货币钱包。

最初的LokiBot是由一个网名叫“lokistov”,又名“Carter”的人开发和销售,价格为300美元,但是后来暗网上很多其他黑客也开始销售同样的恶意软件,价格则相对低得多(一般能低至80美元)。

人们认为,LokiBot的源代码已经被泄漏,使得其他人可以将其编译为各种版本。

不过,Twitter上一个名为“d00rt”的研究人员发现,有些人在没有访问LokiBot源代码的情况下就能对其最初版本进行少量修改(补丁),从而让其他黑客可以定义他们自己的自定义域来接收那些窃取来的数据。

黑客正在积极散播“被劫持”版本的LokiBot

研究人员发现,这款恶意软件所在的C&C服务器位置,也就是被窃取的数据本该被发送到的位置,已经被改为被存储到5个不同的位置——其中四个使用3DES算法加密,还有一个使用简单的XOR算法加密。

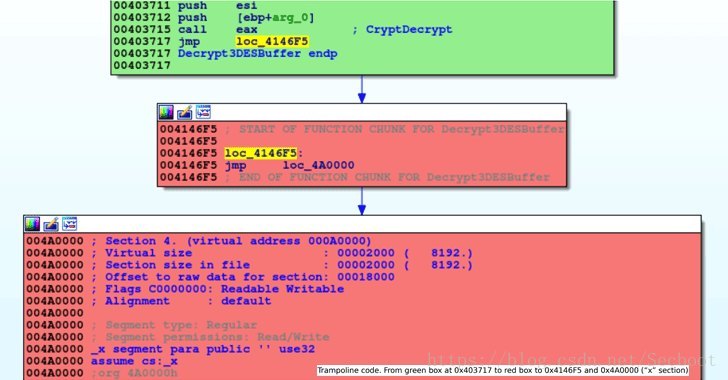

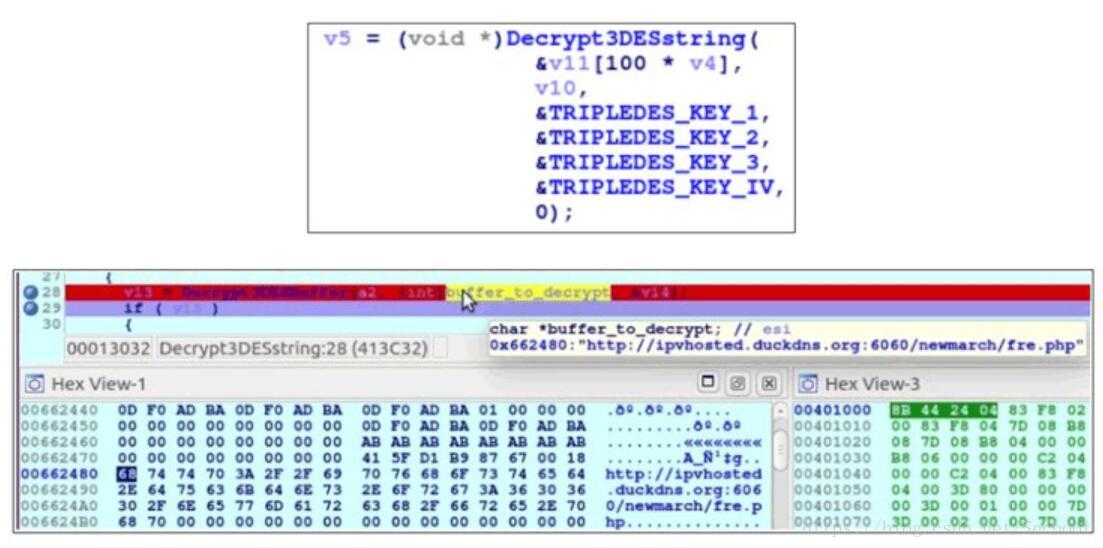

该恶意软件有一个名为“Decrypt3DESstring”的功能,可以被用来解密所有加密字符串,以及获取C&C服务器的URL。

研究人员分析了新版LokiBot并且与原始版本进行了比较,发现新版本中的Decrypt3DESstring函数已经被修改,使它总是返回受XOR保护的字符串值,而不是返回受3DES保护的字符串值。

“在所有新版的LokiBot中,3DES保护的URL总是相同的。”研究人员说道。

“另外,这些URL从来没被使用过。Decrypt3DESstring会返回一个解密3DES算法的缓冲器。当然这应该是理想状态,但如前所述,实际上每次调用Decrypt3DESstring时,都会返回解密或加密XOR的URL。”

这些更改使得任何拥有新版本LokiBot的人都能用简单的HEX编辑器来编辑程序,并且添加他们自定义的URL来接收被盗的数据。

解密函数还被用于获取令恶意软件在系统上持久化所需要的注册表值,但由于在修改后,解密函数只会返回URL,所以在设备重新启动后,修改后版本的LokiBot是无法重新启动的。

但是,目前尚不清楚为什么初始版本LokiBot的开发者也将同样的C&C服务器URL,存储在用安全性较低的XOR算法加密过的字符串中,即便这是没有任何必要的。

据悉,目前以超低价格被广泛散布的多种LokiBot版本,也被某些黑客以同样的方式做了修改。

同时,LokiBot的原作者已经发布了新的2.0版本,并且正在多个论坛上在线销售。

要了解更多关于新版本LokiBot的细节,可以阅读发布在GitHub上的研究文章:

https://github.com/d00rt/hijacked_lokibot_version/blob/master/doc/LokiBot_hijacked_2018.pdf